APT攻击

DEV-0530使用H0lyGh0st勒索软件瞄准中小型企业

APT29利用恶意软件EnvyScout攻击意大利

Predatory Sparrow大规模攻击伊朗钢铁厂

Roaming Mantis使用恶意软件MoqHao针对法国目标

披露虎木槿3年攻击活动概况

Magecart感染311家餐厅的在线订购平台

APT29通过云存储服务投递恶意载荷EnvyScout

攻击活动

东欧地区持续的网络钓鱼攻击

漏洞情报

Windows NFS 远程代码执行漏洞CVE-2022-30136

APT组织

DEV-0530使用H0lyGh0st勒索软件瞄准中小型企业

近日,Microsoft研究人员披露朝鲜组织DEV-0530,该组织自2021年6月以来主要开展以牟取经济利益为目的的勒索软件活动。在此次活动中使用的H0lyGh0st勒索软件是DEV-0530所独有的,除了H0lyGh0st勒索软件,DEV-0530 还维护一个暗网站点,该站点用于与受害者进行谈判。研究人员发现该组织与朝鲜组织Lazarus Group之间的关联性,并使用了Lazarus Group专门创建的工具。尽管这两个组织存在相似性,但两者在攻击目标、攻击操作方式存在一定的差异,仍然将DEV-0530与Lazarus Group划分为不同的APT组织。

来源:

https://www.microsoft.com/security/blog/2022/07/14/north-korean-threat-actor-targets-small-and-midsize-businesses-with-h0lygh0st-ransomware/

APT29利用恶意软件EnvyScout攻击意大利

近日,意大利计算机应急响应小组发现一起由APT29针对意大利的网络攻击事件。攻击者通过网络钓鱼发送以Covid-19为主题的恶意附件,邮件附件携带指向一个包含恶意脚本的HTML页面,最终分发EnvyScout的变种开展后续攻击。

来源:

https://cert-agid.gov.it/news/il-malware-envyscout-apt29-e-stato-veicolato-anche-in-italia/

Predatory Sparrow大规模攻击伊朗钢铁厂

两周前,伊朗多个钢铁厂设施遭网络攻击,Predatory Sparrow声称为此次网络攻击事件负责。伊朗国家网络空间中心的公共办公室证实了这些攻击,并将这些事件归咎于“外国敌人”。来自ADEO Cyber Security Services的网络安全研究员认为“如果这次网络攻击是国家支持的,那么以色列当然是主要嫌疑人。伊朗和以色列正处于一场网络战争中,两国都正式承认这一点。”但另外一种说法是Predatory Sparrow与伊朗政府背景的APT35存在联系。

来源:

https://blog.malwarebytes.com/hacking-2/2022/07/predatory-sparrow-massively-disrupts-steel-factories-while-keeping-workers-safe/

Roaming Mantis使用恶意软件MoqHao针对法国目标

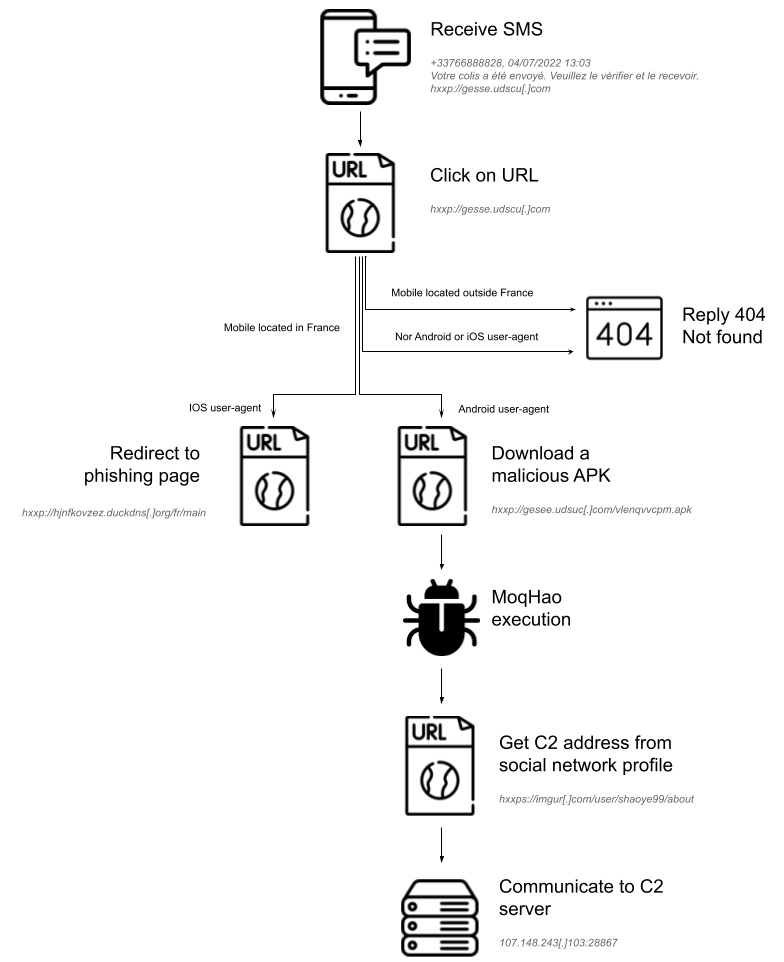

近日,研究人员披露APT组织Roaming Mantis近期针对法国的攻击活动。攻击者通过发送嵌入恶意URL的钓鱼短信,诱骗受害者下载Android恶意软件XLoader(MoqHao),或将受害者重定向到用于窃取Apple凭据的钓鱼页面。目前,已监测到超过90000个IP地址从恶意C2服务器请求XLoader。下图是攻击流程图。

来源:

https://blog.sekoia.io/ongoing-roaming-mantis-smishing-campaign-targeting-france/

披露虎木槿3年攻击活动概况

奇安信研究人员披露虎木槿3年来的攻击活动概况。疑似韩国背景的APT组织虎木槿,在2019-2021三年间使用了多个浏览器0day漏洞和多种攻击手法针对我国以及其他目标国家进行渗透攻击。攻击手段包括:鱼叉式网络钓鱼攻击,水坑攻击以及利用0day漏洞。该组织具有挖掘0day漏洞的高超技术。

来源:

https://mp.weixin.qq.com/s/jX8D8d-4q46pKHS0AIVgjw

Magecart感染311家餐厅的在线订购平台

近日,RecordedFuture研究人员发现正在进行的Magecar组织攻击活动。攻击者将恶意的e-skimmer脚本注入餐厅的在线订购网站:MenuDrive、Harbortouch和InTouchPOS。至少有311家餐厅感染了Magecart e-skimmers。订餐网站感染Magecart e-skimmer后,会导致客户的支付卡数据、账单信息和联系方式等信息泄露。目前已经确定超过50,000条支付卡信息被泄露,并在暗网上发布出售。

来源:

https://go.recordedfuture.com/hubfs/reports/cta-2022-0719.pdf

APT29通过云存储服务投递恶意载荷EnvyScout

俄罗斯APT29组织(又名Nobelium或Cozy Bear)发起了一项新的网络钓鱼活动。该活动利用Google Drive和Dropbox等云存储服务在受感染的系统上传递恶意载荷。此次钓鱼活动的主题围绕即将举行的大使会议议程,诱导用户点击附件中指向托管在云存储服务DropBox和Google Drive的恶意HTML文件 (EnvyScout)。在2022年5月至2022年6月期间,该组织针对多个西方外交使团发动攻击,目标包括外国驻葡萄牙大使馆和外国驻巴西大使馆。下图为活动的概况图。

来源:

https://unit42.paloaltonetworks.com/cloaked-ursa-online-storage-services-campaigns/

攻击活动

东欧地区持续的网络钓鱼攻击

白俄罗斯组织UNC1151,主要攻击乌克兰、立陶宛、拉脱维亚、波兰和德国的政府和媒体实体。自2月俄乌冲突以来,UNC1151一直积极攻击乌克兰和波兰的目标。最近的攻击活动中发送以“寻求庇护”为主题的钓鱼邮件进而投递有效载荷MICROBACKDOOR开展攻击活动。下图是钓鱼邮件截图。

俄罗斯组织UNC2589(又名Lorec53),主要目标为乌克兰,北美和欧洲的北约成员国。攻击者发送带有“疏散计划”主题的诱饵恶意文档附件,分发GRIMPLANT和 GRAPHSTEEL 恶意软件 开展后续攻击活动。下图是附件截图。

来源:

https://www.mandiant.com/resources/spear-phish-ukrainian-entities

漏洞情报

Windows NFS 远程代码执行漏洞CVE-2022-30136

CVE-2022-30136是一个存在于Windows网络文件系统(Windows NFS)中的远程代码执行漏洞,该漏洞是由于对NFSv4请求的处理不当造成的。远程攻击者可以通过向目标服务器发送恶意RPC调用来利用该漏洞,从而以SYSTEM权限执行任意代码。

来源:

https://securityaffairs.co/wordpress/133355/security/cve-2022-30136-windows-nfs-rce.html

往期推荐

Transparent Tribe新样本披露——每周威胁动态第87期(07.08-07.14)

如有侵权请联系:admin#unsafe.sh