导语:使用中间人攻击(AiTM)网络钓鱼网站的大规模网络钓鱼活动窃取了用户的密码,劫持了用户的登录会话,即使用户启用了多因素身份验证(MFA),也会跳过身份验证过程。

使用中间人攻击(AiTM)网络钓鱼网站的大规模网络钓鱼活动窃取了用户的密码,劫持了用户的登录会话,即使用户启用了多因素身份验证(MFA),也会跳过身份验证过程。然后,攻击者使用窃取的凭证和会话cookie访问受影响用户的邮箱,并针对其他目标进行后续的商业电子邮件攻击活动。自2021年9月以来,AiTM网络钓鱼活动已尝试对1万多个组织进行攻击。

网络钓鱼仍然是攻击者在试图获得对组织的初始访问时最常用的技术之一。在AiTM钓鱼攻击中,攻击者在目标用户和用户希望访问的网站(即攻击者希望模拟的网站)之间部署一个代理服务器。这样的设置允许攻击者窃取和拦截目标的密码和会话cookie,这些cookie可以证明他们与该网站正在进行的、经过身份验证的会话。不过,这不是MFA中的漏洞。由于AiTM网络钓鱼窃取了会话cookie,攻击者将代表用户获得会话的身份验证,而不管后者使用的登录方法。

研究人已检测到与AiTM钓鱼攻击及其后续活动相关的可疑活动,如窃取会话cookie和试图使用窃取的cookie登录到ExchangeOnline。然而,为了进一步保护自己免受类似的攻击,防护人员还应该考虑用条件访问策略来补充MFA,其中登录请求使用额外的身份驱动信号来评估,如用户或组成员身份、IP位置信息和设备状态等。

AiTM网络钓鱼的工作原理

每个现代Web服务都会在成功验证后与用户进行会话,这样用户就不必在他们访问的每个新页面上都进行验证。此会话功能是通过在初始身份验证后由身份验证服务提供的会话cookie实现的。会话cookie向Web服务器证明用户已通过身份验证并且在网站上具有正在进行的会话。在AiTM网络钓鱼中,攻击者试图获取目标用户的会话cookie,以便他们可以跳过整个身份验证过程并代表后者采取行动。

为此,攻击者会部署一个web服务器,它将访问钓鱼网站用户的HTTP数据包代理到攻击者希望冒充的目标服务器,反之亦然。这样,钓鱼网站在视觉上与原始网站是相同的,因为每个HTTP都是通过代理来访问和来自原始网站。攻击者也不需要像传统的网络钓鱼活动那样制作自己的网络钓鱼网站。URL是网络钓鱼网站和实际网站之间唯一可见的区别。

AiTM钓鱼过程如下:

AiTM钓鱼网站拦截认证过程

网络钓鱼页面有两个不同的传输层安全(TLS)会话与目标想要访问的实际网站。这些会话意味着网络钓鱼页面实际上充当AiTM代理,拦截整个身份验证过程并从HTTP请求中提取有价值的数据,例如密码,更重要的是会话cookie。一旦攻击者获得会话cookie,他们可以将其注入浏览器以跳过身份验证过程,即使目标的MFA已启用。

AiTM网络钓鱼过程目前可以使用开源网络钓鱼工具包和其他在线资源实现自动化。广泛使用的套件包括Evilginx2、Modlishka和Muraena。

跟踪AiTM网络钓鱼活动

研究人员检测到自2021年9月以来试图针对1万多个组织的AiTM钓鱼活动的多次迭代,该活动自2021年9月以来试图针对10000多个组织。这些运行似乎链接在一起,并通过欺骗Office在线身份验证页面来针对Office365用户。

根据分析,这些活动迭代使用Evilginx2钓鱼工具作为其AiTM基础设施。研究人员还发现了他们在攻击后活动中的相似之处,包括目标邮箱中的敏感数据枚举和支付欺诈。

初始访问

在研究人员观察到的一次运行中,攻击者向不同组织中的多个收件人发送带有HTML文件附件的电子邮件。电子邮件通知目标收件人,他们有语音消息。

带有HTML文件附件的网络钓鱼电子邮件示例

当收件人打开附加的HTML文件时,它会加载到用户的浏览器中并显示一个页面,通知用户正在下载语音消息。但是请注意,下载进度条在HTML文件中是硬编码的,因此没有获取MP3文件。

在目标浏览器中加载的HTML文件附件

HTML附件的源代码

相反,该页面将用户重定向到一个重定向网站:

重定向网站的截图

这个重定向器充当了看门人的角色,以确保目标用户来自原始HTML附件。为此,它首先验证url中预期的片段值(在本例中是用base64编码的用户电子邮件地址)是否存在。如果该值存在,则该页面将连接钓鱼网站登录页面上的值,该值也以 Base64 编码并保存在“link”变量中。

重定向器网站的 < script > 标记中包含的重定向逻辑

通过结合这两个值,随后的网络钓鱼登陆页面会自动使用用户的电子邮件地址填写登录页面,从而增强其社会工程诱饵。该技术也是该活动试图阻止传统反网络钓鱼解决方案直接访问网络钓鱼 URL 的尝试。

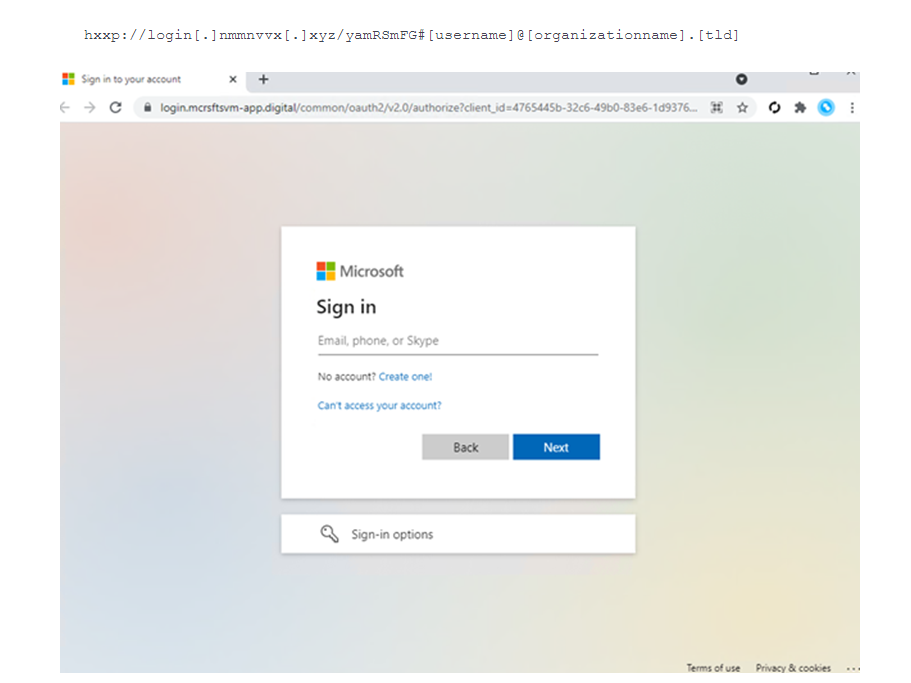

请注意,在其他情况下,研究人员观察到重定向器页面使用以下 URL 格式:

在这种格式中,目标的用户名被用作无限子域技术的一部分。

目标浏览器上加载的规避重定向器网站

重定向后,用户最终以用户名作为片段值登陆了 Evilginx2 网络钓鱼网站。例如:

网络钓鱼登录页面示例

网络钓鱼网站代理了组织的 Azure Active Directory (Azure AD) 登录页面,通常是 login.microsoftonline.com。如果组织已将其 Azure AD 配置为包含其品牌,则网络钓鱼网站的登录页面也包含相同的品牌元素。

检索组织的 Azure AD 品牌的网络钓鱼登录页面模型

一旦目标输入他们的凭据并通过身份验证,他们就会被重定向到合法的 office.com 页面。然而,在后台,攻击者截获了上述凭据并代表用户进行了身份验证。这允许攻击者在组织内部执行后续活动,在本例中为支付欺诈。

支付欺诈

支付欺诈是指攻击者欺骗欺诈目标将支付转移到攻击者拥有的账户。它可以通过劫持和回复正在进行的金融相关的电子邮件进行,并诱使欺诈目标通过虚假发票等方式汇款来实现。

研究人员发现,在证书和会话被盗后,攻击者只需5分钟就可以启动他们的后续支付欺诈。在首次登录钓鱼网站后,攻击者使用窃取的会话 cookie 对 Outlook Online (outlook.office.com) 进行身份验证。在许多情况下,cookie都有MFA声明,这意味着即使该组织有MFA策略,攻击者也会使用会话 cookie 代表受感染的帐户获得访问权限。

寻找目标

在 cookie 被盗后的第二天,攻击者每隔几个小时访问一次与财务相关的电子邮件和文件附件文件。他们还搜索了正在进行的电子邮件进程,其中付款欺诈是可行的。此外,攻击者从受感染帐户的收件箱文件夹中删除了他们发送的原始网络钓鱼电子邮件,以隐藏其初始访问的痕迹。

这些活动表明攻击者试图手动进行支付欺诈。他们也在云端进行了这项工作,他们在 Chrome 浏览器上使用 Outlook Web Access (OWA),并在使用被盗帐户的被盗会话 cookie 的同时执行上述活动。

一旦攻击者找到相关的电子邮件进程,他们就会继续使用他们的逃避技术。因为他们不希望被盗帐户的用户注意到任何可疑的邮箱活动,所以攻击者创建了一个具有以下逻辑的收件箱规则来隐藏欺诈目标的任何未来回复:

“对于发件人地址包含[欺诈目标的域名]的每封传入电子邮件,将邮件移动到“存档”文件夹并将其标记为已读。”

进行付款欺诈

设置规则后,攻击者立即回复与目标和其他组织的员工之间的付款和发票相关的正在进行的电子邮件进程,如创建的收件箱规则所示。然后,攻击者从受感染帐户的“已发送邮件”和“已删除邮件”文件夹中删除了他们的回复。

在执行初始欺诈尝试几个小时后,攻击者每隔几个小时登录一次以检查欺诈目标是否回复了他们的电子邮件。在许多情况下,攻击者通过电子邮件与目标沟通了几天。在发送回回复后,他们从Archive文件夹中删除目标的回复。他们还从“已发邮件”文件夹中删除了邮件。

有一次,攻击者从同一个被攻击的邮箱同时进行了多次欺诈尝试。每当攻击者发现新的欺诈目标时,他们就会更新他们创建的收件箱规则,以包括这些新目标的组织域。

以下是该活动基于Microsoft365Defender的威胁数据的端到端攻击链总结:

防御AiTM网络钓鱼和BEC

此 AiTM 网络钓鱼活动是威胁如何继续演变以响应组织为保护自己免受潜在攻击而采取的安全措施和政策的另一个例子。由于去年许多最具破坏性的攻击都利用了凭据网络钓鱼,我们预计类似的尝试会在规模和复杂性上增长。

虽然 AiTM 网络钓鱼试图绕过 MFA,但MFA 实施仍然是身份安全的重要支柱。 MFA 在阻止各种威胁方面仍然非常有效;它的有效性是 AiTM 网络钓鱼首先出现的原因。因此,组织可以通过使用支持 Fast ID Online (FIDO) v2.0 和基于证书的身份验证的解决方案来使其 MFA 实施“抵御网络钓鱼”。

防御者还可以通过以下解决方案免受这类攻击

1.启用条件访问策略。每次攻击者尝试使用被盗的会话 cookie 时,都会评估和执行条件访问策略。组织可以通过启用合规设备或受信任的 IP 地址要求等策略来保护自己免受利用被盗凭据的攻击。

2.投资于监控和扫描传入电子邮件和访问过的网站的高级反网络钓鱼解决方案。例如,组织可以利用能够自动识别和阻止恶意网站的网络浏览器,包括在此网络钓鱼活动中使用的网站。

3.持续监控可疑或异常活动:

3.1寻找具有可疑特征的登录尝试(例如,位置、ISP、用户代理、使用匿名服务)。

3.2寻找不寻常的邮箱活动,例如创建具有可疑目的的收件箱规则或通过不受信任的 IP 地址或设备访问异常数量的邮件项目。

本文翻译自:https://www.microsoft.com/security/blog/2022/07/12/from-cookie-theft-to-bec-attackers-use-aitm-phishing-sites-as-entry-point-to-further-financial-fraud/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh