项目作者:passer-W 项目地址:https://github.com/passer-W/shc_bypass

二、安装与使用

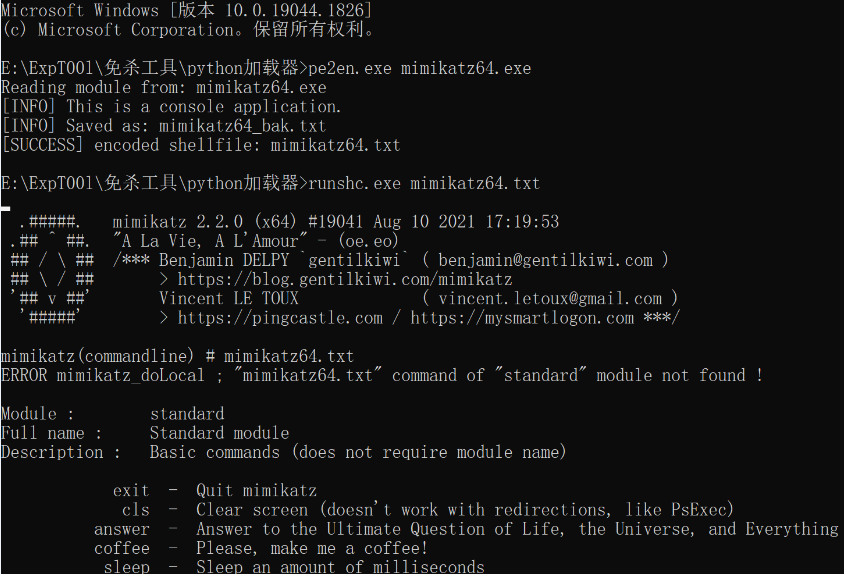

javashellcoder加载iox会报错,可使用runshc间接加载scan -> 扫描程序,体积过大暂时无法加载

四、声明:

仅供安全研究与学习之用,若将工具做其他用途,由使用者承担全部法律及连带责任,作者不承担任何法律及连带责任。

推荐书籍

加我微信:ivu123ivu,进送书活动群,不定时免费送书

《微信公众平台Spring Boot应用开发入门(微课视频版)》

本书主要介绍微信公众平台应用开发入门、接收普通消息和被动回复消息、菜单和事件的应用开发、模板消息等其他消息能力、素材管理、用户管理、帐号管理、微信网页开发、智能接口的应用开发、 与第三方API的整合开发、与微信其他技术的整合开发、微信公众号框架的应用开发等内容,最后结合一个案例说明开发整个过程。本书以学习难度、开发步骤的方式来组织各个章节内容;还配备了示例的操作视频;可以帮助读者更好地理解、掌握微信公众平台应用开发。本书内容通俗易懂,适合微信公众平台开发的初学者(特别是在校学生)、Spring Boot开发学习者;可以作为学校的教学用教材、自学的入门读物、开发过程的参考书。

文章来源: http://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247502440&idx=2&sn=fbe242fe1ccecdea493877b7c312c82a&chksm=ebb5256bdcc2ac7d02ae23552c7a70f4cda8a8eca4b2fd4e1a2ad29487ce6ebf707a12b8ec80#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh