官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

近期,一份研究报告显示,攻击者在新漏洞公开披露后 15 分钟内,就会扫描到有漏洞的端点,留给系统管理员修补已披露的安全漏洞时间比以往想象的还要少。

根据 Palo Alto 2022 年 Unit 42 事件响应报告,部分黑客一直在监视软件供应商是否会发布漏洞披露公告,以便可以利用这些漏洞对公司网络进行初始访问或远程代码执行。

2022 年攻击面管理威胁报告发现,攻击者通常是在 CVE 漏洞公布 15 分钟内开始扫描漏洞。

值得一提的是,由于对扫描漏洞的要求并不高,低技能的攻击者也可以在互联网上扫描易受攻击的端点,并在暗网市场上出售。之后几小时内,就会出现第一次主动的利用尝试,往往会击中了一些未来得及打补丁的系统。

Unit 42 事件响应报告以 CVE-2022-1388 为例,该漏洞披露于 2022 年 5 月 4 日,根据 Unit 42 的说法,在 CVE 公布后 10 个小时内,他们已经记录了 2552 次扫描和利用尝试。

不难看出,修补漏洞是系统维护者和恶意攻击者之间的时间竞赛,每一方的延误幅度都随着时间的推移而减少。

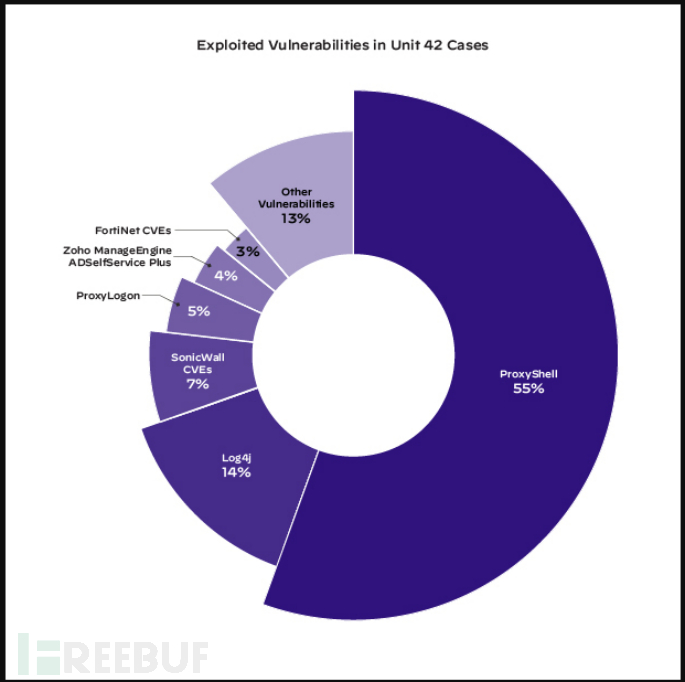

2022 年利用最多的漏洞

根据 Palo Alto收集的数据,2022 年上半年,网络访问中被利用最多的漏洞是 “ProxyShell ”利用链,占总记录利用事件的 55%。ProxyShell 是通过将 CVE-2021-34473、CVE-2021-34523 和 CVE-2021-31207 链接在一起利用。

Log4Shell 排名第二,占总记录利用事件的 14%,SonicWall 的各种 CVE 占了 7%,ProxyLogon 占 5%,Zoho ManageEngine ADSelfService Plus 的 RCE 在 3% 的案例中被利用。

2022 年上半年利用最多的漏洞(Unit 42)

从这些统计数字可以看出,利用量中绝大部分是由半旧的漏洞而不是最新披露的漏洞。发生这种情况有多种原因,包括攻击面的大小、利用的复杂性和实际影响等。

可以观察到更有价值的和保护得更好的系统,其管理员会迅速应用安全更新,因为这些系统往往会成为漏洞披露后,网络攻击的重要目标。

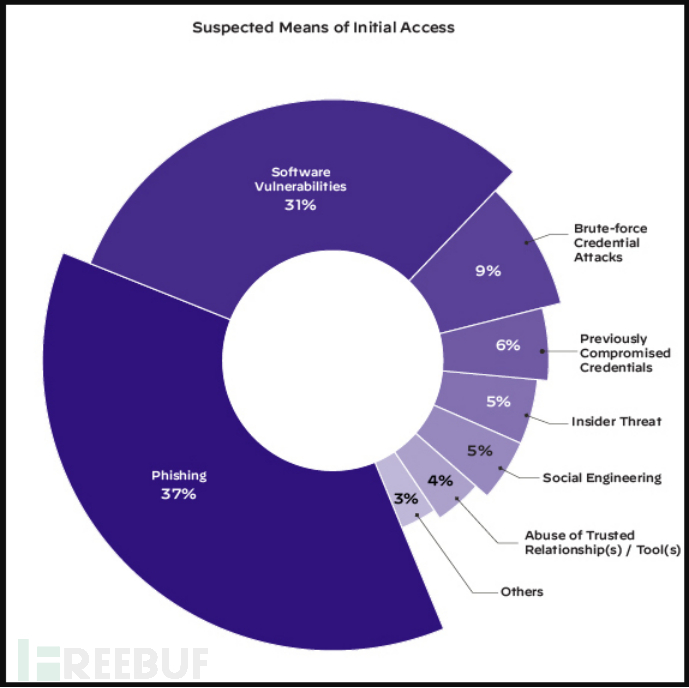

同样值得注意的是,报告显示,利用软件漏洞进行初始网络破坏的方法约占所用方法的三分之一,在 37% 的情况下,网络钓鱼是实现初始访问的首选手段。在 15% 的案例中,黑客入侵网络的方式是暴力破解或使用泄露的凭据。最后,对特权员工使用社工攻击或贿赂内部人员占了 10% 。

2022 年上半年,攻击者如何实现初始访问

目前,系统管理员、网络管理员和安全专业人员在努力应对最新的安全威胁和操作系统问题时已经承受了巨大压力,攻击者如此快速针对其设备只会增加额外的压力。因此,如果可能的话,通过使用 VPN 等技术,尽量让设备远离互联网。

通过限制对服务器的访问,管理员不仅可以降低漏洞利用的风险,还可以在漏洞成为内部目标之前应用安全更新。

不幸的是,一些服务必须公开,这就要求管理员通过访问列表尽可能地加强安全,只暴露必要的端口和服务,并尽可能快地应用更新,虽然快速应用关键更新可能会导致停机,但这远比遭受全面网络攻击好得多。

参考文章:

https://www.bleepingcomputer.com/news/security/hackers-scan-for-vulnerabilities-within-15-minutes-of-disclosure/