阅读: 10

一、概述

今年第二季度开始,绿盟科技伏影实验室发现APT组织Gamaredon开始频繁使用多种不同类型的攻击方式对乌克兰赫尔松州、顿涅茨克州等地区的军方和警方目标进行网络攻击。

在该攻击周期中,Gamaredon主要使用了恶意office文档、恶意htm附件、恶意SFX文件等攻击工具,配合精心设计的诱饵信息,组合成三类不同的攻击流程。跟踪分析发现,Gamaredon在7月下旬明显增加了各类攻击活动的频度,诱饵投递数量达到新的高峰。

结合Gamaredon以往攻击行为与时事发展,我们推测,7月下旬的第二次攻击高峰,可能标志着俄军新动作的到来。

二、组织信息

俄罗斯APT组织Gamaredon最早的活动可追溯至2013年。该组织长期针对各东欧国家尤其是乌克兰的政府部门开展钓鱼攻击活动,常用的工具包括伪装成政府官方文件的各式诱饵、各类脚本程序以及多种自制的木马程序。

乌克兰方面将Gamaredon组织归咎于俄罗斯联邦安全局(FSB)。

Gamaredon以其庞大的攻击规模著称。该组织凭借其大量攻击资源,持续投放生存周期极短的各类攻击组件,以最大程度减少暴露和反制的几率。

随着俄乌战争局势逐步升级,Gamaredon组织明显增加了其网络攻击频率,积极使用各种已知手法尝试渗透乌克兰政府、军营、警局等重点机构。

三、趋势分析

对Gamaredon近期使用的三类攻击活动进行跟踪分析的过程中,我们发现该组织在7月之后明显加强了攻击频度,且攻击趋势呈现以下两个方面:

- Gamaredon增加了对恶意htm附件鱼叉攻击流程和SFX自解压文件攻击流程的依赖;

- 攻击者使用的诱饵内容,从早期的新闻类信息逐渐转向现在的军事类信息。

我们跟踪研究发现,一方面,Gamaredon常用的一种恶意SFX自解压文件攻击流程,在4月底和7月底出现了两次明显的高峰,流程中携带的诱饵也逐渐统一为各式俄罗斯军方文档;另一方面,一种包含恶意htm附件和lnk文件的鱼叉式攻击也在7月中下旬迎来攻击高峰,此类鱼叉邮件的诱饵内容也更多聚焦于乌克兰军方信息和网络安全类信息。

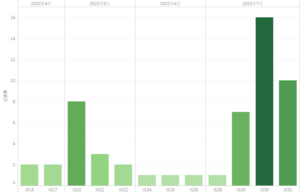

以使用htm和lnk攻击链的第二类攻击活动为例,我们捕获了2022年2季度以来的相关样本,提取其中的恶意lnk文件并以文件创建时间为轴绘制了如下统计图:

图3.1 第二类攻击活动频度统计图

可以发现,整个第二季度,Gamaredon对该类攻击方式的使用较少,仅在5月初出现较高频的投放;而从7月中旬开始,Gamaredon明显提升了lnk鱼叉攻击活动的频度,每周可以观测到10余起此类事件。

利用SFX文件的第三类攻击活动也展现了类似的变化。我们以在野出现时间为轴,统计此类活动的频次如下图:

图3.2 第三类攻击活动频度统计图

可以发现,SFX类诱饵的投放频次整体比较平均,同样是在4月底和近期出现了两次高峰,与第二类攻击活动的步调比较一致。

上述统计表明,Gamaredon组织在7月下旬明显加强了对乌克兰的网络攻击频度,并且更多使用军方文件类信息作为诱饵,可以判断该组织正在对乌克兰军方目标展开密集攻势。

在上一次Gamaredon攻击高峰的4月底5月初,俄军发起了准备并执行了顿巴斯战役,推动了多次合围攻势。因此我们推测,7月下旬的第二次攻击高峰,可能标志着俄军新动作的到来。

四、活动分析

4.1 第一类攻击活动:伪装成警局文件的恶意文档

在这类活动中,Gamaredon使用的主要诱饵是一种伪装成乌克兰语调查报告的恶意文档。我们发现该类型的恶意文档大多携带执勤记录、警务记录、处理报告等常见警方文件内容,主要被Gamaredon用来攻击乌克兰各地区的警务人员。

一个近期发现的此类文档名为“РАПОРТ МРУП 06.06.22.docx”(报告 MRUP 06.06.22.docx),该文档滥用了Office远程模板机制,会在打开时尝试获取指定网络位置:

http[:]//faithfully.glitter17.drowrang[.]ru/WIN-BDQQL5EO1F2/interested/naturalists/lowered/lowered/lowered.hr2

的恶意载荷并运行。观察文档中的诱饵文字可以发现,其直接攻击目标为乌克兰顿涅茨克地区警局。

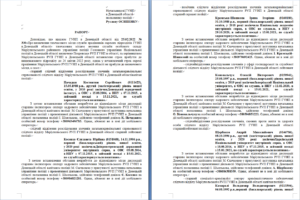

图4.1 第一类攻击活动诱饵文档A

其他该类型诱饵还包括一种名为“Копия ЗАРПЛПТА Травень 2022.docx”(ZARPLTA 2022 年 5 月的副本.docx)的文档,携带恶意链接为http[:]//enforce.interdependent23.vipertos[.]ru/DESKTOP-STA1AO7/salmon/salmon.udb,该位置实际存放了一种多阶段执行的vbs脚本载荷。相关内容表明该诱饵的直接目标为乌克兰军的A4267部队。

图4.2 第一类攻击活动诱饵文档B

4.2 第二类攻击活动:伪装通知类邮件投递恶意html附件

Gamaredon的第二类活动主要以鱼叉邮件的形式展开。

这是一种出现在本年度第二季度的新式攻击流程。Gamaredon攻击者在鱼叉邮件中放入层层包裹的恶意附件,并通过精心构造的邮件内容诱骗受害者打开邮件附件。该类攻击活动主要针对乌克兰军方人员。

以我们在7月26日发现的一组名为“Інформаційний бюлетень.eml”(新消息.eml)的鱼叉邮件为例,该邮件中,Gamaredon将自己伪装成乌克兰安全局国家学院(Національна академія СБУ),声称该邮件是“2022年7月25日乌克兰安全局反情报部门的安全公告”。由于乌克兰安全局确实承担反网络间谍的工作,因此该邮件内容具有一定欺骗性。

图4.3 第二类攻击活动诱饵邮件

该邮件携带的附件名为“Інформаційний бюлетень_25.07.2022.htm”,该htm文件的主要功能为释放内置的压缩文件并打开,压缩文件内则存放着名为“Інформаційний бюлетень Департаменту контрозвідки Служби безпеки України від 25 липня 2022 року.lnk”的恶意快捷方式文件。

上述恶意快捷方式将下载运行位于http://a0698649.xsph.ru/selection/headache.xml的后续攻击载荷。在已捕获的同类攻击活动中,后续攻击载荷一般是一种Gamaredon自制的powershell后门,用来窃取受害者主机信息。

我们统计了此类邮件中出现的诱饵名称,发现它们大多与乌克兰军方的重点情报相关,反映了Gamaredon攻击者对乌军编制、命令编号、文件编号等内容的深度理解。

表4.1 第二类攻击活动诱饵文件名统计表

| 诱饵文件名 | |

| План підходу та закладання вибухівки на об’єктах критичної інфростурктури Херсона | 在赫尔松关键基础设施的物体上接近和铺设炸药的计划 |

| Витяг з наказу Генерального штабу Збройних Сил України від 08.05.2022 №768 | 摘自乌克兰武装部队总参谋部 2022 年 5 月 8 日的命令 #768 |

| Наказ Генерального прокурора України № 427 від 03.06.2022(Про порядок підготовки, направлення та опрацювання спеціальних повідомлень) | 乌克兰总检察长 2022 年 6 月 3 日第 427 号令(关于准备、发送和处理特别报告的程序) |

| Providing additional military assistance to the defenders of Ukraine (a list of necessary military supplies in the fight against Russia) | 向乌克兰的捍卫者提供额外的军事援助(对抗俄罗斯的必要军事物资清单) |

| Попереднє бойове розпорядження зі зв’язку начальника штабу – першего заступника командира 43 оабр | 参谋长初步作战通信令——第43联军第一副司令员 |

| Інформаційний бюлетень Департаменту контрозвідки Служби безпеки України від 25 липня 2022 року | 2022 年 7 月 25 日乌克兰安全局反情报部门的信息公告 |

| XML-рахунок за 06-2022(відомість замовлених і наданих телекомунікаційних послуг та диференційований рахунок) | 06-2022 的 XML 账单(订购和提供的电信服务和差异化账单的详细信息) |

| Щодо фактів переслідування та вбивства працівників Прокуратури з боку російських військових на тимчасово окупованих територіях | 关于俄罗斯军方在临时占领区迫害和杀害检察署工作人员的事实 |

| Матеріали перевірки ІТС ІПНПУ №15633 від 11.04.2022 року | 2022 年 4 月 11 日 ITS IPNPU No. 15633 检验材料 |

| Бойове розпорядження командира військової частини – польова пошта И4533 №42-15 від 13.06.2022 року | 军事单位指挥官的战斗命令 – 2022 年 6 月 13 日第 42-15 号野战邮件 I4533 |

| На виконання наказу Офісу Генерального прокурора № 309 від 30.09.2021, наказу Генерального прокурора № 409 від 03.09.2020, повідомляю наступне | 根据检察长办公室 2021 年 9 月 30 日第 309 号令、检察长办公室 2020 年 9 月 3 日第 409 号令,现通知如下 |

4.3 第三类攻击活动:诱饵SFX自解压文件投放远控木马

Gamaredon的第三类活动依赖一种SFX自解压文件。该类活动同样针对乌克兰军方。

这是一种本年度大量出现的攻击手法,Gamaredon攻击者将一种名为UltraVNC的远程桌面工具与该组织常用的SFX诱饵思路相结合,实现对目标系统的远程控制。

典型的SFX自解压文件带有类似“Резюме кандидата на должность ВПК.docx.exe_”(军工联合体职位候选人的简历)的名称,使用扩展名欺骗的方式诱使受害者运行该文件。

该类自解压文件包含多个子文件,分别为UltraVNC远程桌面工具、用于配置该工具的cmd指令文档和ini配置文档、以及一份欺骗用的诱饵文档。

图4.4 第三类攻击活动SFX文件内容

相关配置文件中,该UltraVNC的CnC为licensecheckout[.]com。

名为“kandidat.docx”的诱饵文档则显示了一份俄罗斯人员简历。

图4.5 第三类攻击活动诱饵文档A

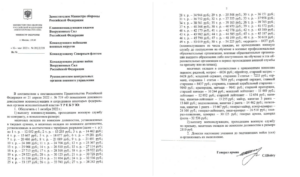

其他类似的文档大多带有军方信息,例如如下所示的俄军军饷调整文档:

图4.6 第三类攻击活动诱饵文档B

该诱饵文档展示了第三类攻击活动与Gamaredon其他活动的不同之处。在已发现的同类样本中,Gamaredon攻击者都加入了用俄语编写的诱饵文档,具体内容则包含俄罗斯政府与军队的敏感信息。由此可以推测此类攻击活动的直接目标为对此类敏感信息感兴趣的乌克兰组织,很可能包括乌克兰安全局等情报机构。

五、总结

随着战争局势进入新阶段,俄乌双方在赫尔松州北部、扎波罗热州东北部、顿涅茨克州西部、卢甘斯克州西北部展开了长期的拉锯战。Gamaredon组织同样在上述区域保持活跃,持续增加对上述地区的军方、警方等目标的网络攻势,此类攻击在7月下旬迎来明显的高峰。

在本轮从第二季度开始的网络攻击行动中,Gamaredon对各类攻击方式的区分比较明确,如恶意office类文档主要针对乌东各州警方目标,恶意快捷方式附件主要针对乌军各部队目标,恶意SFX文件则统一携带俄语军事信息类诱饵,但偶尔也会出现交换攻击目标的情况。该现象说明,Gamaredon组织内部具有明确的分工和少量的配合。上述攻击方式的相同之处在其精心设计的诱饵文字信息,展现了Gamaredon对乌克兰语环境和乌克兰军队变动的深刻理解。这些内容可能来自于Gamaredon长期情报运营工作的积累,也证明了该组织所具备的强大社工和情报收集能力。

六、IoCs

doc:

| d3892ac66381824cd7308f4908023339edb1f73c5272354d2ff1614a3c7f5389 |

| a93ff0e6c42aa3f011a53108dc9b224dc85d9e0930f81e3b3010801089126e4e |

sfx:

| 07dd9d91431f4dde62c1931156d7e9fdf0010d258e76eb453baae0a575d01a1a |

| 09e86bd421ea34a703177a85722f6091f4179d19e59269e164c343d6a0ab4a59 |

| 0c1a463b4e6b40d78422dbfaf993d6e92068f403810cf25c3cc0309f75bb747d |

| 11d76963dca092ca507220e9e5a9613109e416e7b8a11cac16764be9b9d0d638 |

| 1c3eea83e0efc8d82d8d139d1240ed5a0d281b4236737167e32a68b0dd4bcefa |

| 1cf82b0114cb3cd80bf971d77a71d6d70a66b42d182b1131ce5020e9b47bfebc |

| 1f457e4d03aeae715540321e5f4ebe68ba56c686ca551e232ebe8ec37e7729f9 |

| 208dc592111a8221a9c633efc120b890585f9a67ed340cbb5ec9db4cd5e164e4 |

| 2877ffbe0e1dae3a0981d4c85cff8c5daefe46b2806ec8a2bd3feb0b33a35bce |

| 2bb23f677b3406d562568ffadef3e1898a0c57f73070529e439aed00b1d56e49 |

| 31f565d936ec5457b2b6b57e3e3027c15859034ecdd0887f3505a31d26ffd453 |

| 4cd08a94795267d28c3b81d4afdc8315223dfee9ed30e3257dcc7934ca8f8433 |

| 4df44dff1231220c2704f9edaf260c91b90fed2081ee4d889b81cea0adfa3540 |

| 51bf0f9dcec7fa0840f0aa181fd7335b06e78eb558886bca48560a0a19b2658b |

| 5b42ffdb62322b183acaf1ce8666e01bbd59523d2a8d41aa83db1b0acf68e710 |

| 5baaecbd157b1c18d5322f9c086b4d273e5a8ebc1c7b9128dc1b905a8e4ddd67 |

| 66fd1546867f6544bb0d72bee81f5c135baa7850491505177ccbf6273bf3d692 |

| 6d7bf03be4ff38344427aeb6eea88f499abde8e9d85d5d80fbf6ae17fce819ee |

| 7827fecc79c47f0083af5e8e0ff3ba93db9f02c427463313ffff6269a635fe7d |

| 7e32c944d7f4e861b11ec1036e230abf91ab03a97a97d3c8dc442a8dc1174904 |

| 82379b44c8b4afbcb35915893c1f87a611322667eef50ab35f11f622bba7f63f |

| 83e91454e5d0d5ef3d0bbcaabd27e1b738961a1ff5dc5ffd5523bcd4928b4c1f |

| 86baf1783e3edf17454fcc7a786f2ae34e00af0b977209457b46b43a2fc54d51 |

| 8c2c61d09c5a289415e88b7ab33431c4f300c38ae8f0c231e1ccdf31b29dff03 |

| 9188ac6e89e30949317ce457b300f36d2ed5040abb9b8e4d48aacb1d5a70b87d |

| 96e5e2f7065926402331e0831adfc56aa96130c85b81458c3e0f0095b71915b0 |

| 9bc70b3dce59696d89b239f40c9c1ea126e320fa1f3e57df9ff7d7c4b0e65683 |

| 9f76404598eabddbc252f2905d802b860033be337687dabad69efc763f737165 |

| b29f7735a04818a1a8f28232ae20adcbe98077cd2c9fe4bf5270289044f377f6 |

| b36e12cc12e76fbd6e6c8f1f5cb388a8a6a59c8f6a98b748f48817d5da73a5d8 |

| b65522a5855b702c50fe918c07bb2071a4fe2d7001e0a2cacaafcabdd3dc3281 |

| b7be1bb1f1e1d2c6cf91bc02098f4bdf03a45d360297b3336067d73c744b71e9 |

| c0aaea1ec994ec08f09de1da67a1141db25a9294c1a47f595882c94a39afb78c |

| c4b8d9711fae61d2339910f0bf662ab511937617f4d9774599235d7ecb23fa5f |

| cbe35fa7f85d25a048c38940217626324f265282e83efda78ad25c907ad3e39d |

| d09cc2f06f1c67edaac4d1e6bfa1f3bab5b159af50bba1c9841609aa8fc7177f |

| d2a1dea3fdb94928ff76f34cc72079c77c43b3e3c04c7645affb57c67fcb3238 |

| d780368af7eaac9bba8877bdbc4350187155a89e4f01065b6b5a61687b1de73a |

| dafd13ee01499b8f5da01c5d992b849b751e0238c05e67324583732a9675b411 |

| dbeba651a103cdcdb4e819e704680f673f418122fa4f404651a92b6532fc944e |

| e491ad9278f9c0ee6ef0cf3c433a34595b70effe5c1fc0dccd29a36dd0d653a7 |

| ed81f2872b1424f8591bc6e58d2791637a6ca22b28ba285f2efc2a01cc510413 |

| f441337789cab75cc70143a328f63fb5de336cfd9bb6d2ab358f75fb1eedc513 |

| ff7954bbfbf12f4b3e76fa28b3cf19aad0915ef1a209924629e7d6ba74a2d618 |

lnk:

| 9569b0d2bd15beb7ae6ec17a3fb656f016693971d12c8d38b4de998c320550ff |

| 6f23b8092414e2b2df8747b0a2336b9b5851871b0eb0f5052e720696db946f2d |

| c83f070cb9c10865e0d8a87dbfa169e49cc75595888e1de356c80de447a6db39 |

| 563645ea4b5886ede21e33f7214ed8a549018a3841473466178bb66e6f3cdd12 |

| 219ba079d36a09316fd2c2b3a309b813d6af1c62c528c894fae487858466eb77 |

| 7a36935f624855f21c03b17b9b6e652f9b400aec79f6d1f221ef7380f2f9c02e |

| de9051d876961d2eebdeb4a2b0dbbc1da50f941cd638eb0aeaaacc4d3858f8dd |

| 48ef5737011f249fff874c22fb054052f4e2a4aaf47821d377ef95e5e81161e0 |

| 272156e4c765c2d841819584b0dfe245d0763d63cf246c928f62e7908db44f0d |

| 980181feb0b5844036f2c99007cbe4bf9fb3ef2af940d5d8d7b957debad20b95 |

| 0608ae0f28510591798a1603adabde86a9dbd67e1bfb1713c3f397d0d1a306d1 |

| 106bfa205027bc0b8203536813fd6f54594cba774517518f198021eb7a5c21c3 |

| 3b32e3317cc3cd8c5ff16f84f241f45699425c0b36120213f11d41e8434dc957 |

| e87a2351e37f0ffb8ffd9f2e8563abbceacc6e6048177c9d4d228e75dd1fb7e6 |

| b90e6e7238c56d80b0b99f154ddfa7d6aa6357523bcf5c21da5eb553501968c7 |

| 23215c269c9f50d4a4bad79348dcbe25a37a5d2722f28d1657bf6b25b998b787 |

| c344367b9a436f69e70baef4ff6cd4930167a00785ab590a36df2738312229f9 |

| 315fdf6913cdcc1b94d3a43df12943164c8f30b89fbd69ccf8a254ca8d2de35a |

| d85440a14ec70f5ecf05d765f4e513a97599ea9868e2e8e9568fb4ad21e1163f |

| 88723d68a64bdd9fccc26e3ac1ee1b175c70156f3912054a108b15248c7553f8 |

| ef0ee60ccfb9418fea42c62aec3b7450cb4c14f15baf8b81139ccd4086a7c288 |

| 5f4926f163a6e54fb9285f263c1abd23b3e32378c64b68a033070039b2bfa8b6 |

| 816ef16004516dab826896f5dca7ba67730b122e2c4757335028ac8199c2c40f |

| d965892ede4f74fa62248b381160ed6f0cd9158bf4788de40b57815f9108bc15 |

url:

http[:]//faithfully.glitter17.drowrang[.]ru/WIN-BDQQL5EO1F2/interested/naturalists/lowered/lowered/lowered.hr2

http[:]//enforce.interdependent23.vipertos[.]ru/DESKTOP-STA1AO7/salmon/salmon.udb

http[:]//a0698649.xsph[.]ru/selection/headache.xml

http[:]//a0700424.xsph[.]ru/refuse/refreshment.xml

http[:]//randomain[.]ru/preparations/rejection.xml

http[:]//a0667987.xsph[.]ru/basic/bare.xml

http[:]//a0667987.xsph[.]ru/preparations/rejection.xml

http[:]//a0695487.xsph[.]ru/banisters/guess.xml

http[:]//a0656203.xsph[.]ru/dealing/heading.xml

http[:]//a0662337.xsph[.]ru/guard/guardian.xml

http[:]//a0698649.xsph[.]ru/reliance/grudge.xml

http[:]//a0698262.xsph[.]ru/quickly/neville.xml

http[:]//a0698649.xsph[.]ru/preparations/band.xml

http[:]//a0693131.xsph[.]ru/guess/presented.xml

http[:]//a0698649.xsph[.]ru/barley/barley.xml

http[:]//a0693131.xsph[.]ru/precious/segment.xml

http[:]//a0693131.xsph[.]ru/queer/seedlings.xml

http[:]//a0700461.xsph[.]ru/series/region.xml

http[:]//a0698262.xsph[.]ru/see/guilty.xml

http[:]//a0671808.xsph[.]ru/basic/header.xml

http[:]//a0685511.xsph[.]ru/reign/guide.xml

http[:]//a0695487.xsph[.]ru/relationship/preservation.xml

http[:]//intent.milotraf[.]ru/send/intellectual.mgu

http[:]//a0693131.xsph[.]ru/prepare/seize.xml

http[:]//a0681546.xsph[.]ru/death/quickly.xml

win32soft[.]com

licensecheckout[.]com

microsoftsupertech[.]com

microsofttechinfo[.]com

getvalerianllc[.]com

linux-techworld[.]com

bitsbfree[.]com

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。