DuckMemoryScan工具作者为huoji;ASP.NET-Memshell-Scanner v1.3作者为HVVyzddmr6,喜欢的话给作者一个star。如侵权请联系删除。

一个简单寻找包括不限于iis劫持,无文件木马,shellcode免杀后门的工具,本程序需要64位编译才能回溯x64的程序堆栈,请勿执行32位编译。本工具不能代替杀毒软件。

功能列表

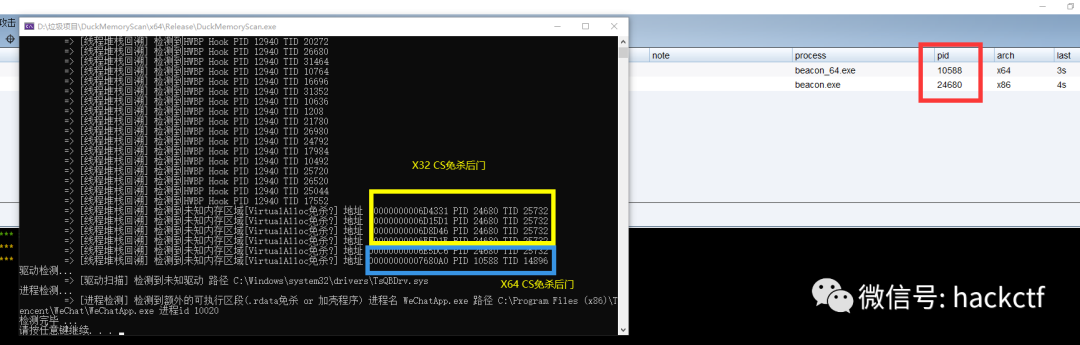

HWBP hook检测 检测线程中所有疑似被hwbp隐形挂钩

内存免杀shellcode检测(metasploit,Cobaltstrike完全检测)

可疑进程检测(主要针对有逃避性质的进程[如过期签名与多各可执行区段])

无文件落地木马检测(检测所有已知内存加载木马)

简易rootkit检测(检测证书过期/拦截读取/证书无效的驱动)

检测异常模块,检测绝大部分如"iis劫持"的后门(2021年2月26日新增)

项目地址:https://github.com/huoji120/DuckMemoryScan

asp.net内存马检测工具,通过aspx脚本来实现asp.net内存马的检测以及查杀。

支持类型

VirtualPath内存马

ASP.NET MVC Filter内存马

Router内存马

使用

上传aspx-memshell-scanner.aspx到web目录,浏览器访问即可。

项目地址:

https://github.com/yzddmr6/ASP.NET-Memshell-Scanner

文章排版:乌雲安全

【往期推荐】

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

【漏洞速递+检测脚本 | CVE-2021-49104】泛微E-Office任意文件上传漏洞

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

一如既往的学习,一如既往的整理,一如即往的分享

“如侵权请私聊公众号删文”

推荐阅读↓↓↓

我知道你在看哟

如有侵权请联系:admin#unsafe.sh