官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

7月29日,趋势科技发布了一份报告,揭露了在Google Play应用商店内的一系列银行类恶意软件活动。

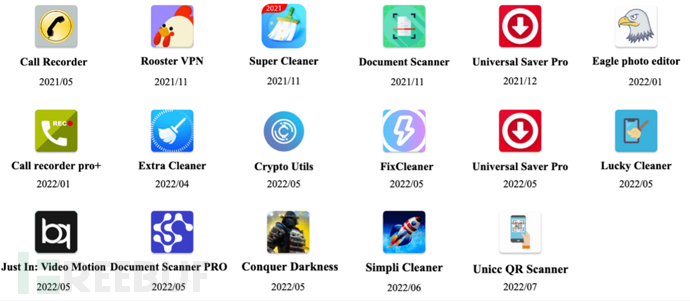

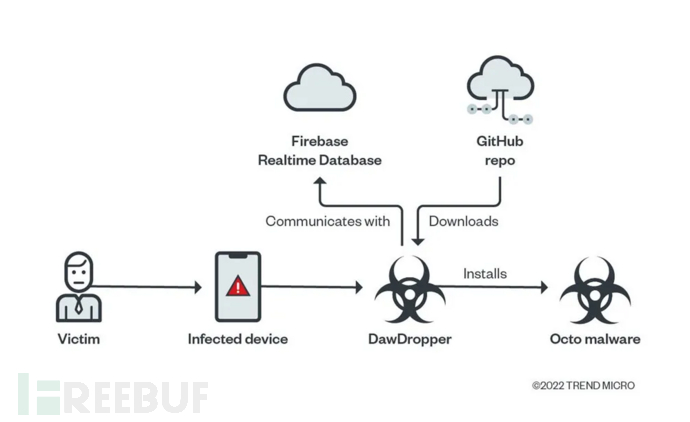

报告主要分析了17款伪装成生产力工具和实用应用程序的滴管应用程序,它们被统称为DawDropper。根据报告描述,这17款应用包括了文档扫描仪、VPN 服务、二维码阅读器和通话记录器等多种类型,共携带了四个银行木马系列,包括 Octo、Hydra、Ermac和TeaBot。它们都使用第三方云服务 Firebase Realtime Database 来逃避检测并动态获取有效载荷下载地址,并在 GitHub 上托管恶意有效载荷。

2021 年 3 月,趋势科技还发现了另一个名为Clast82的dropper,DawDropper 和 Clast82 都使用 Firebase 实时数据库作为 C&C 服务器。

2021 年 3 月,趋势科技还发现了另一个名为Clast82的dropper,DawDropper 和 Clast82 都使用 Firebase 实时数据库作为 C&C 服务器。

研究人员指出,这类银行Drop恶意软件采用自己的分发和安装技术。比如在今年年初就观察到了带有硬编码的有效载荷下载地址的版本,而最新观察到版本能隐藏实际有效载荷的下载地址,有时还使用第三方服务作为其 C&C 服务器。

截至报告发布时,这些恶意应用程序已从 Google Play 中移除。但报告指出,网络犯罪分子一直在寻找逃避检测和感染尽可能多设备的方法。在半年的时间里已经看到银行木马如何改进其技术以避免被检测,例如将恶意负载隐藏在 Dropper 中。随着越来越多的银行木马通过 DaaS 提供,攻击者将有一种更简单、更经济高效的方式来分发伪装成合法应用程序的恶意软件。

参考来源:https://securityaffairs.co/wordpress/133853/malware/dawdropper-apps-google-play.html