关于Sealighter

Sealighter是针对ETW(Event Tracing)和WPP(Windows PreProcessor Tracing)的安全研究工具,工具的帮助下,在ETW研究人员可以方便追踪和研究W和WPP。

Sealight利用了Krabs ETW库来启用事件过滤功能的丰富功能,对事件ETW和WPP进行分类。

输出,Sealighter 可以将事件解析为 JSON 格式,并输入到 Python、PowerShell、Splunk 或 ELK 中进行进一步分析。

功能介绍

1、支持订阅多个ETW和WPP服务实体;

2、自动将事件解析为JSON格式;

3、编写事件过滤器;

4、支持将数据输出到stdout、文件或Windows事件日志工具;

5、获取事件记录;

6、可配置将一个时间段内的多个事件缓冲到一个计数的事件中,以减少生成的事件数;

工具安装

观察研究人员可以访问该项目的【发布】下载最新版本的Sealighter然后运行最新版本的C时环境。

传送门:https://docs.microsoft.com/en-US/cpp/windows/latest-supported-vc-redist?view=msvc-170

工具配置

Sealighters 的配置文件将允许我们指定需要捕捉和记录的事件以及 ETW 会话,配置文件的数据结构使用 JSON,下面提供的是 JSON 配置示例:

{“会话属性”:{"session_name": "我的流程跟踪",“输出格式”:“标准输出”,“buffering_timout_seconds”:10},“用户跟踪”:[{"trace_name": "proc_trace","provider_name": "Microsoft-Windows-Kernel-Process","keywords_any": 16},{"trace_name": "guid_trace","provider_name": "{382b5e24-181e-417f-a8d6-2155f749e724}","filters": {"any_of": {"opcode_is": [1, 2]}},"buffers": [{"event_id": 1,"max_before_buffering": 1,"fields": ["ImageName"]}]},],"kernel_traces": [{"trace_name": "kernel_proc_trace","provider_name": "进程",}]}

工具使用

输出至STDOUT或文件

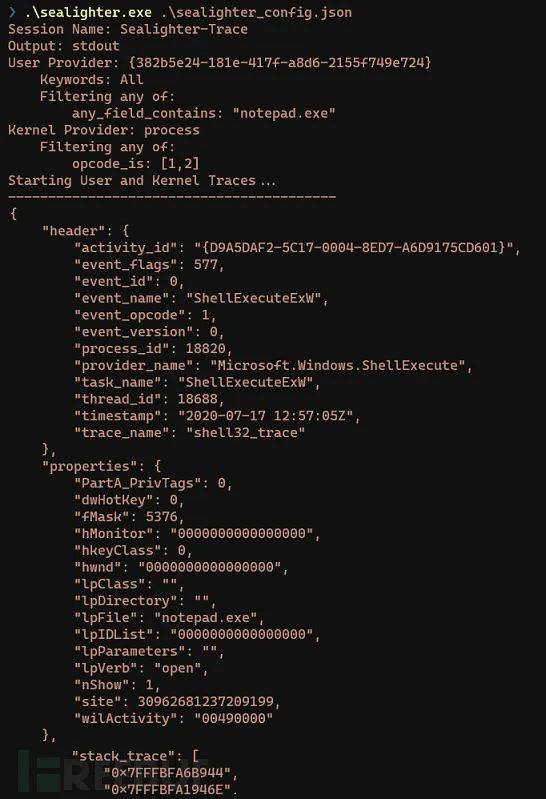

以管理员权限运行“sealighter.exe”,并将JSON配置文件路径以参数形式传递给Sealighter:

sealighter.exe 路径\to\config.json下面记录下的所有活动信息样例是:

{“会话属性”:{"session_name": "我的流程跟踪",“输出格式”:“标准输出”},“用户跟踪”:[{"trace_name": "proc_trace","provider_name": "Microsoft-Windows-Kernel-Process",“keywords_any”:16}]}

输出至Windows事件日志工具

将数据输出到Windows之前的事件日志,我们需要将数据输出到Windows之前的事件日志,我们需要将一些数据解析到事件中的事件日志中日志服务中。

此时需要从该项目的【发布页面】下载最新版本的sealighter_provider.man文件。

编辑器中打开直接下载的清单文件,然后使用完整的“sealighter.exe”替换其中的“!!SEALIGHTER_LOC!!”参数,然后在管理员权限运行的PowerShell或路径窗口中,中运行以下命令:

wevtutil im path/to/sealighter_provider.man此时,在事件查看器UI界面的“Applications and Service Logs”选项中,我们将看到一个“Sealighter”文件夹以及日志记录。

我们还可以使用以下命令对报告进行验证:

(Get-WinEvent -LogName "Sealighter/Operational").Length下列命令可以删除日志:

wevtutil um path/to/sealighter_provider.man工具运行截图

项目地址

https://github.com/pathtofile/Sealighter

参考资料

https://github.com/microsoft/krabsetw

https://github.com/jdu2600/Windows10EtwEvents

https://github.com/zodiacon/EtwExplorer

https://github.com/fireeye/SilkETW

https://github.com/pathtofile/Sealighter/blob/main/docs/COMPARISION.md

https://posts.specterops.io/data-source-analysis-and-dynamic-windows-re-using-wpp-and-tracelogging-e465f8b653f7

精彩推荐

如有侵权请联系:admin#unsafe.sh