01 漏洞概况

02 漏洞评估

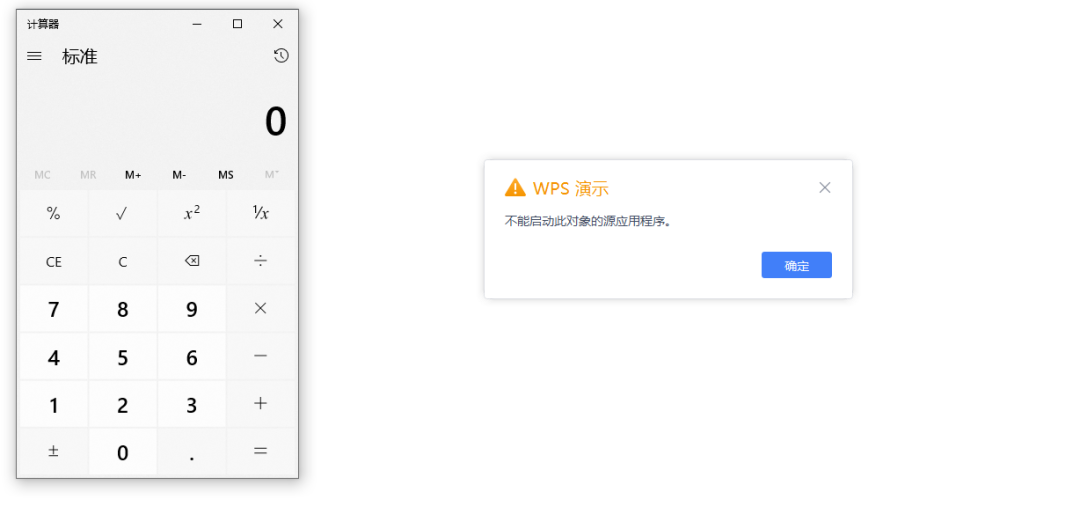

受影响版本:Windows 平台下 WPS Office 2019 个人版低于11.1.0.12116(含)、Windows 平台下 WPS Office 2019企业版低于11.8.2.11707(含)

公开程度:已发现在野利用

利用条件:无权限要求

交互要求:1 Click

漏洞危害:高危、远程代码执行

03 处置建议

微步云沙箱已支持检测相关样本,用户可以将文档上传云沙箱S进行自动化检测。 微步 TDP 开启云沙箱能力即可支持检测及防护该漏洞,无需升级。我们强烈建议相关政企客户开启 TDP 云沙箱检测能力检测利用此漏洞发起攻击的行为。 微步 OneEDR 已支持检测及防护该漏洞。

2. 紧急缓解方案:

尽快排查是否使用 WPS Office 软件,重点排查近期可疑外部邮件,尤其是已经打开的,附件后缀为PPS/PPSX/PPT/PPTX/DOC/DOCX/XLS/XLSX 的邮件。 在升级到已修复该漏洞的官方版本之前,不要打开来源未知的任何文档,尤其是后缀为 PPS/PPSX/PPT/PPTX/DOC/DOCX/XLS/XLSX 的文件。

3. 官方修复方案:

金山办公官方已经发布该漏洞相关修复补丁,我们建议尽快将 WPS 客户端更新至最新版。附金山办公官方提供的更新链接: https://official-package.wpscdn.cn/wps/download/WPS_Setup_12300.exe

04 时间线

2022.08.01 微步“X漏洞奖励计划”收录漏洞

2022.08.01 微步在线分析确认并向相关厂商报告

2022.08.01 微步TDP产品、S云沙箱、OneEDR 支持检测此漏洞

2022.08.01 微步捕获到漏洞在野利用

2022.08.02 厂商发布修复该漏洞的版本更新

2022.08.03 微步情报局发布漏洞通告

04 时间线

2022.08.01 微步“X漏洞奖励计划”收录漏洞

2022.08.01 微步在线分析确认并向相关厂商报告

2022.08.01 微步TDP产品、S云沙箱、OneEDR 支持检测此漏洞

2022.08.01 微步捕获到漏洞在野利用

2022.08.02 厂商发布修复该漏洞的版本更新

2022.08.03 微步情报局发布漏洞通告

04 时间线

2022.08.01 微步“X漏洞奖励计划”收录漏洞

2022.08.01 微步在线分析确认并向相关厂商报告

2022.08.01 微步TDP产品、S云沙箱、OneEDR 支持检测此漏洞

2022.08.01 微步捕获到漏洞在野利用

2022.08.02 厂商发布修复该漏洞的版本更新

2022.08.03 微步情报局发布漏洞通告

第一时间为您推送最新威胁情报

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247495149&idx=1&sn=20d4e751232198327d466b082ee31b68&chksm=cfca8ef9f8bd07efad71402951c9695125aafd36fd9d32ec8096a826d83bdd63e29c5a123e9f#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh