例如将恶意软件可执行文件伪装成合法应用程序,使用有效证书对其进行签名,或破坏可信赖的站点以将其用作分发点等。

据免费的可疑文件分析服务安全平台 VirusTotal的数据,恶意软件的伪装技巧比我们想象的要大的多。VirusTotal根据每天提交的 200 万份文件编制了一份恶意软件报告,展示了从 2021年1月到2022年7月的统计数据,叙述了恶意软件的分布趋势,及其常用的伪装技巧。

滥用合法域名

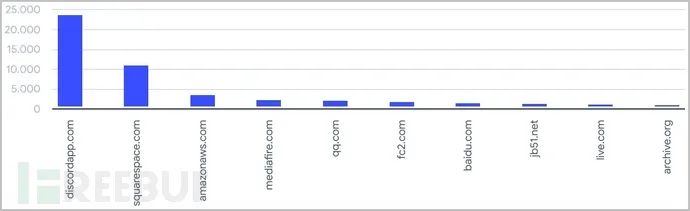

通过合法、流行和排名靠前的网站分发恶意软件,威胁参与者可以避开基于IP的阻止列表,享受高可用性,并提供更高级别的信任。

VirusTotal 检测了Alexa 排名前1000个网站中的多个域,它们共下载了250万个可疑文件。其中恶意软件最多的网站是 Discord,它已成为恶意软件分发的温床,托管服务和云服务提供商 Squarespace 和亚马逊也记录了大量恶意软件。具体结果如下图所示:

【图:恶意软件分发滥用最多的域】

使用窃取的代码签名证书

还有一种伪装方法是,从公司窃取有效证书对恶意软件样本进行签名,这将大大提高其逃避主机上的AV检测和安全警告的概率。

在2021年1月至2022年4月期间上传到VirusTotal 的所有恶意样本中,签名的样本超过一百万,其中 87% 使用了有效证书。用于签署提交给 VirusTotal 的恶意样本的最常见证书颁发机构包括 Sectigo、DigiCert、USERTrust 和 Sage South Africa。

【图:恶意软件作者使用的签名权限】

伪装成流行软件

将恶意软件可执行文件伪装成合法、流行的应用程序在 2022 年呈上升趋势。

【图:将恶意软件伪装成真实应用程序的趋势】

受害者下载这些文件时认为他们正在获取所需的应用程序,但在运行安装程序时,他们会用恶意软件感染他们的系统。被模仿最多的应用程序(按图标)是 Skype、Adobe Acrobat、VLC 和 7zip。

【图:使用的应用程序图标是恶意软件的诱饵】

我们在最近的 SEO 中毒活动中看到的流行的 Windows 优化程序 CCleaner 是黑客的主要选择之一,并且其分发量的感染率异常高。

【图:被模仿应用的恶意软件感染率】

隐藏在合法安装程序中

还有一种经常使用的方法是,将恶意软件隐藏在合法APP的安装程序中,并在后台运行感染过程,真正应用程序在前台执行。通过这种方法,恶意软件可以避开一些不审查 PR 资源结构和可执行文件内容的防病毒引擎。

【图:带有恶意软件的合法安装程序】

根据 VirusTotal 的统计数据,2022年这种做法似乎也在增加,其中包括使用 Google Chrome、Malwarebytes、Windows Updates、Zoom、Brave、Firefox、ProtonVPN 和 Telegram 作为诱饵。

如何保持安全

在下载软件时,用户可以使用操作系统的内置应用程序商店,或访问应用程序的官方下载页面。对于那些在搜索结果中可能排名较高的促销广告,我们应该保持足够的警惕,因为他们看起来像是合法网站,欺骗性非常高。

下载安装程序后,用户还需在执行前对文件执行 AV 扫描,以确保它们不是伪装的恶意软件。

最后,避免使用 torrent 站点来破解受版权保护的软件或注册机,因为它们通常会导致恶意软件感染。

参考来源

https://www.bleepingcomputer.com/news/security/wolf-in-sheep-s-clothing-how-malware-tricks-users-and-antivirus/

精彩推荐

如有侵权请联系:admin#unsafe.sh