该团伙至少于2021年开始通过发布虚假新闻进行引诱受害者点击钓鱼链接实施诈骗活动,主要通过在新闻社交等渠道发布虚假信息,引诱受害者访问其搭建的伪造钓鱼网站,以“官方回款”、“清退回款”等名义实施诈骗,并附加成功案例弹窗吸引受害者; 该团伙选择的目标主要是目前市面上暴雷的P2P平台投资者,利用投资者迫切回款的心理进行定向诈骗,骗取个人隐私信息以及所谓的“债权转让金”进行获利; 该团伙使用的域名资产大多以中文拼音和缩写命名,迷惑受害者,例如:“qingtui”、“huikuan”、“cbirc”等字符,且其具有较强的反侦察意识,相关域名、管理后台站点均隐藏信息,大量使用香港短租服务器,可以方便销毁清理痕迹;

2.1仿冒网站

近期微步情报局捕获到网络上出现的大量高仿“xx管理委员会“网站,网页标题多为“国家清退中心”、“xx管理委员会”、“中国xx协会”等。经分析发现,该涉事团伙与今年6月某金融监管机构发布的”诈骗风险提示”欺诈活动高度重合,都以“官方回款”、“清退回款”等名义针对目前市面上的p2p暴雷平台消费者进行诈骗活动。

本次发现的钓鱼活动共分为2个网站模板,分别为“xx清退中心”、“xx管理委员会”,如下表所示:

官方网站 http://www.cbirc.gov.cn/ | |

仿冒网站1 https://www.cbirci6.com/# | |

仿冒网站2 http://1yplz.com/ |

微步情报局分析发现,该组织不同于一般的诈骗组织使用短信、电话等方式进行主动诈骗模式,而采用的是在一些文章发布平台:微博、小众财经、新闻网站等发布相关包含钓鱼链接的新闻的被动引导模式。这样的好处在于目标用户是主动访问该网站,提高诈骗的成功率,让相关暴雷平台的投资者在进行网络搜索时看到了“黑暗中的一丝曙光“:

相关搜索平台显示内容 | |

欺诈声明 |

该团伙在伪造的钓鱼页面上,添加了“协调兑付“、”在线服务“等信息栏,列举了目前市面上p2p暴雷平台清退方式的困难,从而让受害者选择从该钓鱼网站上通过”介入协调“进行清退回款,紧抓金融投资者回款心理。如下图所示:

钓鱼网站宣传国家已与相关暴雷平台介入协调,可成功兑付退款,并附加相关成功案例,吸引受害者。

该团伙具有较高的反侦察意识,对需要回款的人员需提供认证资料有:手机号码、平台信息及资金、个人手持身份证照片核验、投资合同等信息进行校验,让分析人员无法获取到该团伙欺诈获利的全貌。

2.3受害者分析

其中钓鱼站点骗取的相关受害者个人信息,包括:姓名、QQ、手机号、投资平台金额、投资平台、时间等。截至2022年7月4日,其中一个钓鱼站点已经骗取了300+的个人信息:

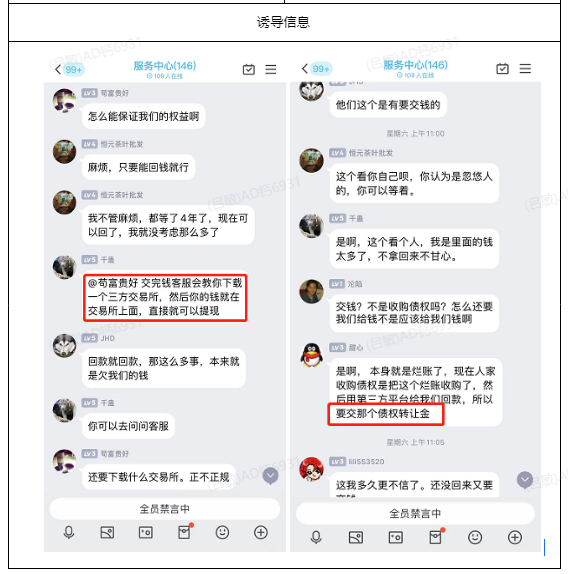

客服聊天骗取银行卡转账 | 受害者信息收集窗口 |

|

微步情报局对钓鱼网站的相关资产进行分析,发现其主域名采取了模仿对应含义的字符加数字的形式,使用的顶级域名有club、info、site、pro、one、net、org、me等注册成本低的域名,对一些用户造成视觉上的迷惑,从而相信该钓鱼站点为官方网站。域名的组合形式皆围绕“官方回款”、“清退回款”主题,其中较有代表性的字符如下表:

域名字符 | 示例域名 | 中文含义 |

qingtui | qingtui818.com | 清退 |

huikuan | huikuan.cool | 回款 |

yhqt | yhqt.pro | 银行清退 |

qthk | qthk.work | 清退回款 |

yjh | yjh115.com | Yinjianhui |

cbirc | cbirc.info | 英文缩写 |

p2pqt | p2pqt9.com | p2p清退 |

duifu | duifuq2.com | 兑付 |

gjtu | gjtu626.com | 国家退 |

gjqt | gjqt858.com | 国家清退 |

为了使钓鱼页面更具有“真实可靠”性,该团伙除了完全爬取官网内容外,还添加了额外的欺诈页面,具体如下:

页面 | 内容 |

/huiyuan.html | 协调兑付简介 |

/shenqing.html | P2P协调兑付方式 |

/liucheng.html | 相关部门介入协调兑付 |

/zhangcheng.html | 领导信箱 |

/tongzhi.html | 支持兑付平台 |

4.1溯源信息

通过一定的溯源分析手段,进入了该团伙的钓鱼网站管理员系统,获取到了该网站的详细信息。该钓鱼网站后台架构为nginx+laravel-admin搭建,如下图所示:

功能 | 路径 |

客服 | https://{ip}/admin/kfs |

咨询记录 | https://{ip}/admin/consultings |

用户 | https://{ip}/admin/auth/users |

角色分配 | https://{ip}/admin/auth/roles |

用户权限 | https://{ip}/admin/auth/permissions |

菜单 | https://{ip}/admin/auth/menu |

登录日志 | https://{ip}/admin/auth/logs |

106.75.145.89 | Ucloud云主机 |

106.75.148.153 | Ucloud云主机 |

106.75.157.28 | Ucloud云主机 |

218.102.100.68 | HKTIMS-AP HKT Limited, HK |

45.200.7.0 | CAMBO (HK) TECHNOLOGY (I.S.P) CO., LIMITED |

45.200.7.202 | CAMBO (HK) TECHNOLOGY (I.S.P) CO., LIMITED |

45.200.7.97 | CAMBO (HK) TECHNOLOGY (I.S.P) CO., LIMITED |

4.2拓线信息

早期的钓鱼活动主要采取“广撒网”的模式,通过模仿市面上存在的金融APP/P2P平台网站,以拼音、缩写的模式伪造相似域名,通过附加自己的诈骗模块,诱导用户点击客服链接进行咨询,后期的网站模板则改为“xx清退”。

正常金融/P2P平台页面 |

|

伪装金融/P2P平台页面 |

部分钓鱼网站及模仿的P2P平台示例如下图:

钓鱼链接 | P2P平台 |

xssdai.com | 小x时代 |

www.juchejinrong.com | 聚x金融 |

ztrong1.com | x投融 |

www.weloan2.com | 小x金融 |

wxcf88.com | 五x财富 |

www.hxblc.com | 海x宝 |

qianduola.com | 钱x拉 |

www.qibajinrong.com | 七x金融 |

tiankaicaifu.com | 天x财富 |

… | … |

公众号内回复“P2P”,可获取附录 IOC。

内容转载与引用

1. 内容转载,请微信后台留言:转载+转载平台

第一时间获取最新的威胁情报

如有侵权请联系:admin#unsafe.sh