目 录

简介与摘要

第一部分:2021年主要网络威胁和趋势

第二部分:常见恶意软件威胁

第三部分:Windows 操作系统和软件中的漏洞

第四部分:2022 年安全预测

第五部分:Acronis 就如何在当前和今后的威胁环境中保持安全提出的建议

简介与摘要

一、您将在本报告中了解到:

•我们在 2021 年下半年观察到的主要安全/威胁趋势;

•加密货币遭到越来越多威胁的原因;

•MSP 和非主流操作系统遭到越来越多威胁的原因;

•常见恶意软件的统计数据,以及主要的恶意软件家族;

•通过对最危险的威胁进行深入分析得到的勒索软件统计数据;

•哪些漏洞会导致攻击成功;

•我们对 2022 年的安全建议和威胁预测。

二、2021 年下半年最主要的五项数据包括:

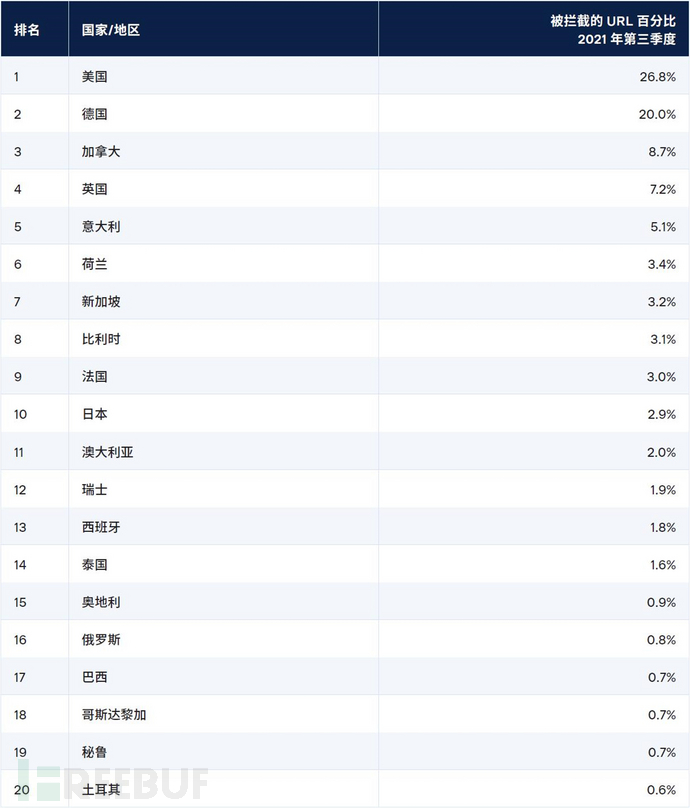

•2021 年第三季度遭受恶意软件攻击最多的国家/地区分别是美国、德国和加拿大;

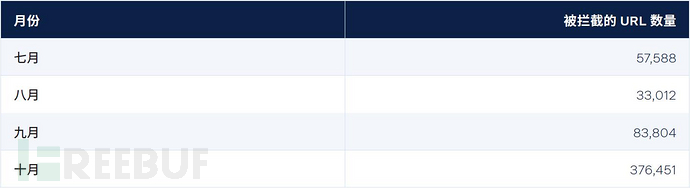

•仅在 10 月份,Acronis 就在端点上拦截了 376,000 个URL;

•从 2021 年第二季度到第三季度,被拦截的网络钓鱼电子邮件数量增加 23%,被拦截的恶意软件电子邮件数量增加40%;

• 到 2021 年底,勒索软件造成的损失预计将超过 200 亿美元;

•随着攻击频率的上升,只有 20% 的公司报告说他们没有受到攻击,而去年这一比例为 32%。

三、我们在 2021 年下半年观察到的网络安全趋势包括:

•勒索软件仍然是对大中型企业以及包括政府和医疗保健机构在内的其他重要组织的首要威胁;

•托管服务提供商 (MSP, Managed Service Provider) 遭到攻击,并因此而面对问责问题;

•漏洞正在被广泛利用;

•Linux 和 macOS 越来越受到网络犯罪分子的关注。

2021年主要网络威胁和趋势

一、勒索软件创历史新高

2021 年下半年勒索软件分子活动猖獗,整个行业充斥着大量的重大案件。这些勒索软件分子不仅活动十分频繁,而且开始变得更具攻击性。例如,Ragnar Locker 勒索软件团伙宣布,如果受害者报警或寻求任何专业帮助,他们将立即公开所有被盗数据。这些网络犯罪分子声称,赎金谈判专家会让受害者处境更糟。如果受害者仍然决定让这些职业谈判专家介入,攻击者相信他们总会有方法来应对。去年,Ragnar Locker 入侵了 Campari,然后利用 Facebook 付费广告公开向受害者施压,要求他们支付 1500 万美元的赎金,否则就将他们 2TB 的被盗数据公之于众。

不过,行业和执法部门发起了有力反击。在欧洲刑警组织、法国国家宪兵队、乌克兰国家警察和美国联邦调查局的协调行动下,两个勒索软件运营商被捕。这两个运营商涉嫌勒索的赎金要求高达 7000 万欧元。警方查获了 375,000 美元的现金、两辆豪华轿车和价值 130 万美元的加密货币。虽然目前尚不清楚这两个运营商是为谁运行勒索软件操作,但他们涉嫌协作对欧洲和北美的工业集团进行攻击。美国司法部宣布对 REvil 勒索软件集团提出指控,称该集团应对 7 月 2 日针对 Kaseya MSP 平台的攻击事件负责,并从 REvil 的另一位同伙处查封了 600 多万美元。美国司法部还宣布,执法部门从 REvil 的另一个勒索软件同伙处查封了 610 万美元。这些只是针对勒索软件团伙实施的一部分执法行动。虽然这两个运营商成员已经被捕,但几个月后他们又可以重新露面或改名换姓,并且除他们以外,还有数百个勒索软件团伙仍在继续窃取和加密数据。

事实上,情况已变得相当糟糕,以至于美国在 11 月宣布了一项悬赏计划,为 REvil (Sodinokibi) 和 DarkSide 勒索软件集团的每一位主要成员开出高达 1000 万美元的悬赏金。这笔悬赏金是.作为美国国务院“跨国有组织犯罪奖励计划 (TOCRP)”的一部分提供,该计划希望获得跨国有组织犯罪集团个人的信息,从而有助于对其进行逮捕或定罪。美国政府还提供了一笔 500 万美元的奖励,以针对涉嫌参与这两个勒索软件集团的任何个人,征集有助于实施逮捕的线索。

美国联邦调查局 (FBI) 最近公布了一些关于 Ako (ThunderX) 勒索软件团伙的惊人数据,该团伙最近又更名为 Ranzy Locker。据 FBI 称,该团伙在过去一年的勒索对象涉及多个行业的 30 家美国公司。这样的事件警示我们,无论公司处于建筑、 制造、学术、信息技术、运输还是任何其他领域,每个人都面临着风险。该团伙通过暴力破解 RDP 凭据和利用 Microsoft Exchange 漏洞来取得受害者基础架构的访问 权限。

过往攻击事件

让我们来看看 7 月到 11 月期间发生的一些重大案件。在发生 400 多起涉及 Conti 的事件后,CISA 发布了警告。Conti 的勒索软件首次现身于 2020 年 5 月的某一天,并且至今仍是一个非常成功的勒索者。

例如,总部位于日本的跨国电子公司 JVCKenwood 和 Sandhills Global 就遭到了 Conti 勒索软件的攻击。Conti 声称窃取了 1.7TB 的数据,并要求对方支付 700 万美元的赎金。Conti 还以“数千万英镑”的价格勒索英国顶级珠宝品牌 Graff 的数据,其中包含 11,000 名客户的资料。Graff 年收入超过 6 亿美元。迄今为止,Conti 已泄露 69,000 份 Graff 机密文件,包括收据和贷记单。欧洲最大的客户服务和呼叫中心提供商之一 GSS 以及备受追捧的婚纱设计品牌 Vera Wang 集团也遭到了 Conti 勒索软件的攻击。

Prodaft 最近的一项研究在 Conti 团伙使用的后端服务器中,发现了一些耐人寻味的细节。这一发现揭示,Conti 团伙在 9 月份收到 1000 万美元的付款,并且在 11 月份收到的付款也已超过 750 万美元。

跨国科技咨询公司埃森哲成为 LockBit 勒索软件团伙的最新受害者。埃森哲拥有超过 50 万名员工,年收入逾 440 亿美元,是一家《财富》世界 500 强企业,为思科、阿里巴巴和谷歌等主要客户提供服务。LockBit 似乎在攻击中盗取了多达 6TB 的数据,并要求埃森哲支付 5000 万美元赎金。埃森哲此后从备份中恢复了这些数据,并表示其正常运营未受重大影响。

LockBit 勒索团伙的另一大受害者是曼谷航空公司,该公司在 11 个国家/地区拥有 3,000 多名员工,年收入超过 6.85 亿美元。LockBit 声称已将曼谷航空公司的 200GB 数据发布到合法的文件共享服务。航空公司已确认被盗数据包括乘客的全名、国籍、性别、电话号码、电子邮件地址、护照信息和其他敏感数据。

“后起之秀”

相对较新的 Hive 勒索软件团伙刚刚于 11 月攻击了电子零售巨头 MediaMarkt,并且最初提出的赎金要求达 2.4 亿美元,导致 MediaMarkt 的 IT 系统关闭,荷兰和德国的商店运营中断。考虑到 MediaMarkt 是欧洲最大的消费电子产品零售商,在 13 个国家/地区拥有 1,000 多家门店,因此这一赎金要求并不令人意外。MediaMarkt 拥有约 53,000 名员工,年销售额达 208 亿欧元。

在实施此次攻击之前,Hive 团伙开发了特定版本的勒索软件用来加密 Linux 和 FreeBSD。由于全球最繁忙的 100 万台服务器中有 96.3% 目前运行在 Linux 上,并且所有云基础架构的 90% 都在 Linux 上运行,因此这样的行为对这些害群之马来说是非常合乎逻辑的举动。Babuk、 DarkSide、HelloKitty 和其他勒索软件团伙都创建了 Linux 加密器。

Hive 团伙还攻击了密苏里三角洲医疗中心。通过这次攻击,他们窃取了 95,000 份患者记录 ― 共 400GB ― 其中包括诸如患者姓名、社会安全号码、医疗记录和电话号码等机密信息。非营利组织 Memorial Health System 是另一个来自卫生行业的受害者。Memorial Health System 拥有 64 家诊所,超过 3,000 名员工,所有证据都表明超过 200,000 名患者的数据被盗。

另一个在 7 月开始行动的“后起之秀”是 BlackMatter 勒索软件团伙,据信该团伙是从 DarkSide 集团中脱离出来 的 ― 不过在 11 月初,他们宣称已因“来自当局的压力” 而解散。虽然该团伙寿命很短,但在此期间却造成了很大的破坏。例如,BlackMatter 勒索软件团伙入侵了爱荷华州的农业公司 New Cooperative。据 New Cooperative 称,美国 40% 的粮食生产通过他们的软件运行,他们是一家农业服务提供商,年收入估计在 5 亿至 10 亿美元之间,属于美国拜登政府列出的“16 个关键行业”之一。他们被窃取 1,000 GB 的数据,并以 590 万美元的价格赎回。

BlackMatter 还攻击了总部位于日本的科技制造商奥林巴斯,该公司在 9 月和 10 月先后两次遭到入侵。作为对此次攻击的回应,奥林巴斯将受影响的系统下线,并通知了外部合作伙伴。这次攻击影响了该公司位于美国、加拿大和拉丁美洲的系统。

Marketron 是 BlackMatter 的另一个受害者。Marketron 为媒体行业的 6,000 多家客户维护服务器,预计收入为 2,550 万美元。

在过去几个月的某个时间,BlackMatter 添加了一个模块来加密 Linux VMware ESXi 服务器。他们的勒索软件向其 ELF 64 位加密器中添加了一个 VMware ESXi 库。这使他们能够列出所有的 VM 主机,然后在加密其映像之前将其关闭。该团伙还公开招募同伙,试图获得美国收入超 1 亿美元的公司的网络访问权限。

总而言之,自 7 月以来,BlackMatter 团伙至少已经侵害 4 0 家公司,并且很可能还有其他许多尚未公开披露的公司。

AVOS Locker 勒索软件是制造了另一个犯罪现场的臭名昭著的“新人”,我们将在本报告的另一部分对其进行详细分析。在本报告编撰期间,他们的运营商声称从太平洋城市银行窃取了敏感数据。太平洋城市银行是第三大以韩裔美国人社区为主要业务对象的银行,预计收入为 6720 万美元。

AVOS Locker 还攻击了以电脑主板闻名的中国台湾硬件制造商技嘉。这是该公司三个月内遭受的第二起此类事件。AVOS Locker 团伙随后发布了 15MB 的被盗数据作为他们攻击的证据,其中包含密码和用户名、员工工资单详细信息、护照扫描件、与客户签署的保密协议 (NDA) 及其他机密信息。

LockFile 勒索软件也已浮出水面,它利用的是 PetitPotam 和 ProxyShell 等漏洞。LockFile 首次被发现是因其攻击了美国的一家金融组织,随后它迅速表现出自己与其他勒索软件团伙不同的地方。LockFile 主要针对美国和亚洲的组织,但其身影已出现在世界各地,他们的目标是金融、制造、法律、旅游、工程和商业服务领域的受害者。LockFile 使用其他勒索软件常用的间歇性文件加密技术来逃避检测,但与 BlackMatter、LockBit 2.0 和 DarkSide 不同的是,LockFile 仅在文件中每隔 16 个字节进行加密。

二、网络钓鱼和恶意电子邮件仍然是主要的感染媒介

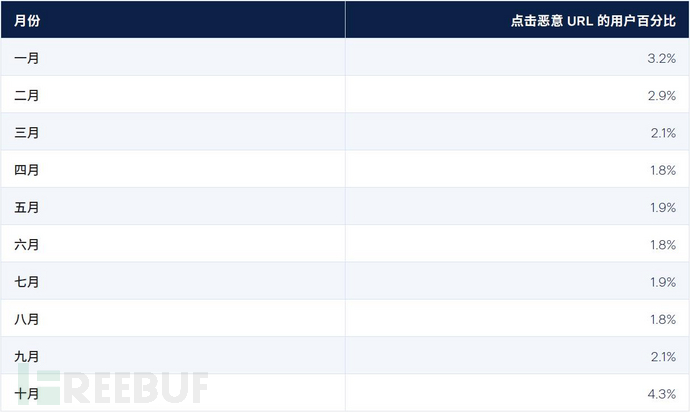

2021 年 10 月,Acronis CPOC 共拦截 376,000 个网络钓鱼和恶意 URL,这相较第三季度有大幅飙升,第三季度的这项数据统计较低,平均每月拦截 58,000 个此类 URL。

不幸的是,许多带有恶意内容的电子邮件,尤其是 URL,仍然能瞒过基本的电子邮件过滤器并最终到达用户终端。我们还发现,攻击者将二维码嵌入到网络钓鱼电子邮件中的恶意 URL。许多安全解决方案尚无法处理二维码,但最终用户已习惯用智能手机访问这些链接。这是有必要拥有多层防御方法的另一个原因。

通过 Perception Point 提供支持的 Acronis Advanced Email Security,我们发现与第二季度相比,第三季度被拦截的网络钓鱼电子邮件数量上升 23%,而第三季度恶意软件电子邮件的被拦截数量则上升 40%。

《2021 年 Acronis 网络安全就绪状态报告》的最近一项研究表明,IT 管理员将网络钓鱼列为他们遭遇的头号威胁,58% 的受访者表示他们曾遭受过此类攻击。尽管如此,只有 20% 的公司优先考虑将 URL 过滤解决方案纳入其 IT 安全堆栈当中。

此外,Ponemon Institute 最近的一项研究揭示了一些有关网络钓鱼攻击损失的惊人统计数据。该研究调查了与这些攻击相关的所有损失,包括生产力的恢复和损耗 ― 这些损失费用实际上高于支付给网络犯罪分子的费用。网络钓鱼攻击的损失费用在过去六年中急剧上升 ― 现在美国大型公司每年因此损失 1480 万美元,相当于每位员工损失约 1500 美元。相比之下,在 2015 年,这一数字为每年 380 万美元。这意味着在短短六年时间内,网络钓鱼攻击造成的损失几乎翻了两番。2020 年,企业电子邮件入侵 (BEC) 攻击造成的损失显著上升,犯罪分子通过冒充员工、合作伙伴或供应商等常见手段从美国一些组织中窃取的金额超过 18 亿美元。

重大案件

使用开放重定向器链接绕过安全软件的大规模用户凭据窃取网络钓鱼活动,是目前大行其道的一种方法。这种最新的网络钓鱼活动将 Zoom 等知名品牌与开放重定向链接结合起来,以诱使个人用户与这些链接进行交互。在提示用户输入凭据之前,这些链接还会将用户重定向到通过验证码 (CAPTCHA) 进行验证的页面,这样就使该链接看上去更加合法可信,并使自动化的安全分析变得更加困难。

一个名为 BulletProofLink 的网络钓鱼运营方已被发现,它可为攻击者提供网络钓鱼攻击所需的一切。此运营方可提供从网络钓鱼工具包和模板到托管服务和其他有用工具的所有一切。该运营方提供的服务包括 100 多个仿冒 Microsoft 等知名品牌的网络钓鱼模板,甚至创建与网络钓鱼活动相关联的独特子域名 ― 并且一次即创建了 300,000 个此类子域名。BulletProofLink 提供的服务可以按月订阅, 每月收费 800 美元;也可以单独按次付费,这样的费用要低得多。例如,一次性托管链接可能只需 50 美元,而首次使用的客户甚至可以获得九折优惠。

另一种全新的网络钓鱼攻击将自己伪装成看似合法、实则意在利用 UPS 主网站漏洞的 UPS 电子邮件。除了用于打开跟踪包页面的按钮外,电子邮件中的其他所有链接都是合法的。跟踪包页面包含一个利用 XSS 漏洞的恶意负载,目的是为了让人最终下载一个恶意 Word 文档,该文档进而提供另一个恶意负载。类似这样的攻击体现出攻击者是多么的狡猾,而发现网络钓鱼电子邮件又是多么的棘手。

一个以推动 TeamT*T 恶意软件而出名的恶意软件团伙发起了一项名为 Chimaera 的新的攻击活动,已经不加任何选择地攻击了多个操作系统。TeamT*T 在他们的“武器库”中添加了许多工具,包括 shell 脚本、加密货币挖矿软件、IRC、开源工具等。全球有超过 5,000 起感染事件均由 TeamT*T 造成,且该团伙现在正在使用开源工具来窃取用户名和密码,并攻击 Windows 和多个 Linux 发行版,以及 AWS、Docker 和 Kubernetes。过去,也有人观察到他们攻击过 macOS 系统。

网络钓鱼往往不需要多么先进的技术就能成功。一名英国青少年通过一个山寨版网站来仿冒当下流行的礼品卡网上商城 Love2Shop,共获得超过 270 万美元的不法收入。该网站作为网络钓鱼网站运行,收集所有支付卡详细信息和网站上输入的其他私人数据,而受害者则收不到他们本应收到的礼品卡。执法部门随后发现了这名青少年拥有的 12,000 张支付卡和大约 200 个 PayPal 账户的详细信息。几周内,这名青少年通过该网站赚取 44 万美元,然后他投资于比特币,这些比特币增值了 10 倍,价值约 300 万美元。

随着加密货币变得越来越流行,我们将看到更多针对加密货币交易所和加密货币持有者的攻击。例如,加密货币交易所 Coinbase 最近披露,今年早些时候至少有 6,000 名客户成为一项网络钓鱼活动的受害者,导致他们账户中的资金被盗。攻击者获得了 Coinbase 客户的电子邮件地址、密码和电话号码,该公司认为这是由于社交工程造成的,例如电子邮件网络钓鱼攻击。一旦登录到客户账户,攻击者就能够从这些账户中窃取资金。虽然 Coinbase 要求进行双因素身份验证,但由于短信帐户恢复流程中存在的漏洞,导致使用短信进行验证的帐户很容易受到攻击。虽然该漏洞后来得到修复,但这样的修复发生在资金从账户中被盗之后。Coinbase 选择对客户进行赔偿,但大多数网络钓鱼的受害者就没那么幸运了。Acronis Advanced Email Security 会扫描进入您收件箱的所有电子邮件,进而拦截网络钓鱼和其他恶意电子邮件,以防它们出现在您的收件箱。这样可以在攻击开始之前即加以制止,从而确保您的帐户和数据安全。

三、Linux和macOS遭到攻击

我们已经提到了一些 Linux 勒索软件,但这并不是该操作系统面临的唯一威胁。犯罪分子越来越关注 Linux,因为有数千万台使用 Linux 系统的机器连接到互联网 ― 其中主要是服务器 ― 这为开发新的恶意软件提供了足够的动力。除了勒索软件,网络犯罪分子还关注加密货币挖矿软件、特洛伊木马程序和更复杂的恶意软件,如 Rootkit。

目前,一个之前未被发现的 Linux 恶意软件家族正在瞄准东南亚的企业和机构。这个正在跟踪的威胁是 FontOnLake (HCRootkit)。FontOnLake 是一个似乎正在被积极开发的模块化 Rootkit,包括远程访问启用、凭据盗取和充当代理服务器等功能。使用 FontOnLake 进行的攻击似乎是有针对性的,目的是为了收集数据和执行其他恶意行为。该恶意软件可以逃避许多传统防病毒解决方案的检测,并在受感染的系统上用修改过的二进制文件替换常见的合法二进制文件。尽管该 Rootkit 早在 2020 年 5 月就开始活动并成功避人耳目,但现在它可被适用于 Linux 的 Acronis Cyber Protect 所含的多层检测引擎检测出来 ― 该引擎可保护您的数据和系统免受此恶意软件和其他 Linux 恶意软件的侵害。

Cobalt Strike 是安全研究人员用于渗透测试的一个合法工具,但现在发现该工具已被广泛用于支持基于 Linux 的攻击。与去年同期相比,网络犯罪分子利用 Cobalt Strike 进行的攻击增加 161%。数以万计的组织成为使用该工具进行攻击的目标,并且在 SolarWinds 攻击事件中也使用了该工具。不久之前,Cobalt Strike 还只能在 Windows 上运行。但自 8 月份以来,攻击者利用一种名为 Vermilion Strike 的恶意软件实施攻击,攻击目标是 90% 的云服务器。这种 ELF 格式的恶意软件紧随 Geacon 的步伐,后者是一个基于 Golang 的开源版本 Beacon。

与其他操作系统一样,Linux 发行版也存在被恶意软件积极利用的漏洞,并且还有新的漏洞不断发现 ― 例如 10 月份,相关人员在 Linux 内核的透明进程间通信 (TIPC) 模块中发现了一个主要安全漏洞,并为其提供了一个补丁。攻击者可以在本地或远程利用此漏洞(编号为 CVE-2021-43267) 获取内核权限,从而得以侵入整个系统。TIPC 模块存在于所有主要的 Linux 发行版打包的内核模块中,但它不会由系统自动加载。

随着 Mac 的市场份额不断增长,Apple 的 macOS 也已成为网络犯罪分子的目标。一些 Windows 恶意软件已被移植到 Mac 上,还有一些专为利用 macOS 漏洞而创建的特定恶意软件。新的漏洞也经常被发现并进行修补;例如在 10 月底,Apple 修补了 macOS Big Sur 和 Monterey 操作系统中的一个漏洞,该漏洞可能会被滥用以绕过 SIP 安全功能并安装内核 Rootkit。有意思的是,微软的一位研究人员发现了一个代号为 Shrootless 的漏洞 ― 而据这位研究人员称,该漏洞存在于 macOS 软件安装守护进程 system_ installd 中。

总结

正如我们所见,主要的威胁和恶意软件毒株在 2021 年下半年继续其恶意活动。

由于勒索软件已成为执法重点、数百万的利益岌岌可危,勒索软件攻击手段正在经历着巨大的转变。此外,越来越多的攻击瞄准了非主流操作系统 ― 尤其是在服务器硬件上运行的各种 Linux 版本。在这种持续的紧急状态下,拥有合适的多层网络保护非常重要,这样的多层保护会尽可能多地覆盖垂直领域和操作系统,但如果出现漏网之鱼,它也有能力恢复计算机和数据。Acronis Cyber Protect正是此类解决方案:旨在为计算机和数据提供出色的保护级别和业界最快的恢复时间。

常见恶意软件威胁

2021 年第三季度,平均 13.6% 的 Acronis 客户至少在其端点上成功阻止过一次恶意软件攻击。该数字在 10 月份几乎翻了一番,达到 25.3%,表明第四季度将达到一个峰值。这样的高比例表明,尽管企业和机构进行了安全意识培训和漏洞修补,但仍有许多威胁成功到达端点。

最近由 Acronis 所做的一项《2021 年 Acronis 网络安全就绪状态报告》研究表明,37% 的 IT 管理员承认他们在过去一年遭到过恶意软件攻击 ― 恶意软件攻击排名第三,仅次于网络钓鱼和 DDoS 攻击。这项调查结果令人意外,尽管这个数字从去年的 22% 增长到今年的 37%,但它仍不算太高,这表明各公司要么拥有非常好的过滤器 ― 例如电子邮件过滤器 ― 来拦截大多数恶意软件;或者更有可能的是,他们并未完全掌握所有攻击。

2021 年出现在大家视野中的新的恶意软件样本数量略有减少。例如,独立的恶意软件测试实验室 AV-Test 在 2021 年第一季度每天记录超过 600,000 个新的恶意软件样本,但在第二季度每天记录约 507,000 个,下降 17%。而在第三季度,这一数字又下降 28%,每天约 363,000 个。这些数字的下降可能是由于一些团伙改为实施更有针对性的部署,也可能是由于 Emotet 等猖獗的电子邮件恶意软件团伙被捕 ― 不过,Emotet 在 11 月份卷土重来,这很可能会推高第四季度的数字。

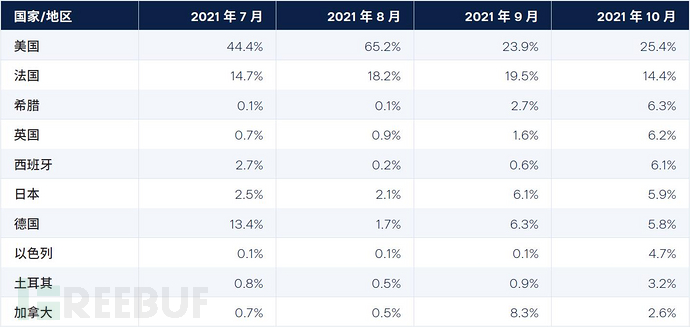

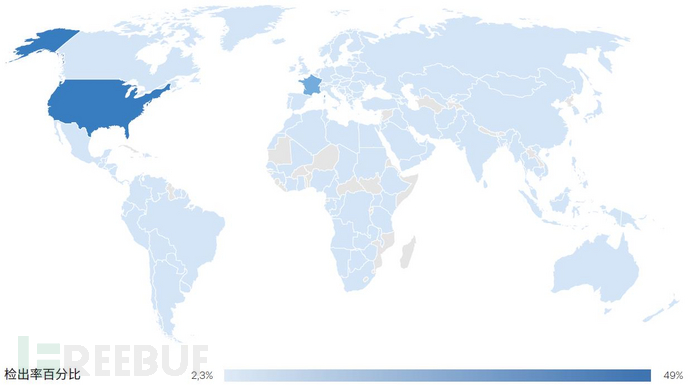

在 2021 年第三季度检测到恶意软件的客户最多的国家是美国,占 27.2%,其次是德国,占 11.5%,加拿大占 5.9%,这与第二季度的数字非常相似。

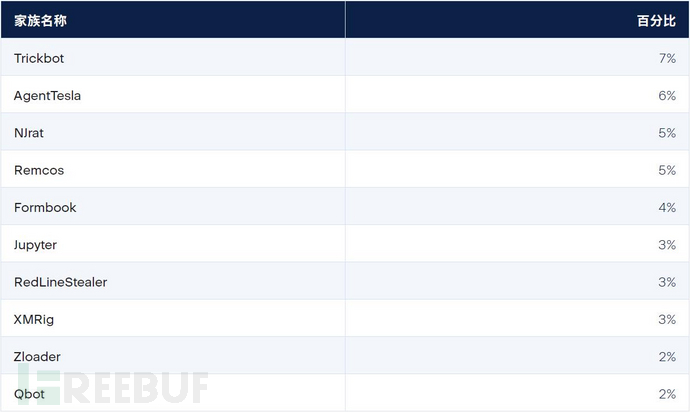

以下是我们在 2021 年下半年观察和跟踪的排名前 10 的恶意软件家族:

一、特洛伊木马程序和非法加密货币挖矿

在常见的恶意软件方面,我们也发现了一些有趣且值得警惕的现象。例如,世界上最大的僵尸网络之一已经出现,共感染超过 160 万台设备。由于其代码中有众多函数的名称以“Pink”开头,因此该僵尸网络被称为“Pink”。Pink 僵尸网络的主要目标是发起拒绝服务 (DoS) 攻击和插入广告,诱导那些毫无防备地浏览 HTTP 网站的受害者查看。该僵尸网络使用与许多服务(如 GitHub、命令与控制 (C2) 服务器和点对点 (P2P) 网络)的加密通信来控制僵尸程序。

另一个僵尸网络 MyKings 已经存在至少五年,并且现在和以往一样活跃。新的研究显示了该僵尸网络的繁忙程度,并发现它通过以下两种技术之一,利用被感染的计算机来挖矿或窃取加密货币:其中一种技术是在系统上安装加密货币挖矿软件,利用受害计算机恶意挖矿加密货币,另一种技术则是使用剪贴板偷窃木马来检测加密钱包何时被复制,并将剪贴板内容替换为由攻击者控制的加密钱包。结果,MyKings 在美国至少获利 2470 万美元,并且早在 2017 年就有报告显示,他们通过超 500,000 台被感染的计算机盗挖门罗币,每月非法获利达 230 万美元。

随着加密货币价格的上涨,网络犯罪分子开始改进和开发旨在窃取加密货币的新型恶意软件。研究人员已经识别出一种新的 Golang 加密蠕虫病毒,并且现在它的速度和效率已提高 15%。使用此蠕虫的攻击者会扫描 WordPress 和 Oracle WebLogic Server 提供的 XML-RPC 中的漏洞。成功利用漏洞后,XMRig 将与蠕虫一起安装,并将其传播到其他敏感目录。

另一个例子是 HolesWarm 恶意软件,它利用 Linux 和 Windows 服务器中的 20 多个已知漏洞进行传播。2021 年遭到其入侵的服务器已超过 1,000 台,尤其是在云环境中,且数量还在不断增加。在这种情况下,一旦服务器遭到入侵,就会安装门罗币加密货币挖矿软件,为网络犯罪分子谋取利益。

2021 年下半年还发现了更为复杂的威胁。最近的研究表明,一个名为 Lazarus 的朝鲜 APT 组织应对臭名昭著的 WannaCry 勒索软件攻击以及 2014 年对索尼影业的攻击负责,该组织一直将 IT 供应链作为其攻击目标。在最近针对一家拉脱维亚 IT 公司和一家韩国智库的攻击中,使用了 BLINDINGCAN 远程访问木马 (RAT) 的一种新变体。借助 BLINDINGCAN,攻击者可捕获有关已安装磁盘的信息、计算机的操作系统和处理器信息及其他数据,同时还可执行创建和运行进程与文件等其他功能。

名为 Water Basilisk 的一种新型无文件恶意软件活动正在使用新的 HCrypt 变体在受害计算机上安装多个远程访问木马 (RAT)。HCrypt 是一种常常被攻击者用来安装 RAT 的“ 加密程序即服务”,因为它的无文件特性使其更难被检测出来。该加密程序主要依靠 VBScript 和 Powershell 命令来下载恶意负载并将其安装到受害者的系统上。这种特定攻击会在最后一个阶段安装常见的 RAT,例如 NjRat、 Nanocore 和 QuasarRat 等。我们还在一些实例中发现通过安装比特币或以太坊劫持程序,将剪贴板中的比特币或以太坊钱包地址替换为由攻击者控制的钱包地址。

按国家/地区划分的每月全球检出率:

2021 年第三季度恶意软件检出情况:

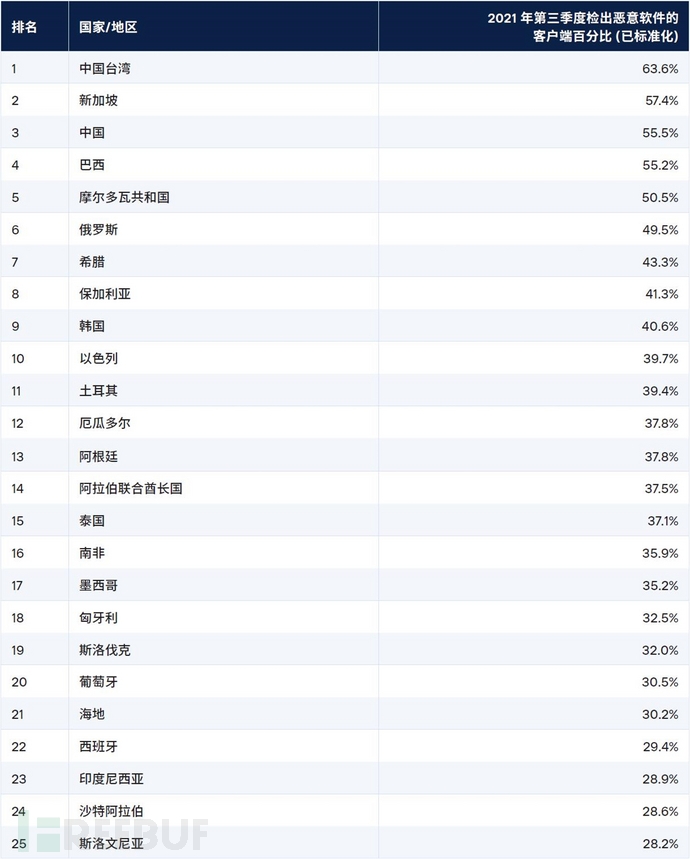

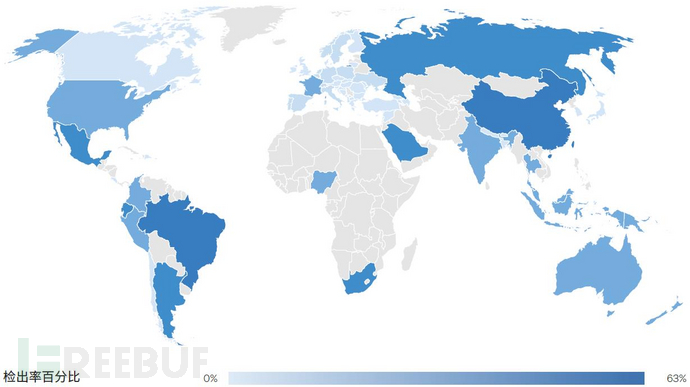

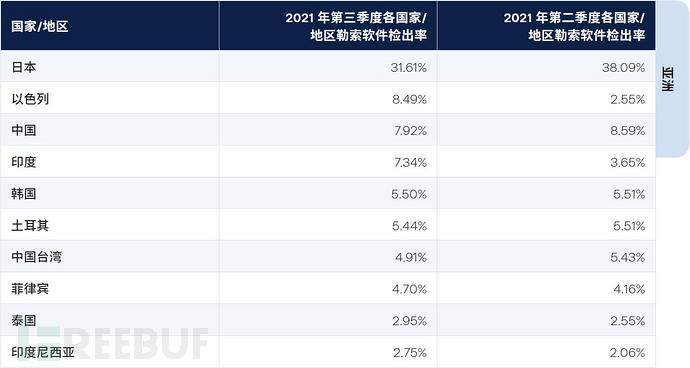

如果我们将每个国家/地区每个活跃客户端的检出数量标准化,则会得到略微不同的分布情况。下表显示 2021 年第三季度每个国家/地区至少检测到一次恶意软件的客户端标准化后的百分比。

2021 年第三季度标准化检出数量:

2021 年第三季度标准化检出数量:

二、勒索软件威胁

正如我们在“主要趋势”部分所述,勒索软件仍然是企业面临的头号网络威胁。在此部分中,我们将重点关注 2021 年 7 月 1 日至 10 月 31 日期间,可防御未知威胁的 Acronis Active Protection 所拦截威胁的数据。

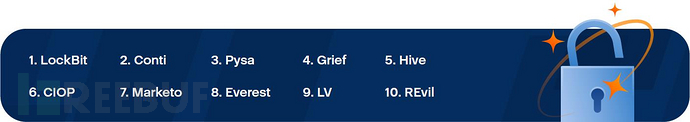

以下是我们在 2021 年观察和跟踪的前 10 大活跃的勒索软件家族。请注意,有些团伙试图通过各种方法感染尽可能多的最终用户,而另一些团伙则盯紧高价值目标,他们只尝试小范围感染但力求高额回报。因此,检出威胁数量这一项数据并不能表明威胁的危险性。此外,许多团伙将勒索软件当作一项服务业务来运营,因此攻击者可能会在类似的攻击中使用多个威胁家族。

还应该指出的是,在第三季度,许多勒索软件团伙消失了,他们有些改头换面重新招兵买马,有些则在执法行动中失去了一些成员和基础设施 ― 这使得利用唯一名称进行追踪变得更加困难。

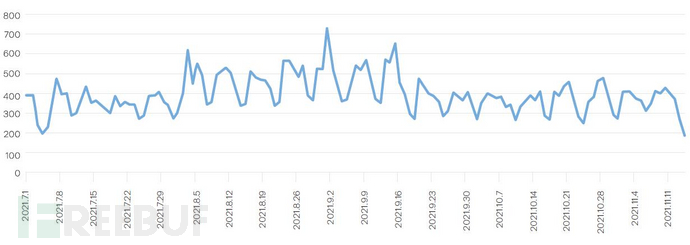

每日勒索软件检出情况

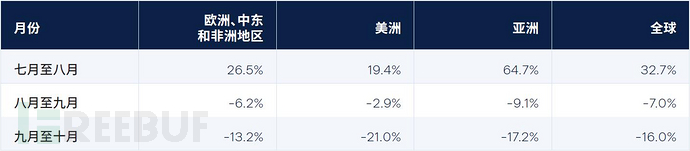

在夏季的几个月达到高峰后,勒索软件事件的数量在第三季度略有下降。从 7 月到 8 月, 我们在全球范围内阻止的勒索软件攻击数量上升 32.7%,随后在 9 月和 10 月则分别下降 7% 和 16%。

这种波动背后的原因可能是多方面的。一方面,部分涉案人员被捕,执法部门对勒索软件团伙施加了更大的压力。但另一方面,一些攻击在整个链条的较早阶段即被阻止;例如,在电子邮件诱饵或恶意 URL 阶段被拦截,使勒索软件最终未被下载,因此无法将其计入此图中。

各地区每月勒索软件检出数量的变化:

全球每日勒索软件检出情况:

排名前 10 的国家/地区:按地区划分的勒索软件检出情况:

排名前 10 的国家/地区:按地区划分的勒索软件检出情况:

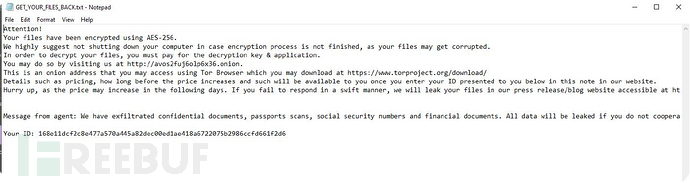

成为焦点的勒索软件团伙:【AvosLocker勒索软件】

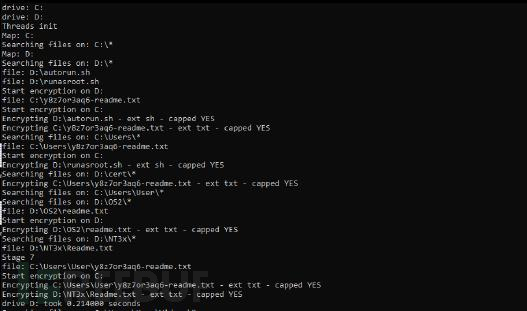

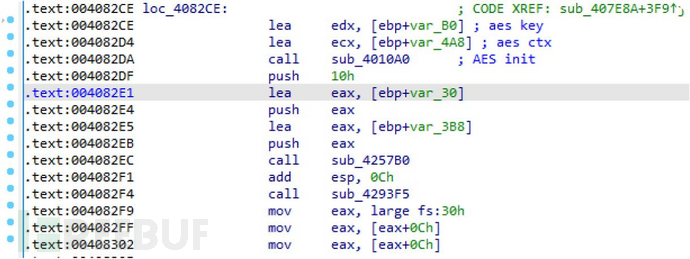

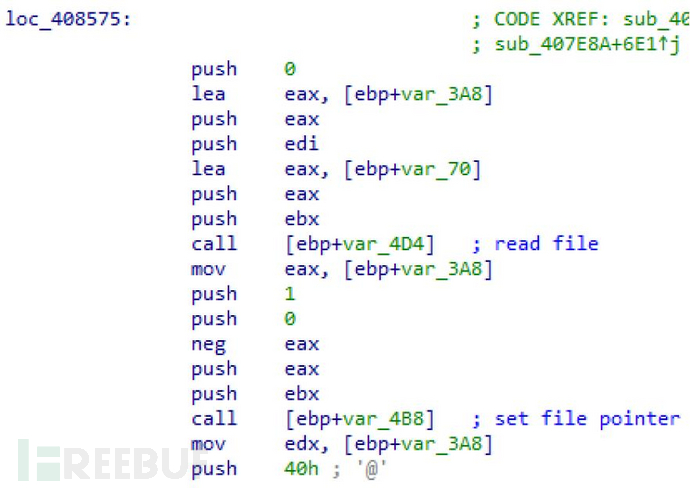

勒索软件 AvosLocker 于 2021 年 6 月下旬被发现。正如一篇 Twitter 帖子中透露的那样,犯罪分子开始通过各种暗网论坛寻找同伙。他们还发出公告招募使用过 Active Directory 的渗透测试人员,以及能够远程访问被黑客入侵的基础架构的 “访问代理”。在另一篇帖子中,他们推出了“勒索软件即服务”― 提供一种用 C++ 编写的恶意软件,具有覆写受害者文件的多线程功能 ― 通过加密内容而非创建文件副本来实现该功能。AvosLocker 作为垃圾邮件分发给目标 Windows 计算机,使用 AES-256-CBC 对文件进行加密,并使用 RSA-1024 对文件密钥进行加密。它可以加密网络共享,并终止可能阻止访问的相关进程。

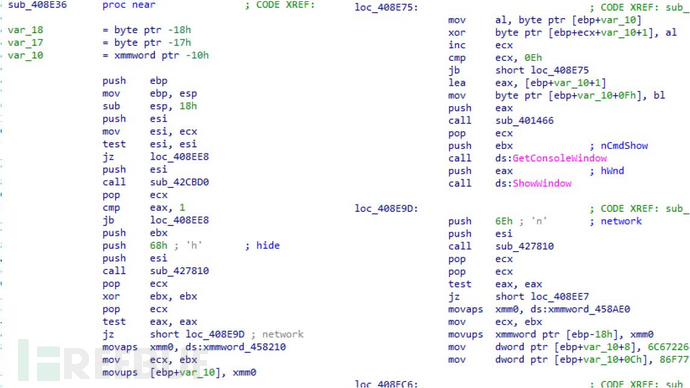

1、执行

默认情况下,该勒索软件作为控制台应用程序工作,将执行日志打印到控制台。通常由远程访问计算机的攻击者手动运行。

日志显示,AvosLocker首先寻找可访问的驱动程序,然后列出根据扩展名过滤的所有文件,并在稍后对其进行加密。加密后的文件将在原始文件名后附加“.avos”或“.avos2”扩展名。

如前所述,该勒索软件由攻击者在计算机上手动部署。在执行过程中,它会生成有关执行操作的日志,以便攻击者可以实时观察程序正在执行的操作。为逃避基于签名的检测,勒索软件通常使用字符串混淆技术。AvosLocker 不使用任何打包程序或加密程序来隐藏其内容。

可以使用以下命令行参数选择操作模式:

• ‘h’ - 启用隐藏模式

• ‘n’ - 启用对网络共享文件夹和驱动器的加密

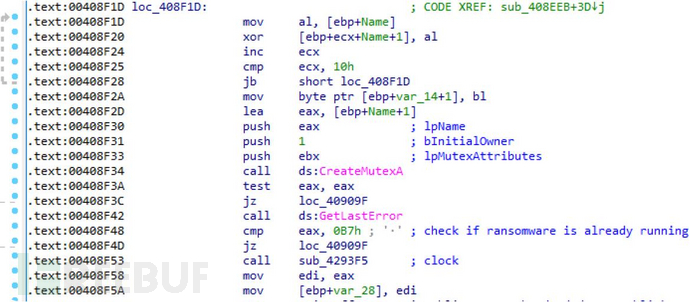

勒索软件会检查互斥锁‘ievah8eVki3Ho4oo’,它可以确保一次只运行勒索软件的一个实例。如果互斥锁已经存在,勒索软件就会退出。

勒索软件会检查互斥锁‘ievah8eVki3Ho4oo’,它可以确保一次只运行勒索软件的一个实例。如果互斥锁已经存在,勒索软件就会退出。

这使得恶意代码更难被分析和检测。

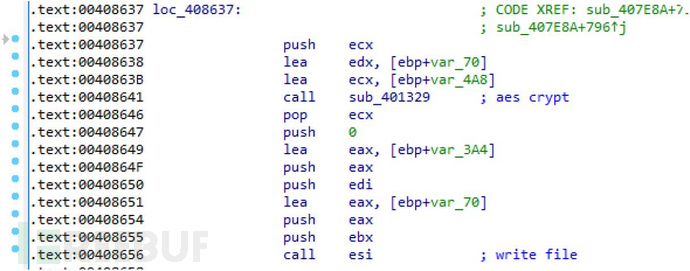

2、文件加密

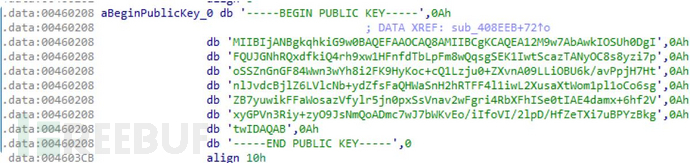

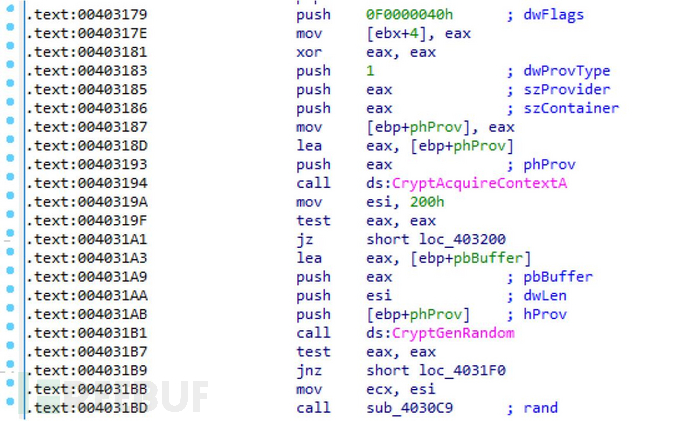

在数据加密方面,AvosLocker 使用 AES-256-CBC 加密文件,并使用 RSA-1024 来加密生成的文件密钥。这种机制似乎在勒索软件团伙中非常流行,因为这让受害者无法在不购买解密器的情况下恢复自己的文件。

将主 RSA 公钥硬编码到二进制文件中:

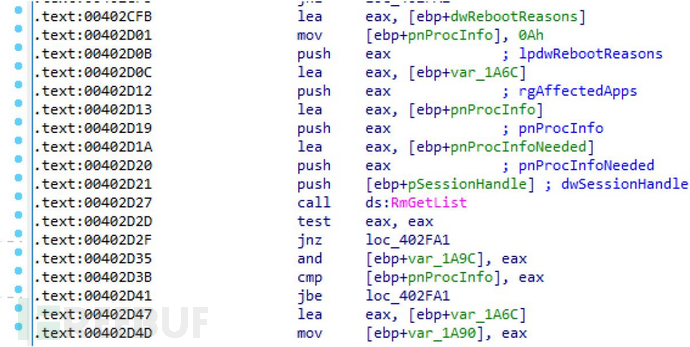

如果主 RSA 公钥不可用,则会生成新的 RSA 密钥对。为了解锁当前由应用程序打开的用户文件,例如数据库和文档,密码锁会终止与这些文件类型相关的进程。关联进程列表则使用 RmGetList() WinAPI 调用来取得:

如果主 RSA 公钥不可用,则会生成新的 RSA 密钥对。为了解锁当前由应用程序打开的用户文件,例如数据库和文档,密码锁会终止与这些文件类型相关的进程。关联进程列表则使用 RmGetList() WinAPI 调用来取得:

为每个文件生成唯一的 AES 密钥和初始化向量 (IV)。

为每个文件生成唯一的 AES 密钥和初始化向量 (IV)。

之后,文件内容被替换为加密数据,这让恢复原始文件变得更加困难。

之后,文件内容被替换为加密数据,这让恢复原始文件变得更加困难。

随机密钥的生成是在 CryptGenRandom() WinAPI 函数的帮助下执行的,该函数是 Microsoft Cryptographic Provider 的一部分。

随机密钥的生成是在 CryptGenRandom() WinAPI 函数的帮助下执行的,该函数是 Microsoft Cryptographic Provider 的一部分。

文件加密后,勒索软件会在加密文件的末尾存储一个 Base64 编码的 AES 文件密钥,并以主 RSA 公钥对该文件密钥加密。

勒索软件执行多线程文件加密。如果给出了命令行参数“n”,则从网络资源开始进行加密。搜索具有以下扩展名的文件并将其存储在稍后提交进行加密的列表中:

ndoc docx xls xlsx ppt pptx pst ost msg eml vsd vsdx txt csv rtf wks wk1 pdf dwg onetoc2 snt jpeg jpg docb docm dot dotm dotx xlsm xlsb xlw xlt xlm xlc xltx xltm pptm pot pps ppsm ppsx ppam potx potm edb hwp 602 sxi sti sldx sldm sldm vdi vmdk vmx gpg aes ARC PAQ bz2 tbk bak tar tgz gz 7z rar zip backup iso vcd bmp png gif raw cgm tif tiff nef psd ai svg djvu m4u m3u mid wma flv 3g2 mkv 3gp mp4 mov avi asf mpeg vob mpg wmv fla swf wav mp3 sh class jar java rb asp php jsp brd sch dch dip pl vb vbs ps1 bat cmd js asm h pas cpp c cs suo sln ldf mdf ibd myi myd frm odb dbf db mdb accdb sql sqlitedb sqlite3 asc lay6 lay mml sxm otg odg uop std sxd otp odp wb2 slk dif stc sxc ots ods 3dm max 3ds uot stw sxw ott odt pem p12 csr crt key pfx der dat

3、赎金条

AvosLocker 会留下赎金条“GET_YOUR_FILES_BACK.txt”,其中包含可以前往数据泄露网站的链接和受害者 ID。

在访问数据泄露网站时,受害者需要提供存储在赎金条中的 ID。然后,数据泄漏网站会提供客户支持功能。数据泄露网站上还有一些“新闻公报”,在其中公开拒绝支付赎金的受害者被泄露的数据。

在访问数据泄露网站时,受害者需要提供存储在赎金条中的 ID。然后,数据泄漏网站会提供客户支持功能。数据泄露网站上还有一些“新闻公报”,在其中公开拒绝支付赎金的受害者被泄露的数据。

4、结论

AvosLocker 是现代“勒索软件即服务 (RaaS)”的一个典型示例,它提供一个强大的加密机制,采用对称 AES-256-CBC 和非对称 RSA-1024 算法,可以在多个线程中运行。它不会复制文件以进行加密,而是将文件的内容替换为加密数据。该勒索软件配备了基本的混淆算法,以防 AV 签名扫描器检测到二进制文件。此外,AvosLocker 还可以将网络资源与本地驱动器和映射驱动器一起加密。与其他 RaaS 团伙一样,AvosLocker 有自己的数据泄露网站,犯罪分子可以在该网站为受害者提供指导,并公布未付款受害者的被盗数据。

三、恶意网站

2021 年第三季度,平均有 1.9% 的端点试图访问某些恶意 URL,略高于第二季度的 1.8%。10 月份,我们发现这一数据激增至 4.3%,这与投递到用户收件箱的网络钓鱼电子邮件的激增有关。

2021 年第三季度被拦截的恶意 URL 百分比最高的是美国,占 26.8%,其次是德国的 20% 和加拿大的 8.7% ― 这些被拦截的 URL 中有 65% 是通过 HTTPS 加密的,这让它们变得更难分析和过滤。

我们观察到,有更多的团伙在关注用于请求网站的浏览器用户代理 (user-agent)。对于那些不会模仿普通用户的自动扫描工具,攻击者为其提供的是干净的诱饵网站,而不是真正的恶意负载。某些解决方案出于隐私保护原因,会在 URL 参数(如电子邮件地址)传递到网站时替换 URL 参数,这些解决方案也会面对类似的情况。某些工具包有一个校验和,可以检测到这种替换并改为提供一个无害网站。这种已知的诱饵掉包式诈骗策略也略有增加;所谓“诱饵掉包式诈骗”,即电子邮件中的 URL 最初指向一个干净的网站,几小时后该网站将被掉包成最终的恶意负载,试图以这种方式欺骗最初的电子邮件扫描程序,使其将该链接标记为非恶意链接。

2021 年第三季度拦截 URL 最多的排名前 20 的国家/地区:

Windows操作系统和软件中的漏洞

与之前的情况一样,最受欢迎的浏览器 Google Chrome 遭受的攻击最多。他们不得不为浏览器发布紧急安全补丁,以解决一个会在各种环境下被广泛、积极利用的零日漏洞。谷歌尚未提供编号为 CVE-2021-37973 的这一漏洞的技术细节,但在该漏洞之前不久,已经发现和修补的漏洞已达 19 个,这些漏洞影响了 Mac、Windows 和 Linux 版 Chrome 浏览器。随后,谷歌发布了 Windows、Mac 和 Linux 版 Chrome 浏览器的更新版本 95.0.4638.69,共修补七个漏洞,包括两个被积极利用的零日漏洞。这两个零日漏洞 ― CVE-2021-38000 和 CVE-2021-38003 ― 都被定级为“高危”漏洞。二者均由谷歌自己的威胁分析小组发现。

微软在修补其产品中的漏洞方面一直表现良好。我们先看看 7 月份的情况:他们为软件发布了 117 个安全修复程序,包括 Pwn2Own 黑客大赛参赛选手在 Exchange Server 中发现的一个远程代码执行 (RCE) 漏洞。这当中有 13 个漏洞被认为是关键漏洞,还有 9 个零日漏洞,其中有 4 个都遭到了广泛的积极利用。但是,Microsoft Exchange Server 中的一组三个较早漏洞可被链接利用,从而允许攻击者执行未经身份验证的远程代码执行。这种在受害者计算机上运行任意代码和命令的潜力可以让威胁实施者扫描到易受攻击的服务器。这三个漏洞中的其中之二已在微软 4 月份的“补丁星期二”活动中进行了修补,第三个漏洞则在 5 月 进行了修补。然而,尽管补丁已生效,但 Exchange 蜜罐表明攻击者最近几周仍在积极搜索和利用未打补丁的服务器上的这些漏洞。

8 月份披露了 44 个漏洞,其中一个漏洞在某种程度上很有趣:攻击者使用 CVE-2021-36948 漏洞来利用 Windows Update Medic 服务中的一个弱点。而这项新服务推出的目的是让用户可以从损坏状态修复 Windows 更新组件,以便设备可以继续接收更新。该漏洞是一个影响 Windows 10 和 Windows Server 2019 的“提权”漏洞 ― 这意味着它可以与另一个漏洞结合使用,让攻击者以管理员身份在易受攻击的系统上运行他们选择的代码。

9 月份发布了 85 个补丁,包括针对当月披露的 MSHTML 漏洞的补丁、针对 Open Management Infrastructure 中的一个关键远程代码执行漏洞的补丁,以及针对另外两个关键漏洞的补丁 ― 其余漏洞则根据微软的漏洞评级,被评为“重要”漏洞。微软修补了三个关键漏洞,包括一个会导致特权提升的 Win32k(Windows 使用的驱动程序)漏洞。该漏洞正遭到积极利用。针对两个办公套件的漏洞仍在按严重程度进行分级,可能会评为“关键”漏洞。

除了微软针对 37 款产品发布 85 个补丁外,Apple 在 9 月份也修补了 5 个漏洞。在 macOS 和 Safari 中修补的 Apple 漏洞允许任意代码执行,而 Chrome 更新包含了针对九个漏洞的补丁 ― 包括两个已遭到广泛利用的零日漏洞。

微软在 10 月份的“补丁星期二”活动中修复了四个零日漏洞和 81 个其他漏洞,其中包含一个针对 Microsoft Edge 的正在修补的漏洞。OpenOffice 和 LibreOffice 分别收到三个针对类似问题的不同补丁。

11 月份,微软针对 Microsoft Windows 和 Windows 组件 Azure、Azure RTOS、Azure Sphere、Microsoft Dynamics、 Microsoft Edge、Exchange Server、Microsoft Office 和 Office 组件、Windows Hyper-V、Windows Defender 和 Visual Studio 中 55 个新的 CVE 发布了补丁。其中 6 个被评为“严重”漏洞,49 个被评为“重要”漏洞。在发布时, 有两个漏洞列为被积极利用的漏洞。

Adobe 也做了大量修补工作。7 月份,Adobe 发布了五个补丁,以解决 Adobe Dimension、Illustrator、Framemaker、 Acrobat 和 Reader 以及 Adobe Bridge 中的 29 个 CVE。8 月份,再次解决 29 个 CVE,修补了 Adobe Connect 和 Magento 中的漏洞。Magento 中被评为关键级的补丁修复了许多错误,其中最糟糕的错误有可能允许远程代码执行。9 月份,Adobe 共发布 15 个补丁,解决了 59 个 CVE。10 月,在 Adobe Reader、Acrobat Reader Android 版、Adobe Campaign Standard、Commerce、Ops-CLI 和 Adobe Connect 中修补了 10 个 CVE 漏洞。不过重要的是,在 10 月份安全补丁发布后的两周内,Adobe 又发布了 14 份安全公告,涵盖了 92 个 CVE 列出的错误。这些补丁修复了 61 个关键错误,其中许多错误允许任意代码执行。

威胁施加者们仍在不断利用零日漏洞和其他漏洞,因此及时更新补丁至关重要。Acronis Cyber Protect 通过其补丁管理解决方案来简化这一流程,让更新变得快捷而又轻松。

2022年安全预测

随着新冠肺炎疫情的蔓延,每个人都必须适应一种与以往截然不同并且充满挑战的生活,但很少有人为此做好准备。这导致 2021 年的安全格局发生了翻天覆地的变化。以下是有可能决定 2022 年网络安全格局的主要趋势。

一、尽管美国和国际刑警组织/欧洲刑警组织付出了努力,但勒索软件仍在继续发展壮大和演变

勒索软件是目前最暴利的网络攻击种类之一。尽管最近实施了一些逮捕,但距离终结这种不法行为却遥遥无期。勒索软件还将进一步蔓延到 macOS 和 Linux,以及虚拟系统、云和 OT/IoT 等新环境。连接到可访问网络的一切都是潜在的攻击目标。这种情况会在现实生活中造成越来越严重的后果和影响,并且还会对官方的法规和制裁措施提出更高的要求。窃取数据进行双重勒索以及使安全工具无法运行将成为一种常规手段;同时,它也会因内部威胁和个人数据而变得更加个性化。

由于犯罪团伙不断改名以逃避调查,混乱将继续存在,并且“勒索软件即服务”将导致诞生更小规模的团伙,使他们可以重叠使用不同的勒索软件家族。对于今后,我们可以预计这种弹性和灵活性将会继续保持,因此,与今天所看到的景象相比,到 2022 年底,可能出现我们无法识别的勒索软件操作。

二、加密货币将成为攻击者的新宠

随着比特币价格创历史新高,加之威胁施加者对利润的追逐,这方面的攻击也在逐渐增加。长期以来,最终用户一直受困于网络钓鱼攻击、信息窃取者和恶意软件等会在内存中交换钱包地址的威胁。我们预计,此类攻击将更多地直接针对智能合约 ― 也就是攻击处于加密货币核心的程序。我们还预计 2022 年针对 Web 3.0 应用程序的攻击会更加频繁。这些新兴市场为复杂攻击(例如闪贷攻击)开辟了新的机会,可能使攻击者从加密货币流动性池中榨取数百万美元。

三、网络钓鱼将继续成为主要的感染媒介

各种形式的恶意电子邮件和网络钓鱼仍然处于历史最高水平。尽管不断开展宣传活动,但用户仍会上当,让攻击者有机可乘去危害受害者的组织。我们应该不会看到 AI 在 2022 年完全接管网络钓鱼电子邮件,但可以预期的是,网络犯罪分子会通过这些不同形式的数据泄露来提高自动化和信息的个性化,使攻击更加有效。尽管很多公司有相关计划,如谷歌计划将 1.5 亿用户自动注册到 2FA,但针对 OAuth 和 MFA 的新的攻击手段将继续为攻击者带来利润,使其能够接管用户帐户。为了绕过常见的防网络钓鱼工具,企业电子邮件入侵 (BEC) 等攻击将利用除电子邮件以外的其他消息服务,例如文本消息、Slack 或 Teams 聊天。与之双管齐下的是劫持合法的电子邮件分发服务,例如在 11 月,美国联邦调查局自己的电子邮件服务就曾遭到入侵并开始发送垃圾邮件。

四、托管服务提供商 (MSP) 将因他们使用的工具而成为猎物

攻击者正在物色可使他们获取公司网络访问权限的可靠突破口。软件供应链攻击是其中的一种方法,但即使供应商没有被完全攻破,也有类似的方法可以进入。攻击者会进攻管理员使用的管理工具,如专业服务自动化软件 (PSA) 或远程监控和管理 (RMM) 工具。这些工具是通往王国的钥匙,网络犯罪分子会利用它们来对付您。尤其是服务提供商将会遭到更加频繁的攻击,因为他们为了高效地推出新软件,通常会使用各种自动化工具。不幸的是,现在攻击者也在执行同样的操作来分发恶意软件。这可以与源代码级别的供应链攻击同时进行或并行不悖。我们预计这样的攻击会越来越多,所用应用程序或库的源代码会被恶意修改。

五、云级别上的信任将遭到破坏:API 攻击

云服务正在蓬勃发展,无服务器计算、边缘计算和 API 服务也是如此。结合像 Kubernetes 这样的容器编排后,流程可高效自动化,并动态地适应各种不同环境。攻击者试图通过攻击此类 API 来破坏这种超自动化,这会严重影响公司的业务流程。

六、每个人都面临数据泄露

尽管关于数据隐私的法规有所增加,但报告的数据泄露数量也将继续增加。这不仅是因为必须将它们报告出来,还因为交互和 IT 系统的复杂性。许多公司已经不能完全掌握他们所有的数据在哪里以及如何访问这些数据。来自物联网设备和 M2M 通信的自动数据交换进一步加速了数据的传播。不幸的是,我们预计会在 2022 年看到许多大规模的数据泄露事件。攻击者将利用这些泄漏的数据,更加轻松地充实他们的目标资料。

七、针对 AI 发起对抗性攻击

随着 AI 越来越多地用来检测 IT 系统中的异常并自动配置和保护系统中任何有价值的资产,攻击者将越来越多地尝试攻击 AI 模型中的逻辑也就可以理解了。成功逆转 AI 模型内部的决策可以让攻击者不被检测出来或在无法预料的状态下发动拒绝服务攻击。通过这种方式,攻击者还可以解决时间问题,因为温水煮青蛙式的缓慢变化不会被视为异常,因此不会被阻止。

八、安全产品一体化:单一供应商范式

为了更好地应对上述所有这些威胁,企业必然倾向于选择那些可以通过一款或一系列产品提供覆盖范围更加广泛的安全保护的安全供应商。这样有助于最大限度地减少供应链攻击,并争取到更快的反应和恢复速度,这对保持企业正常运行至关重要。网络犯罪分子受利益驱使,会尝试通过自动化操作和攻击最容易暴露的公司来牟利最大的利益。他们绝不放过任何一个能找到的机会,因此,使用 MFA 进行强身份验证、及时修补漏洞以及保持整个基础架构的可见性非常关键。

安全度过 2022 年

不幸的是,在包括云、办公室和家庭办公环境在内的复杂生态系统中保护所有工作负载方面,企业仍显力不从心。要做到这样的全面保护,需要行之有效的解决方案,即将网络安全与数据保护相结合,并将端点的管理和监控相结合。通过这种全盘考虑的网络保护方法,即使面对大量的网络威胁,也能实现自动化响应。

Acronis就如何在当前和今后的威胁环境中保持安全提出的建议

现代网络攻击、数据泄露和勒索软件的爆发都揭示了同一件事:对网络安全的防护失败了。这种失败的原因是技术上的薄弱,以及更加聪明的社交工程所导致的人为错误。在备份解决方案运行良好且未遭到破坏的情况下,通常需要数小时和数天才能将系统(含数据)恢复到正常运作状态。当网络安全解决方案失败时,备份是必不可少的;但与此同时,备份解决方案可能会遭到破坏、无法运转且耗时,导致企业因停机而损失大量资金。

为解决这些问题,我们推荐使用融合式网络保护解决方案,如 Acronis Cyber Protect,它可以将防恶意软件、 EDR、DLP、电子邮件安全、漏洞评估、补丁管理、RMM和备份功能结合到一个代理程序中并可在各种 Windows 操作系统下运行。这种全方位的集成可让您保持最佳性能、消除兼容性问题并确保快速恢复。如果漏过了威胁或检测到威胁篡改了您的数据,数据将立即从备份中恢复 ― 因为存在一个代理程序,知道数据丢失并需要恢复。

如果防恶意软件代理程序与备份产品自己的代理程序是各自为战,那么要做到这一点是不可能的。您的防恶意软件解决方案可能会阻止威胁,但某些数据或许已经丢失。备份代理程序则不会自动知晓这种情况,能够得到的最好的结果就是数据将缓慢恢复 ― 如果有可能的话。

当然,Acronis Cyber Protect Cloud 会努力在您的环境被破坏之前即检出并消除威胁,让数据恢复变得不再必要。我们增强的多层网络安全功能可以实现这一目标。

总而言之,即使公司和家庭用户使用 Acronis Cyber Protect 等现代解决方案,也不应该忘记基本的安全规则。

一、修补您的操作系统和应用程序

这一环节不可或缺,因为许多攻击能够成功都是由于漏洞未及时修补。借助 Acronis Cyber Protect 等解决方案,您可以获得嵌入式漏洞评估和补丁管理功能。我们会跟踪所有发现的漏洞和发布的补丁,并使管理员或技术人员得以通过灵活的配置和详细的报告轻松修补所有端点。Acronis Cyber Protect 不仅支持所有嵌入式 Windows 应用程序,还支持 230 多种流行的第三方应用程序,包括 Zoom 和 Slack 等通讯工具,以及用于远程工作的多种常见 VPN 客户端。请务必先修补高危漏洞,然后对照成功报告检查是否正确应用了修补程序。

如果您没有 Acronis Cyber Protect 且/或不使用任何补丁管理软件,事情会变得更加困难。至少,您需要确保 Windows 可以获得所需的所有更新并及时进行安装。用户往往会忽略系统消息,尤其是当 Windows 要求重新启动时。这是一个重大错误。请务必确保 Adobe 等常用软件供应商的自动更新已启用,以及 PDF 阅读器等应用程序也能及时更新。

二、为防御网络钓鱼做好准备,不点击可疑链接

主题网络钓鱼和恶意网站每天都会大量涌现,并且通常会在浏览器级别被过滤掉;但通过 Acronis Cyber Protect 等网络保护解决方案,还可以获得专用的 URL 过滤功能。尽管端点保护解决方案中提供了相同的功能,但在 Acronis Cyber Protect 中,我们有一个与公共卫生主题相关的特殊类别,该类别的更新优先级更高。请记住,恶意链接通常来自以下某处:您的即时通讯工具、电子邮件、论坛帖子等。切勿点击不需要或并非预期之中的链接。

网络钓鱼或恶意主题的附件可以通过电子邮件发送,上面提到的恶意链接也是如此。对于附件:始终检查它们的真正来源,并问问自己这些附件是否在您的预期之中。无论如何,在您打开附件之前,您的防恶意软件解决方案应该对其进行扫描。

三、在处理业务数据时使用 VPN

无论您是想连接到远程公司资源和服务,还是您的工作并不需要执行这些操作,您只是想浏览一些网络资源和使用通讯工具,都请使用虚拟专用网络 (VPN)。如果您的公司针对 VPN 有相应的程序,您很可能会从管理员或 MSP 技术人员那里获得说明。如果您必须自己保护您的工作环境,请使用推荐度较高的知名 VPN 应用程序和服务,并且这样的程序应该是可以从很多软件商店中获取或者直接从供应商处获取的。VPN 会加密您的所有流量以保证其安全,防止黑客试图在传输中捕获您的数据。

四、确保您的网络安全运行正常

在Acronis Cyber Protect中,我们使用了许多均衡且经过调整的安全技术,包括多个检测引擎。我们建议用 Acronis Cyber Protect 来代替嵌入式 Windows 解决方案。

但仅仅拥有防恶意软件保护还不够;还应对其进行正确配置。这意味着:

•每天至少应执行一次完整扫描;

•产品需要每天或每小时检查一次更新,具体取决于提供更新的频率;

•产品应连接到它的云检测机制 ― 如果使用 Acronis Cyber Protect 时,应连接到 Acronis Cloud Brain。默认情况下它是打开的,但您需要确保互联网可用并确保它没有被防恶意软件意外阻止;

•应启用按需和按访问(实时)扫描,并在每次安装或执行新软件时均会做出反应。

此外,不要忽略来自您的防恶意软件解决方案的消息。请仔细阅读这些消息;如果您使用的是安全供应商提供的付费版本,请确保许可证的合法性。

五、保证您的密码和工作场所安全

安全提示第一条:确保您的密码和员工密码强度高且私密。切勿与任何人共享密码,并为您使用的每项服务使用不同的长密码。为了帮助您记住这些密码,请使用密码管理器软件。或者,创建强密码的最简单方法是借助一组您可以记住的长短语。现在,八个字符的密码很容易被暴力破解。

在诸如 Acronis Cyber Cloud 或 Acronis Cyber Backup 这类的安全产品中,我们绝不会将密码存储在任何地方,因此一旦忘记密码,就会终止对您的数据的访问。

此外,即使在家工作,也不要忘记锁定您的笔记本电脑或台式机并为其设置访问限制。在很多情况下,有人甚至可以从远处窃取未锁定 PC 的敏感信息。

来源:Acronis

作者:

Alexander Ivanyuk(Acronis 产品与技术定位部资深总监)

Candid Wuest(Acronis 网络防护研究部副总裁)

如有侵权请联系:admin#unsafe.sh