之前一直在研究webpack的问题(有兴趣可以看我之前的两篇文章),最近感觉自己webapck已经大成,就看了看别的漏洞,在TOP10里我毫不犹豫的选择了主攻注入。我通常都是边学边挖的,这篇记录一下挖到的一个小通杀,这篇文章中的注入虽然很简单但也给了我很大的动力

之前一直在研究webpack的问题(有兴趣可以看我之前的两篇文章),最近感觉自己webapck已经大成,就看了看别的漏洞,在TOP10里我毫不犹豫的选择了主攻注入。我通常都是边学边挖的,这篇记录一下挖到的一个小通杀,这篇文章中的注入虽然很简单但也给了我很大的动力

通杀挖掘TIPS:EDU有个开发商排行榜,拿下一个就是通杀

作为想上大分的人,快人一步开始打点,鹰图语法:web.body="xxxx公司",经过一番打点,找到一个开发商不大也不算小,就是这个了

进去一家,登录界面,功能点目前看来只有“登录”

F12,想看一下会不会有前端的一些逻辑判断,可是第一眼就无了,都是第三方的库

想到在学注入,接下来就测了测注入(佛系测试)

第一步:账号admin,密码admin,显示账号不存在

第二步:账号admin'or',密码admin'or',显示的不一样了,感觉存在注入

第三步:账号admin"or",密码admin"or",看了看显示的页面和第一步一样,一定存在注入了,并且是单引号闭合

抓包sqlmap一波试试水,发现参数被加密了

之前学过一点JS逆向,Ctrl + Shift + F,搜索被加密的参数 - user1,找到了加密函数(呜呜这个逆向好简单,丝毫没有展示出我的逆向技术)

放到在线运行JS的平台看一下,确实和数据包里加密的一样

下面就是用python写sqlmap的插件,让sqlmap的payload也加密,然后看这个JS写的加密函数逻辑简单,就用python代码重写了一下(虽然不好看,能用就行 /摆烂)

JS与Python对比

加密的插件编写

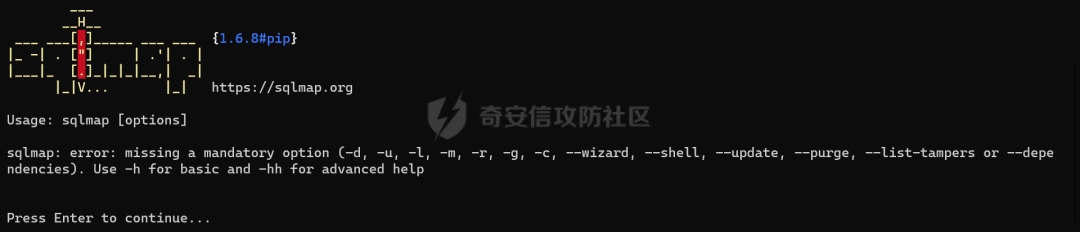

sqlmap一把梭,成功!

声明:

仅供安全研究与学习之用,若将工具做其他用途,由使用者承担全部法律及连带责任,作者不承担任何法律及连带责任。

推荐书籍

加我微信:ivu123ivu,进送书活动群,不定时免费送书

《C++新经典:设计模式》

用C++语言来讲述设计模式的书非常少,绝大部分书籍是使用Java语言讲述设计模式,而且能把设计模式讲述得比较清楚的书也并不多见。绝大部分书籍在讲解设计模式时所举的例子和实际工作中所面对的真正项目差别很大,读者学习后感觉不之所云,更别提实际运用。设计模式知识本身并不复杂,但讲解这门知识的难度非常大,设计模式主要应该讲明白两方面的知识:①某个设计模式对应的代码怎样编写;②该设计模式解决了什么样的问题。只要这两方面的知识讲明白,自然就知道在什么场合下应该采用这种设计模式。本书面对的是希望系统学习C++设计模式方面知识的中高级C++开发者,书中将逐一详解二十四个常见的设计模式。

该内容转载自网络,更多内容请点击“阅读原文”

如有侵权请联系:admin#unsafe.sh