阅读: 38

一、概述

2022年第二季度,绿盟科技伏影实验室监测到了一系列针对土耳其的网络攻击活动。经过分析,研究人员确认本轮攻击活动来自一个由伏影实验室于21年4月确认的新型威胁实体Actor210426。伏影实验室通过行为模式、攻击手法、攻击工具、攻击目标等线索,对该威胁实体进行了深入调查,确认了其独立性与高级威胁性质。

基于该威胁实体的活动区域与近期攻击目标(土耳其海军项目“MÜREN”),伏影实验室将其正式命名为穆伦鲨(MurenShark),对应绿盟科技高级威胁组织标识为APT-N-04。

已监测活动中,穆伦鲨的主要目标区域包括土耳其和北塞浦路斯地区,攻击范围覆盖高校、研究所和军队等领域的多个敏感目标,尤其对军工项目展现明显的兴趣,已经实施了成功的网络间谍活动。

穆伦鲨组织人员具有丰富的对抗经验,擅长反分析和反溯源。调查显示,已暴露的攻击活动只是该组织行动的冰山一角,攻击目标与攻击组件方面不连续的迭代轨迹说明该组织的大量活动仍隐藏在迷雾当中。

本报告将分享该组织的各维度特征,与已知APT组织的关系、以及伏影实验室在调查过程中的其他发现。

二、组织信息

穆伦鲨组织是一个活跃于中东地区的新型威胁实体,主要攻击目标国家为土耳其,已发现的目标包括北塞浦路斯地区高校、土耳其军队和土耳其国家科研机构。

穆伦鲨的主要攻击手法包括投递钓鱼文档与攻击线上服务,直接目的包括扩充攻击资源、渗透目标网络、窃取关键数据。该组织已知的鱼叉式攻击最早出现在2021年4月,对高校网站的入侵行为则早于该日期。

穆伦鲨具有丰富的对抗经验,擅长的手段包括通过跳板节点隐藏攻击者信息、通过组件拆分阻碍流程复现、使用第三方方案减少代码特征等。

穆伦鲨在已实施的活动中较好地隐藏了攻击者信息,目前尚无法确认该组织的地域归属。

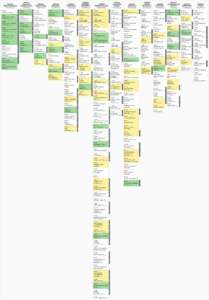

三、ATT&CK攻击技术矩阵

下图展示了穆伦鲨的攻击技术矩阵,绿色部分表示该组织攻击者和开发者掌握的能力,黄色部分表示该组织借助第三方工具实现的能力。

穆伦鲨ATT&CK攻击技术矩阵

四、典型活动

穆伦鲨并不是一个很活跃的攻击者,其攻击活动分布具有明显的聚集性。

穆伦鲨最近的一轮活动集中在今年8月上旬,攻击者投递了多种形式的土耳其语钓鱼文档,对土耳其特定目标进行攻击。

该轮攻击活动中出现的钓鱼文档带有如下文件名:

穆伦鲨部分钓鱼文档文件名

第一种钓鱼文档显示的标题为“关于 MÜREN 关键设计文档的意见”(MÜREN KRİTİK TASARIM DOKÜMANINA YÖNELİK GÖRÜŞLER),抬头部分显示文档来自“海军司令部第一潜艇舰队TCG萨卡里亚号指挥部”:

该文档详细记录了土耳其海军对一种名为“MÜREN ”的潜艇内系统的修改意见,文档日期显示为2022年六月。

另一类钓鱼文档显示的标题为国家生产综合水下作战管理系统预级应用项目MÜREN-PREVEZE(MİLLİ ÜRETİM ENTEGRE SUALTI SAVAŞ YÖNETİM SİSTEMİ PREVEZE SINIFI UYGULAMASI (MÜREN-PREVEZE) PROJESİ),显示该文档来自土耳其科技研究院信息学与信息安全先进技术研究中心(TÜBİTAK BİLGEM):

由此可以推断,穆伦鲨在8月上旬的活动主要目标为“MÜREN”项目的相关人员,包括土耳其科技研究院的项目设计人员与土耳其海军的项目审核人员。

通过目前已掌握的信息,伏影实验室无法判断本轮攻击是否已达成预定目的,但从诱饵文档的内容可以看出,穆伦鲨已通过其他攻击活动成功入侵土耳其科技研究院内部并已窃取高价值的文档内容。

穆伦鲨在更早的攻击活动中展现了完全不同的攻击倾向。在伏影实验室已报道的一轮攻击活动(http://blog.nsfocus.net/apt-dogecoin/)中,该组织使用一种与多吉币(Dogecoin)相关的报告文档作为诱饵,对虚拟货币的关注者进行了钓鱼攻击:

除诱饵文档发现地区为土耳其外,穆伦鲨在该活动中未暴露其他信息。

受国家经济政策影响,加密货币行业在土耳其热度极高。结合组织活动轨迹,伏影实验室推断该类钓鱼攻击是穆伦鲨组织粗精度钓鱼活动的一部分,主要目标同样为土耳其。黑客组织通常会依靠此类具有高话题度的诱饵文档,进行大范围的信息收集活动,再从获取的情报中筛选高价值信息。

五、典型攻击流程

穆伦鲨频繁使用一种具有代表性的攻击流程,并持续对该流程和其中的组件进行改良。

下图展示了该组织在21年的活动中使用的典型流程:

该攻击流程由穆伦鲨的三种主要攻击组件NiceRender、UniversalDonut、LetMeOut、失陷站点neu.edu.tr、以及第三方攻击工具CobaltStrike组成,最终实现窃取受害者主机中的数据、以及在受害者主机所在域内进行横向移动的目的。

下图展示该组织在近期针对土耳其海军与科研机构的攻击活动中使用的改进型流程:

该流程同样由三种主要组件以及相同的失陷站点组成。区别在于穆伦鲨攻击者在该流程中使用了新型NiceRender文件,同时进一步缩短了流程的生命周期,这些操作使沙箱类安全产品难以复现完整执行过程。

穆伦鲨是一个针对土耳其的新型APT组织。伏影实验室通过调查分析,挖掘了该组织的主要活动和主要技术、确定了其独立性和APT属性。调查结果显示,该组织具有明确的攻击目标和丰富的对抗经验,也保留了大量谜团等待解答。

中东地区复杂的国际关系催生了大量APT组织,多个组织具有对土耳其的攻击历史。穆伦鲨究竟是浊浪过后的潺潺细流,还是深埋之下的暗流涌动,目前尚未可知。伏影实验室将持续关注该组织的活动和变化。