在很久之前看过一篇文章,和这个站点是一样的cms,我是借用了文章的手法进行渗透的,毕竟这种违法网站,谁玩谁上头对吧,但是他还有一点呢,是涉及到ios、Android手机安全的,这方面我是比较缺少知识的,具体手法我不会玩,但是操作也是类型的逻辑,后门应用app,(手机通讯录、短信验证码、摄像头、安装的应用)等等,这些的案例都是非常常见的,犯罪人员是专门具有一定的社会工程学的心态的,会在一些比较吸引眼球的人的地方,给予一些语言上暗示,对于一写懵懂青年或者油腻大叔👀,可能会上钩,这些人员可能会被勒索,或者盗用个人信息进行二次诈骗,危害可想而知

1突破

有客户端就有服务端,我这个人(比较菜,菜中菜)梭哈上的webshell,这个第一个是比较简单的

然后在自带的bypass命令执行也是可以用的,直接就弹shell

2突破

这个就是比较有意思了,也是一样的方法上去,但是事情没有这么顺利,一看就是很简单的东西,直接奔到命令执行去了,脚本小子把该点了都点了,发现一筹莫展,我在思考,这个网站是禁用了多少函数

在前面看到那个熟悉的套件加上这个端口,心里有个低,这个是BT搭建的,我就问了一下其他师傅,这种类型要怎么突破,后面我捣鼓了半天,完全链接不上,我就在思考哥斯拉是怎么连上的(到现在还没研究明白,妥妥的脚本小子),后面师傅就给了一个,同一组件的bypass文章

这里的话,我们是执行不了任何的PHP代码,或者其他的命令,只能一个一个上传,让他解析,这里就用到了一个有点bt的马,我在想,这么久了这些马还能依旧的屠杀这些,是我们技术发展太慢了,还是前人的思想太超前了,还是就是这个框架,没有任何改变,这里就可以看到,满满的函数被ban了,看到这里我本来是有点绝望的,但是其他大牛玩法也很骚

这里是搭配了哥斯拉的插件,和php-fpm的攻击手法,这个的话我能说我看不懂他的工具手段嘛,安研的师傅真的很强,之间的差距可能1到正无穷,这里的话我和他的配置文件有些不一样,我就直接看到他的指定目录,发现确实有一个/tmp/php-cgi-56.sock的配置文件

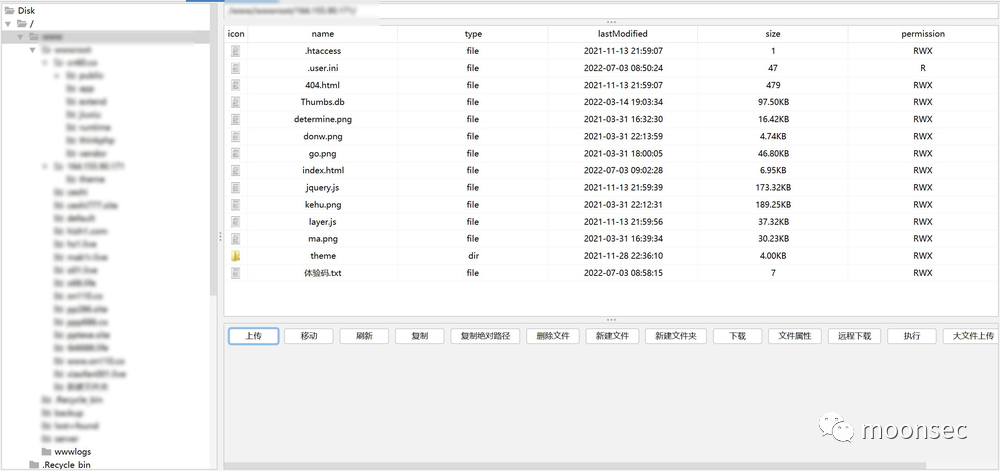

其他的文件信息

就问这种人,能不能专业点。。。。。。,打开家门

然后这里就是拿到shell了,剩下的就很简单了,在上面的图也看到,无脑提权

这里既然他是BT,我们就要拿他的控制面板,很简单的事情

这里的话后台我是没有进去的,后面另外一个师傅就审计了后台加密方式,也是简简单单进去了

没有什么技术含量,打好基础才是真的

3关注

公众号长期更新安全类文章,关注公众号,以便下次轻松查阅

如有侵权请联系:admin#unsafe.sh