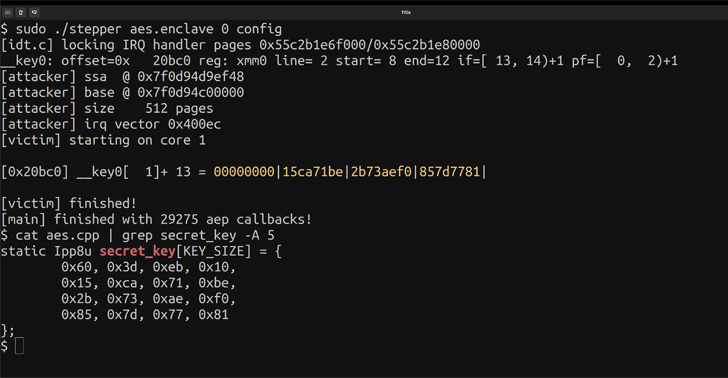

攻击者利用ÆPIC Leak漏洞可以从Intel CPU处理器中获取加密密钥和其他秘密信息。

ÆPIC Leak

来自罗马大学等研究机构的研究人员发现了一个处理器数据泄露漏洞——ÆPIC Leak,这是首个微架构架构性数据泄露漏洞,漏洞CVE编号CVE-2022-21233,CVSS评分6.0分。该漏洞实际上是一个CPU中未初始化的内存读漏洞,攻击者利用该漏洞可以从处理器中泄露秘密数据,漏洞影响10代、11代、12代Intel CPU。

与Meltdown和 Spectre等推测执行攻击不同,ÆPIC Leak无需依赖任何侧信道,可以直接泄露CPU中的敏感数据。

在攻击中,攻击者需要有administrator或root权限,以访问APIC MMIO。因此,大多数系统对于ÆPIC Leak来说是安全的。但依赖SGX保护数据的系统可能会处于潜在的风险中。

ÆPIC Leak 主要针对使用Intel SGX可信执行环境的系统,攻击者利用该漏洞可以从运行在同一物理CPU核心的安全enclave中窃取AES和RSA密钥,成功率分别是94%和74%。

Poc视频参见:

https://aepicleak.com/public/videos/demo.mp4

https://aepicleak.com/public/videos/demo_aes.mp4

PoC代码参见GitHub:

ÆPIC Leak Q&A?

受影响的系统

漏洞只影响依赖SGX的Intel CPU,如果不依赖SGX,则不受影响。Intel已经给出了受影响的产品名单和技术参考,参见:

漏洞影响传统应用或虚拟机隔离吗?

经过测试,研究人员认为ÆPIC Leak只与Intel SGX enclave相关。ÆPIC Leak需要对物理APIC MIMIO页的访问权限,需要较高的权限。因此,传统应用无需担心ÆPIC Leak。

虚拟机没有物理内存的访问权限。因此,APIC虚拟化(Intel APICv)也是不受到ÆPIC Leak影响的。

修复方法?

由于并不是通过推测执行来从CPU中窃取信息,因此可以绕过所有的现有防护措施。Intel目前已经发布了微代码和SGX SDX更新来修复该问题。

会泄露什么内容?

研究人员通过PoC证明了漏洞利用可以读取过期数据,可能是相同处理器核之前访问的数据。

如何检测漏洞利用?

漏洞利用可能不会有任何日志痕迹,目前尚无检测漏洞利用的方法。

关于的ÆPIC Leak漏洞的技术论文参见:https://aepicleak.com/aepicleak.pdf

关于ÆPIC Leak的更多细节参见官网:https://aepicleak.com/

本文翻译自:https://aepicleak.com/aepicleak.pdf与https://aepicleak.com/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh