导语:今年早些时候,卡巴斯基实验室的研究人员就发现了一个恶意活动,该活动采用了一种新技术,通过将 shellcode 直接注入 Windows 事件日志,从而在目标设备上安装无文件恶意软件。

有针对性的攻击

安装无文件恶意软件的新技术出现

今年早些时候,卡巴斯基实验室的研究人员就发现了一个恶意活动,该活动采用了一种新技术,通过将 shellcode 直接注入 Windows 事件日志,从而在目标设备上安装无文件恶意软件。攻击者使用它来隐藏文件系统中的最后阶段木马。

攻击首先将目标引导到合法网站,并诱使他们下载一个压缩的 RAR 文件,该文件带有网络渗透测试工具Cobalt Strike和SilentBreak。攻击者使用这些工具将代码注入到他们选择的任何进程中。他们将恶意软件直接注入系统内存,在本地驱动器上没有留下任何可能警告传统的基于签名的安全和取证工具的工件。虽然无文件恶意软件并不是什么新鲜事,但将包含恶意负载的加密 shellcode 嵌入到 Windows 事件日志中的方式却少见。

该代码是首次见到,与已知的恶意软件没有相似之处,因此尚不清楚谁是这次攻击的幕后黑手。

WinDealer 的链路(Man-on-the-side)间谍软件

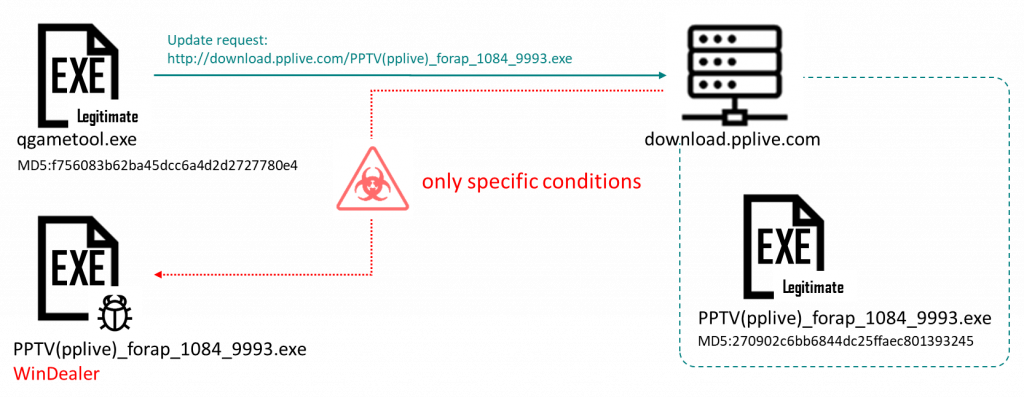

研究人员最近发布了对 WinDealer 的分析,这是由 LuoYu APT 攻击者开发的恶意软件。该活动最有趣的方面之一是该组织使用链路来传播恶意软件并控制受感染的计算机。链路攻击意味着攻击者能够控制通信通道,允许他们读取流量并将任意消息注入正常的数据交换中。在 WinDealer 的案例中,攻击者拦截了来自完全合法软件的更新请求,并将更新文件与武器化的文件交换。

该恶意软件不包含 C2(命令和控制)服务器的确切地址,使安全研究人员更难找到它。相反,它会尝试访问预定义范围内的随机 IP 地址。攻击者然后拦截请求并响应它。为此,他们需要不断访问整个子网的路由器,或访问 ISP 级别的一些高级工具。

WinDealer 的绝大多数目标都是中国的外国外交组织、学术界成员或活跃于国防、物流或电信领域的公司。但有时,也会感染其他国家的目标:奥地利、捷克共和国、德国、印度、俄罗斯和美国。最近几个月,他们也对位于其他东亚国家的企业及其在中国的办事处更感兴趣。

ToddyCat:以前未知的攻击者攻击欧洲和亚洲的知名组织

6 月,研究人员就发布了对 ToddyCat 的分析,这是一个相对较新的 APT 攻击者。第一波攻击针对的是 Microsoft Exchange 服务器,攻击者使用 Samurai 攻击了这些服务器,Samurai 是一种复杂的被动后门,通常通过端口 80 和 443 工作。该恶意软件允许执行任意 C# 代码并与多个模块一起使用,使攻击者可以管理远程系统并在目标网络中横向移动。在某些情况下,攻击者使用 Samurai 后门来启动另一个复杂的恶意程序,我们称之为 Ninja。这可能是 ToddyCat 专用的一个组件。

目前攻击者已开始滥用 ProxyLogon 漏洞攻击多个国家的目标组织,包括伊朗、印度、马来西亚、斯洛伐克、俄罗斯和英国。

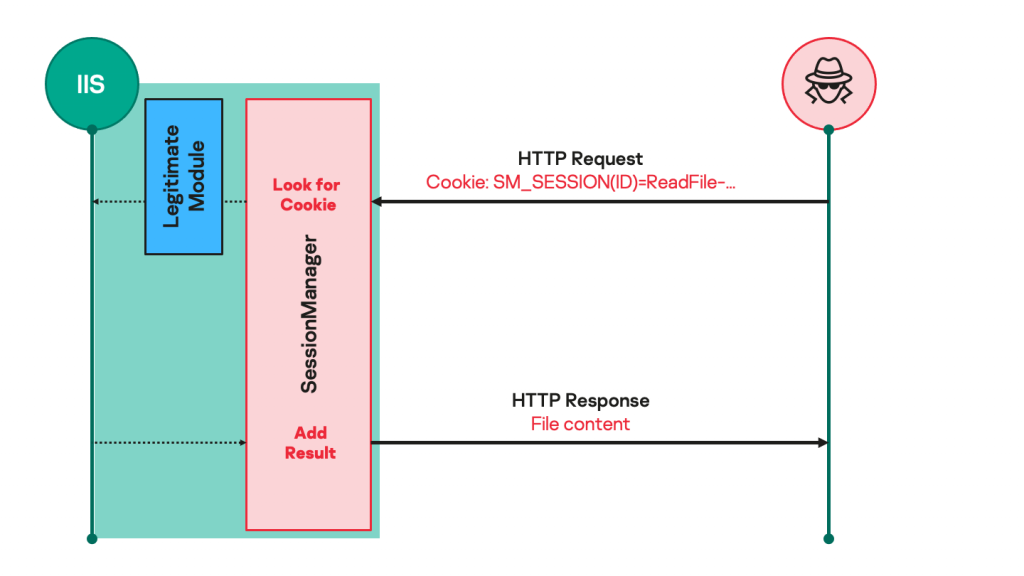

SessionManager IIS 后门

2021 年,某些攻击利用 Microsoft Exchange 中的一个 ProxyLogon 类型漏洞发起攻击。将 IIS 模块作为后门释放后,攻击者可以保持对目标组织的 IT 基础设施的持久攻击和相对隐蔽的访问。今年年初SessionManager出现。 SessionManager 是用 C++ 开发的,是一个恶意的本机代码 IIS 模块。攻击者的目的是让它被一些 IIS 应用程序加载,以处理不断发送到服务器的合法 HTTP 请求。这种恶意模块通常期望来自其运营商的看似合法但经过专门设计的 HTTP 请求,根据运营商的隐藏指令触发操作,然后将请求以明文形式传播给服务器。

因此,这些模块不容易通过常见的监控发现。

SessionManager 已被用于针对非洲、南美、亚洲、欧洲和中东的非政府组织和政府组织。

目前这个恶意 IIS 模块可能已被 GELSEMIUM 攻击者使用。

其他恶意软件

Spring4Shell

3 月下旬,研究人员在 Java 平台的开源框架 Spring 中发现了一个严重漏洞 (CVE-2022-22965)。这是一个远程代码执行 (RCE) 漏洞,允许攻击者在未打补丁的计算机上远程执行恶意代码。该漏洞影响在Java开发包版本9或更高版本下运行的Spring MVC和Spring WebFlux应用程序。与众所周知的Log4Shell漏洞类似,这个漏洞被称为“Spring4Shell”。

主动利用Windows 中的漏洞

在5月份的“周二补丁”更新中修复的漏洞中,有一个已经被广泛利用。 Windows LSA(本地安全机构)欺骗漏洞 (CVE-2022-26925) 本身并不严重。然而,当该漏洞被用于NTLM (New Technology LAN Manager)中继攻击时,攻击链的综合CVSSv3得分为9.8。该漏洞允许未经身份验证的攻击者强制域控制器使用 NTLM 对攻击者的服务器进行身份验证,该漏洞已经作为零日漏洞在野外被利用,因此优先对其进行修补。

MSDT 中的 Follina 漏洞

5 月底,nao_sec 组织的研究人员报告了 MSDT中的一个新的零日漏洞,该漏洞可被恶意 Microsoft Office 文档利用。该漏洞被指定为 CVE-2022-30190,也被称为“Follina”,影响 Windows 系列中的所有操作系统,包括桌面和服务器。

MSDT 用于收集诊断信息,并在 Windows 出现问题时将其发送给微软。它可以通过特殊的 MSDT URL 协议从其他应用程序中调用,并且攻击者可以使用调用 MSD 的应用程序的权限运行任意代码,在这种情况下,用户的权限是打的。

BlackCat:一个新的勒索软件组织

另一个勒索软件组织填补 REvil 和 BlackMatter 关闭运营留下的空白只是时间问题。去年 12 月,ALPHV 组织(也称为 BlackCat)的服务广告出现在黑客论坛上。

BlackCat 创建者使用勒索软件即服务 (RaaS) 模型。他们为其他攻击者提供对其基础设施和恶意代码的访问权限,以换取赎金。

该组织的武器库包括几个要素。一种是密码器。这是用 Rust 语言编写的,允许攻击者创建一个跨平台工具,其中包含可在 Windows 和 Linux 环境中运行的恶意软件版本。另一个是 Fendr 实用程序(也称为 ExMatter),用于从受感染的基础设施中窃取数据。该工具的使用表明 BlackCat 可能是对 BlackMatter 的重命名,因为这是唯一已知的使用该工具的组织。其他工具包括 PsExec 工具。

Yanluowang 勒索软件:如何恢复加密文件

Yanluowang这个名字取自中国的神话,该勒索软件是新出现的。攻击者已经在美国、巴西、土耳其和其他几个国家发动了攻击。

感染数量少是由于勒索软件仅对特定公司

研究人员发现了一个漏洞,该漏洞允许在已知明文攻击的帮助下,在没有攻击者密钥的情况下恢复文件,尽管只有在特定条件下。如果同一文本有两个版本可用,则此方法克服了加密算法:一个是干净的,一个是加密的。如果受害者有一些加密文件的干净副本,我们升级后的 Rannoh解密程序可以分析这些文件并恢复其余信息。

勒索软件 TTP

今年6月,研究人员对8个勒索软件家族(Conti/Ryuk、Pysa、Clop、Hive、Lockbit2.0、RagnarLocker、BlackByte和BlackCat)的TTP进行了深入分析。目的是帮助那些负责保护公司系统的人了解勒索软件集团是如何运作的,以及如何防范他们的攻击。

2022年勒索软件趋势

首先,随着攻击者试图渗透运行各种系统的复杂环境,我们看到了跨平台勒索软件的更广泛发展。通过使用 Rust 和 Golang 等跨平台语言,攻击者能够移植他们的代码,从而允许他们在更多计算机上加密数据。

其次,勒索软件组织通过采用合法软件公司使用的技术和流程,继续攻击活动。

第三,勒索软件的开发者卷入俄乌冲突。

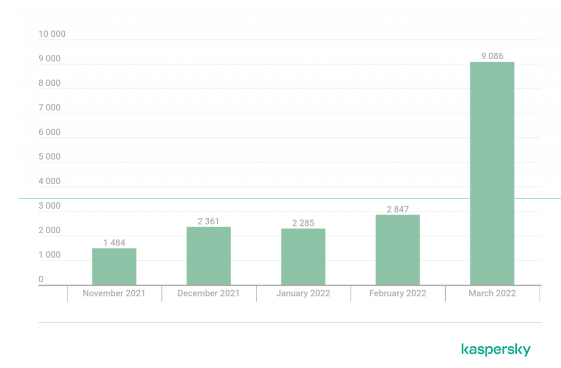

Emotet回归

Emotet 已经存在了八年。当它于 2014 年首次被发现时,其主要目的是窃取银行凭证。随后,该恶意软件经过多次迭代,成为有史以来最强大的僵尸网络之一。 Emotet 在 2021 年 1 月中断了运营,但这并不一定会导致网络犯罪活动的终结。攻击者花了将近 10 个月的时间重建基础设施,但 Emotet 确实在 2021 年 11 月回归。当时,Trickbot 恶意软件被用于传播 Emotet,但现在它通过恶意垃圾邮件活动自行传播。

最近的 Emotet 协议分析和 C2 响应表明 Emotet 现在能够下载 16 个附加模块。我们能够检索到其中的十个,包括两个不同的垃圾邮件模块副本,Emotet 使用它们来窃取凭据、密码、帐户和电子邮件,并传播垃圾邮件。

Emotet 感染了世界各地的公司和私人计算机。在 2022 年第一季度,目标主要是意大利、俄罗斯、日本、墨西哥、巴西、印度尼西亚、印度、越南、中国、德国和马来西亚的用户。

此外,我们还看到 Emotet 攻击的用户数量显着增加。

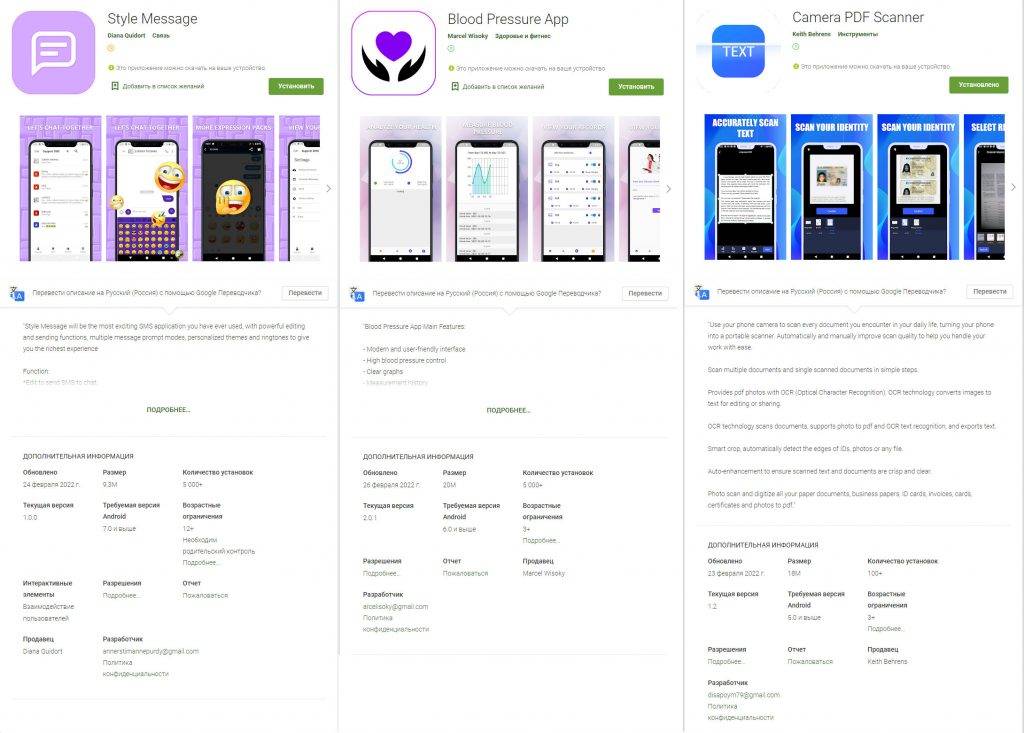

移动订阅木马

移动订阅木马是一种行之有效的从使用 Android 设备的用户那里窃取资金的方法。这些木马伪装成有用的应用程序,但一旦安装,就会默默订阅付费服务。

这些木马的开发者通过佣金赚钱,资金通常从手机账户中扣除,但在某些情况下,这些资金可能会直接记入银行卡。我们查看了过去 12 个月中最引人注目的例子,它们属于 Jocker、MobOk、Vesub 和 GriftHorse 家族。

通常,必须有人主动订阅服务;提供商经常要求订阅者输入通过 SMS 发送的一次性代码,以应对自动订阅尝试。为了回避这种保护,恶意软件可以请求访问短信的权限;在他们没有获得此信息的情况下,他们可以从有关传入消息的弹出通知中窃取确认代码。

一些木马既可以从文本或通知中窃取确认码,又可以绕过 CAPTCHA:另一种防止自动订阅的方法。为了识别图片中的代码,木马将其发送到特殊的 CAPTCHA 识别服务。

一些恶意软件以官方商店禁止的应用程序为幌子通过可疑来源传播,例如,伪装成从 YouTube 或其他流媒体服务下载内容的应用程序,或伪装成 GTA5 的非官方 Android 版本。此外,它们以免费版本(例如 Minecraft)出现在相同的来源中。

其他移动订阅木马不太复杂。第一次运行时,他们要求用户输入他们的电话号码,似乎是为了登录。只要用户输入自己的号码,点击登录按钮,订阅就会立即发出,金额就会记入他们的手机账户。

其他木马使用定期付款的订阅。虽然这需要同意,但使用手机的人可能没有意识到他们正在注册定期自动付款。此外,第一次付款通常是微不足道的,后来的费用明显更高。

跟踪软件的威胁

在过去四年中,有关跟踪软件的情况每次都会发布。Stalkerware 为一个人提供了秘密监控他人私人生活的数字手段,并且经常被用来促进对亲密伴侣的心理和身体暴力。该软件是商业可用的,可以访问一系列个人数据,包括设备位置、浏览器历史记录、短信、社交媒体聊天、照片等。销售跟踪软件可能是合法的,但在未经他人同意的情况下对其进行监控就不合法了。跟踪软件的开发者受益于许多国家仍然存在的模糊法律框架。

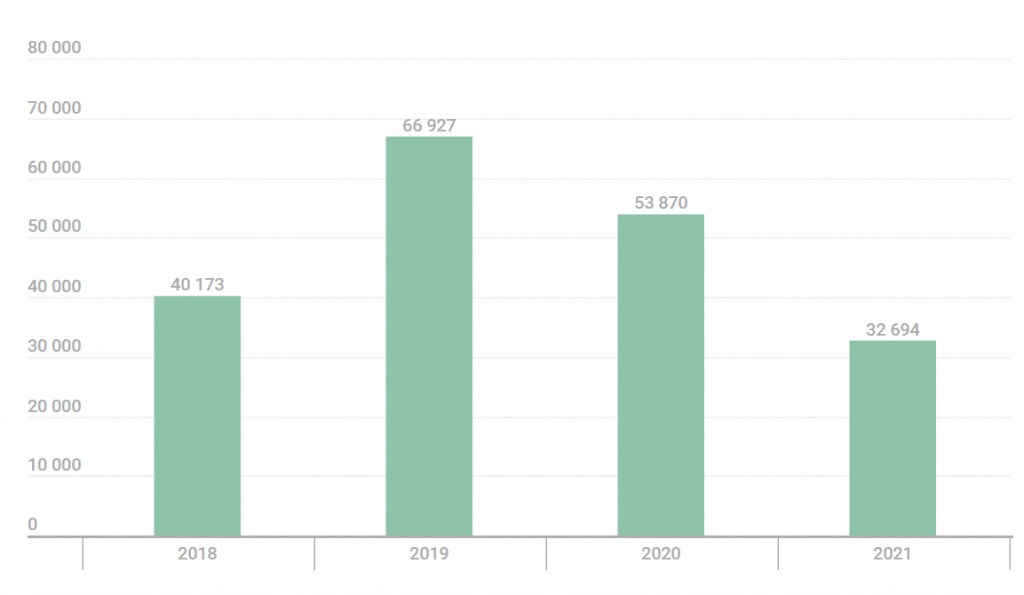

2021 年,约有 33000 人受到跟踪软件的影响。

这个数字比我们之前几年看到的要低。不要要注意的是,2020年和2021年的下降是在新冠疫情期间发生的。也就是说,在这种情况下,施暴者不需要数字工具来监控和控制伴侣的个人生活。同样重要的是要记住,移动应用程序只是滥用者用来跟踪某人的一种方法,其他方法包括跟踪设备,如 AirTags、笔记本电脑应用程序、网络摄像头、智能家居系统和健身追踪器。 KSN 仅跟踪移动应用程序的使用。最后,KSN 数据取自受卡巴斯基产品保护的移动设备,许多人不保护他们的移动设备。受这种威胁影响的总人数可能会高出 30 倍,即大约 100 万人!

与 2020 年一样,俄罗斯、巴西、美国和印度是受影响人数最多的四个国家。我们建议采取以下措施来降低你成为目标的风险:

在你的手机上使用唯一、复杂的密码,不要与任何人共享。

尽量不要让手机处于无人看管状态,如果必须,请将其锁定。

仅从官方商店下载应用程序。

使用值得信赖的安全软件保护你的移动设备,并确保它能够检测到跟踪软件。

还要记住,如果在手机上发现了跟踪软件,不是删除跟踪软件应用程序那么简单。

本文翻译自:https://securelist.com/it-threat-evolution-q2-2022/107099/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh