在网络安全硬件子市场中,防火墙是体量最大的单品,具有最广泛的应用场景。即便是今日在云化大潮下,防火墙依然占有体量第一的首要位置。防火墙历史较久,这些年几个重要的演进阶段,包括:包过滤防火墙、代理防火墙、状态监测防火墙、统一威胁管理(简称UTM)、下一代防火墙(简称NGFW)。时至今日,如果按照Palo Alto在2007年第一次推出NGFW来算,下一代防火墙迄今已经15年历史了。那么2022年了,下下一代防火墙是不是该来了?关于防火墙的未来走向,有不少文章讨论。不过大部分是就某个技术趋势讨论,没有讲清楚根因是为什么。安全产品,演进的本质上是以客户需求的变化为主线,这是一条稳定的脉络,决定了产品形态的演进路线。防火墙是部署在网络边界出口位置的,负责流量的检测和放行。这几十年来防火墙演进的主要线索,是随着用户边界流量的变化,而带来的防护要求的变化而演进的。30年前,网络应用有限,流量不大,用户较少,只有简单的如Email,BBS,文件服务器等。举个例子,那时候的防火墙就像农家小院的铁门,客人来敲门,主人就会去开门;客人走了,主人就送客关门,(过滤规则)简单且有效。所以,包过滤防火墙,原理就是对进出的每一个报文,按照提前设置好的双向规则(ACL)进行检测并放行即可。后来,互联网开始繁荣,网络应用的类型和数量大大增加,上网人数急剧增多,带宽也大大增加;与此同时,网络应用也变得日益复杂起来,往往有自身的交互逻辑和运行状态,如PC从内部网络访问外部网站,出流量需要进行ACL检测放行,而入流量的目的端口是随机的。在这种情况下如果采用人工静态配置“进和出”策略这样来放行每一个访问行为,是不可能做到的。所以,可行的办法是防火墙智能记住这条流量的出入端口,采用动态策略进行放行:只要首包ok,就建立状态表,记住这条流的来回端口,这样后续这条访问相关的持续的报文就不再逐包检测,而是根据状态表进行放行。一些防火墙技术如nat,alg,sip支持等都是在这个历史时期产生的。这就好比农家小院里的人口增加了,主人来来回的开门关门觉得很烦,这个时候在门口绑了一条狗,凡来过的客人,狗就认识了(有了状态),下次再来就根据记忆(状态表)默认放行,这让主人觉得“既方便也安全”,即“状态防火墙”。再后来,网络带宽再次革命,加上3G的落地催生了移动互联网,带来了新一轮的应用爆炸。有代表性的应用就是Web2.0,在这种环境下,以往的检测机制过于粗旷且不够准确:举例来说,一个80端口可以是访问一个网页,也可以是一个网盘,或者一个页游。因此,传统的基于五元组过滤的策略模式,根据端口和访问地址禁止掉所有的不同类型的应用,过于粗放,无法满足应用发展的实际情况了。所以在这个时候,PaloAlto这个公司,重新定义了防火墙,核心原理就是在五元组的基础上,增加了APP ID和User ID,通过深度识别用户和应用,并结合传统五元组,共同组成了新的过滤规则,能够更为精准的检测和识别流量内涵应用,从而满足应用爆炸带来的新的流量管控问题。此处,还是得再接着举个例子:农家小院人口爆炸,院子住不下了,所以大家都搬进了大型小区。狗的记性再好,也记不住这么多人(应用)了。张家的人,李家的人,王家的人,车库的车,小区对外营业的麻将馆,还有保洁、外卖、装修·····各色人等。所以,得设立专业的物业保安队伍,对人员进行深度识别(登记),各色人等按照安全规则放行,比如有门禁卡的业主,默认放行;没有门禁的,门岗登记并问询业主确认后放行,这就是新一代防火墙(NGFW)的核心工作原理。防火墙的每一次演进,都是随着流量的变化而变化。而流量变化的根因,是随着网络基础设施的演进而带来的应用爆炸。现实中“应用类型、网络架构、攻击方式、企业信息管理机制、算力基础设施”等多个因素会综合影响防火墙的形态,需要要把这些因素关联起来分析,它们一起决定了防火墙的形态、部署方式和核心功能。任何一个新一代次产品的产生,背后的核心推手是需求的变化。需求这个,即使短时间变化不大,经过日积月累,也会经历量变到质变的过程从而产生新一代产品。无数的产品生命周期,都是随着核心需求的变化而潮起潮落。2.1“部署环境的变化”

物理边界的变化。前10年,防火墙主要部署位置在物理网络的边界处,起到边界的“墙”的作用。彼时大部分部署环境是以物理网络环境为主,防火墙的形态绝大部分也是采用硬件形态为主。近年来,业务纷纷上云,从而产生了大量云防火墙需求。云内部署防火墙和传统模式有较大区别,主要影响因素在于网络的虚拟化,以及带来的东西向隔离需求。所以在云内使用防火墙,一个是形态必须是虚拟化的软件形态,另一方面需要适配云内新型网络结构,以及具备东西向隔离能力。

云原生的兴起。另一个环境变化是,因为云的兴起,相应的云原生应用也在加速发展,以及未来云网融合的趋势。云内应用,当属Saas类应用最为核心。云原生应用和传统应用相比,从应用模式和底层运行环境都有巨大差异,对这类防护需求,传统防火墙无法直接部署,且适配的要求会比云防火墙更多。云技术的深层意义,是代表了软件Saas化的革命方向,而容器是Saas编程未来的重要基础设施。因此可以大胆的预测,未来会有越来越多的应用跑在容器化的运行环境上,硬件,操作系统,云OS、传统网络等底层因素会进一步被屏蔽,一切的一切都是“overlay”的,这将是对防火墙重特大的变化诉求。物联网的兴起。另外一个变化,是随着5G 的加速落地,大量的“物”开始联网成为新的主流场景。5G自身的组网网络模型也有了很大的改变,相应防火墙的防护位置和部署模式也有所不同;另外随着应用分布到了网络的边缘,防火墙安全能力也需要随之而部署到边缘位置。工业网络的变化。随着智慧制造战略的深入,越来越多的工业设备会需要联网。企业网络的一次错误阻断,可能影响不大;而在工业网络这种误报可能会引发严重的生产事故。另外,工业网络的拓扑、工控设备的协议识别、工业网络稳定性要求等和传统墙都有所不同,这些都是需要防火墙进行重新设计的。泛化的“网关”的需求。从泛在的角度来看,防火墙将来未必只能部署在网络的边界,只要是有信息进出的,都有“网关”的需求。因此防护对象可以大大的扩大,如,交易数据流,审批数据流,API的访问,云内东西向流量等等,本质上都适用防火墙的“鉴别、检测、放行”的工作模式,业务防火墙会更为灵活的部署在任何需要的业务场景路径上,目前已经有一些厂商在研制专用的业务防火墙了,这是个值得关注的趋势。2.2 防护能力的变化

更精准的检测要求:随着IT的持续发展,信息安全已经深入到社会生活的方方面面。一些更棘手的攻击越来越难以防范,同时防护的要求也越来越高,如APT、0Day、变种木马、勒索病毒,需要更强大、智能的防护引擎,需要结合除了网络检测外,结合其他各种技术手段如终端检测软件、沙箱、云端情报、大数据分析等来进行综合防护。仅仅是网的数据检测,精准度和可溯源度是不够的,新一代的防火墙需要广泛结合沙箱技术、更强大的智能分析引擎,并且结合端点分析、云端情报等进行高级防护,相信未来这一块的核心竞争力在于安全检测能力的算法改进。加密流量的盛行:现在互联网上主流的门户网站,90%以上都是采用了加密访问机制。随着加密流量的比例越来越大,传统检测手段越来越难以检测。如果无法识别加密流量,防火墙的检测效果就约等于零。针对加密流量的行为特征,结合用户身份和平台API分析,以及更多的结合其他手段如端的辅助手段,对加密流量进行检测势在必行。零日攻击及攻击溯源:随着人类社会数字化进程的逐步深入,未来会有越来越多的重要的社会资产数字化,将来网络攻击不仅仅会带来财产的损失,更会影响到人民的生命甚至是国家的安危。另外,防火墙以往静态规则的检测模式,无法应对零日攻击的盛行,防火墙需要具备更智能的检测能力,并在攻击发生后,能够对攻击进行快速的溯源。远程接入的防护需求:新冠疫情以后,催生了大量企业生的远程安全办公需求。在这里,不仅仅是一个传统防火墙就能解决的问题。随着IT基础设施的不断云化,企业的应用往往分布在云端、内网、传统IDC等混合位置。员工远程在家办公,除了安全接入的需求,更需要基于身份、pC环境以及访问位置,进行持续动态评估和权限细粒度分配的需求。联动防护的需求:随着IT技术越来越深入企业和社会生活,对防护实时性的需求更为严苛。攻击手段日新月异,越来越难以通过一台设备单点能力就能够进行足够精准的防护。因此,防火墙需要更多联动或被集成到其他产品和平台,进行协同立体防护。2.3 安全管理的变化

部署规模越来越大:随着企业网络规模越来越大,相应的防火墙的部署量也越来越大,特别是一些大型行业。因此,对大量设备的统一管理和运营需求非常强烈。在一些规模较大的行业,比如电力、央企、学校,会有一次性几千台墙以上的部署规模,且部署分布的物理位置极广,有些边缘地区的部署维护成本极高,如果没有一个简单稳定智能的集中管理手段,没有快速部署上线和排查手段,是不可想象的。部署环境越来越复杂:同一个企业,业务有可能分布在不同的物理位置,比如铁路购票网站,门户可能部署在云端,票务数据库部署在内网,业务逻辑部署在私有云,相应的防火墙也需要根据业务分布部署在不同的地方,如公有云,私有云,传统IDC。在这个需求下,需要防火墙能同时部署在云端和传统IDC,满足“全场景”的部署需求。企业数据的分布化:未来企业数据中心的去中心化的趋势会越来越普遍。ERP、Office、SalesForce、企业出差管理软件等,普遍采用Saas化的云端应用;核心数据库、内部管理系统等,还是部署在本地;分支的接入,以及数据的虚拟化边界外延,都需要防火墙能做到动态、按需部署,对软件定义的虚拟化边界进行有效防护。实时处置的需求:随着数据资产的重要性日益增强,客户对攻击从发生和防护之间的时间窗口要求越来越高。传统人工查日志这种排查模式,无法满足实时性的要求,特别是对0Day攻击的防护要求。因此,需要有新的更加智能、自动化的闭环处置基础设施和工作方法来应对这个需求。可持续运营的需求:之前看Carta安全体系,映像最深刻的就是其中的那个天平,最能代表Carta的精髓。这个天平,意思是对风险和信任的研判过程是持续不断,反复多次进行的。换一个角度来看,这是对传统基于静态规则的防护模式的革命性改善,只有在运营过程中持续的对风险和信任进行持续评估,持续对客户防护域进行动态防护,才能应对新一代的零日攻击风险。体现在防火墙产品上,主要是需要对内部资产进行动态识别,对软件边界进行自适应识别,对流量进行精准识别,对访问进行持续的身份鉴别,对风险和攻击进行持续监测和评估,从而能够下发动态的“合适”的策略对用户网络进行防护。换成技术维度,高度总结归纳,防火墙的演进趋势如下:这三点可概括未来网络流量防护的需求,即下一代防火墙的技术主线:多态,指防火墙可以以任何形态出现在任何需要的场景里去,甚至是非传统网络场景;智能,指防火墙对内能够洞悉一切,对外可以结合云端大脑和情报增强防御能力,并具备自动化的运维手段;可持续运营,指防火墙能够和具体客户业务环境结合,落地有针对性的运营措施,持续改善用户的网络边界安全态势。

近期调研了主要防火墙厂家近期规划,也发现了诸多的一致:硬件防火墙、虚拟防火墙、云防火墙;Iot、云、数据保护、5G、SD-WAN、ZTN、SASE;高级威胁分析、机器学习、威胁分析、云端情报、智能策略调优、智能自动识别应用XDR、SOAR、panorama(可视化、情报)不论是混合云、传统边界,都是统一的防护和配置; 硬件防火墙、虚拟防火墙、云防火墙、LTE、SD-WAN、SASE、ZTN整体感觉和palo思路比较接近,但是整体理论化程度不如paloalto完善。国外的可运营,主要是提XDR,这是一个更大的检测响应框架,天然和安全运营结合在一起,相对更完善,也更复杂。硬件防火墙、虚拟防火墙、云防火墙;Iot、SD-WAN、SASE深度学习、智能融合、攻击链分析、云端情报、APDRO模型、安全能力丰富深信服的防火墙已经全面走向运营思路,并已经上线了运营中心,云端专家可以实时协助解决客户内网出现的攻击问题带有EDR,并且有专项文章“端网结合解决勒索病毒专项”

功能已经极大丰富,集成waf、vp-n、EDR、防篡改等各类安全能力,围绕用户--资产--威胁,整体防护,态势感知

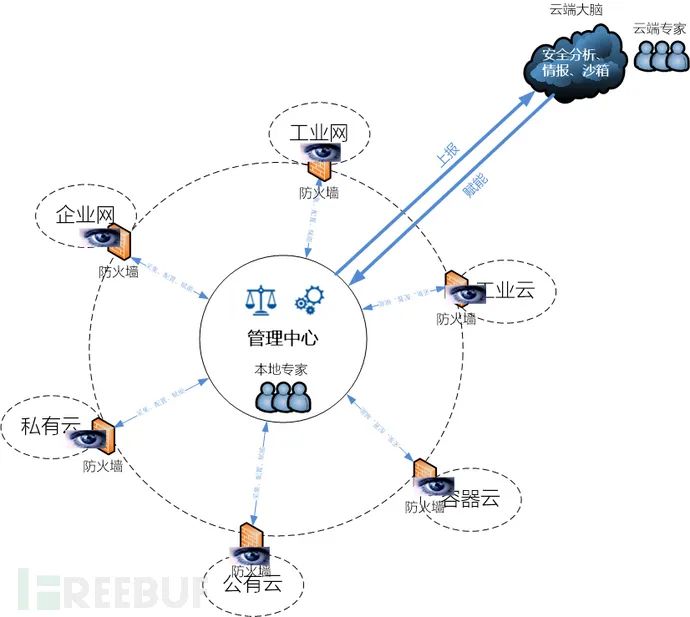

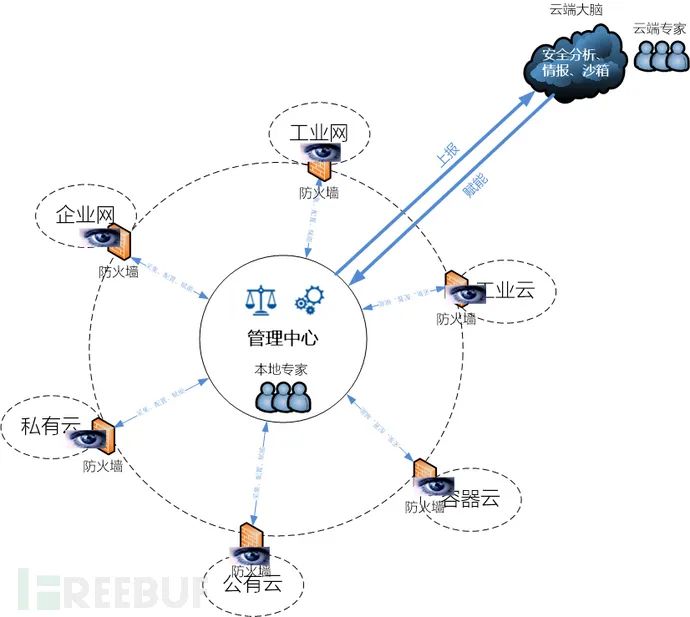

深信服的AF对智能提及比较少,更多提供的是防护能力、防护场景以及运营。未来走向是按照平台===设备===运营一体化的思路来做产品,解决方案比较接地气,功能比较贴渠道用户(简单易用有客服和社区)云端协同、应急响应策略推送、失陷分析、关联分析、高级威胁分析、数据驱动安全思路:从宣传材料能看出奇安信的NGFW整合了终端安全和大数据SOC的分析能力,名称也直接叫智慧防火墙如果画一幅图,未来下一代防火墙的技术架构可能是这样的:防火墙以物理和虚拟的形态,广泛部署于各种应用环境中,并统一被管理中心纳管。管理中心可视一张企业虚拟的边界网络拓扑,并云端大脑对接,可在本地安排安全专家进行运营支撑。当本地研判能力和情报能力的不足时,由云端补充;云端也可采集本地安全数据和事件,优化云端安全模型,并赋能更多的地端设备,以此往复循环,持续优化智能程度,如下:3.1 多态化

除了传统企业内网,防火墙未来会更多的出现在云端、物端,以及他们演化出的各种新场景,直至泛在到所有应用环境。十年后,可预测绝大部分防火墙的形态都会是软件化的,主要嵌入在云端、容器内以及业务系统中间。

固网边界、工业防火墙、虚拟化防火墙,这三个产品形态目前已初步成型,比如PaloAlto的NGFW Hardware、VM-Series,国内工业防火墙系列;云端的如Saas化的防火墙、容器防火墙正在蓬勃发展中,国外已有成型产品,国内目前落后也不多,如PaloAlto的CN-Series已经明确“Next-Generation Firewall (NGFW) built for Kubernetes® environments”,可基于Kubernetes的Node变化而随需部署;Forti的FortiGuard Security Services,能够基于安全池部署多元化的安全能力,为客户按需提供全套服务,等。另外,国外巨头已经明确的提出了“未来的安全在云端”的口号,在这里云端我认为主要指的就是各种公有云、私有云、工业云、容器云,代表了防火墙形态的发展大趋势。3.2 智能

AI这个词目前有点被用滥了,具体防火墙如何走向智能,需要从AI可落地性以及防火墙业务的现实角度来分析。从部署位置看,不论是虚拟化还是物理的,网络的边界是永远存在的。防火墙位于边界的位置,这个特殊的位置决定了它的使命:对内,它的作用是审计、管理;对外,它的主要作用是防护外来攻击;因此,按照边界位置的对内对外两个角度看,防火墙的智能体现在两方面:对外,可通过智能规则,以及云端智能的加持,提供更强大的防御能力

运维智能,具备自动化的智能管理能力,如升级、策略、状态、带宽的批量自动化管理,0部署开通,资产和用户的自动识别,等等;安全智能,基于机器学习的检测规则、加密流量识别、结合情报的黑白名单、沙箱检测机制、结合大数据的攻击链分析,等等;运营智能,在运营理论的加持下,通过采集防火墙事件到云端进行智能分析和决策,自动下发策略,完成安全防御闭环的机制。

3.3 可持续运营

运营是一个持续的一组活动,包含了运营理论、基础设施和关键动作的组合。防火墙在这里,就是具体的基础设施。要实现可持续运营,参考通常的安全治理场景,防火墙至少需要具备:资产自动识别能力、漏洞主动扫描能力、动态策略能力、网\端数据上报能力。防火墙部署伊始,就需要持续不但自动洞悉资产、用户和风险,并结合云端能力综合研判出安全态势,并可形成动态规则对安全问题进行抑制。从安全产品大融合的发展趋势来看,其实不仅仅是防火墙,从现在起,未来再无一个独立的安全产品,所有的安全产品都将融入云化、智能、运营化的大安全趋势中去构建体系。从这个角度看,未来再无防火墙。

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651189122&idx=1&sn=02d52f26772dbb04ff66577105204056&chksm=bd1e7d098a69f41f53a6a2c1cc8e54e27133b2f9f016f506c4f581493b05d905921cdd203171#rd

如有侵权请联系:admin#unsafe.sh