1.概述

近期,畅捷通T+软件的0day漏洞,被“魔笛”黑客组织利用进行勒索攻击活动,引起较大社会影响。安天积极跟进支持主管部门工作,在事件、样本分析和漏洞机理复现等工作提供技术支撑,并呈报相关产品漏洞。与此同时,协助客户排查软件资产,第一时间自测AVL SDK反病毒引擎、智甲云主机防护、智甲端点防护、青竹WAF等产品对威胁防护的有效性,快速进行规则部署和能力升级等工作,协助客户防患于未然。

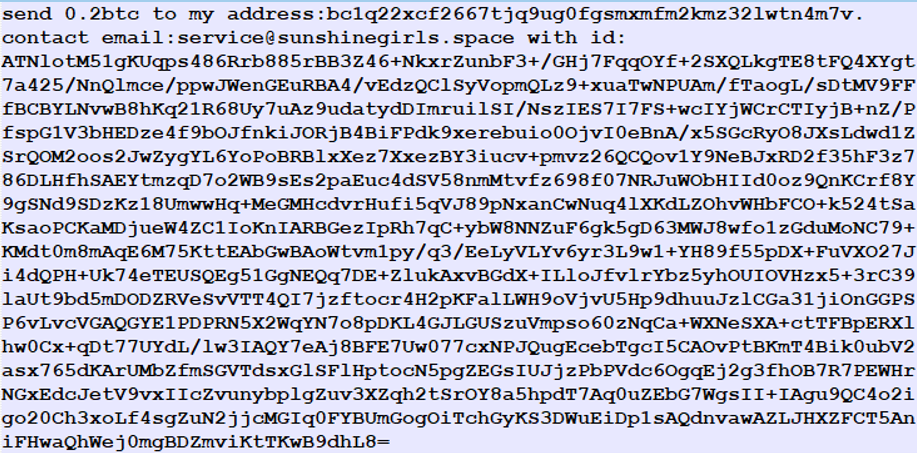

根据加密文件后缀、赎金金额、勒索信等关联信息,推测攻击者使用的勒索软件属于Tellyouthepass勒索软件家族。该勒索软件采用“AES+RSA”加密算法,在被加密文件原文件后追加“.locked”的后缀,在桌面和所有含有被加密文件的路径下创建名为“READ_ME.html”的勒索信,向受害者索要0.2 BTC的赎金。

安天CERT使用安天威胁情报综合分析平台对该事件的IoC进行分析,发现了该组织的历史活动以及本次活动使用的更多IoC。结合该组织的攻击手法、攻击技术、工具信息和攻击目的,推测该组织为来自国内的黑产组织。在历史活动中,该组织以挖矿攻击为主,以谋取金钱为攻击目的,主要使用Gh0st远控对目标进行控制,并善于使用各类黑客工具,安天将该组织命名为“魔笛”。由于网上关联信息追溯显示,由于此前出现过攻击者售卖国内部分企业SaaS服务攻击入口等信息。因此在本次攻击活动,可能存在上下游协作关系,不排除“魔笛”黑客组织可能从其他攻击者或攻击组织获知/购买了畅捷通T+的漏洞和利用方式,以及存在漏洞的主机清单等信息,并依此投放勒索程序进行攻击。

经验证,安天智甲终端防御系统(EPP)的勒索软件防护模块,在不进行升级的情况下,依然可以有效阻止攻击者所投放的Tellyouthepass勒索软件的加密行为;安天智甲云主机安全系统(CWPP)能够从资产和漏洞两个维度进行威胁检测,可以有效加固服务器、云主机及容器,提升SaaS化软件的威胁感知能力,用户可升级到最新的规则库版本检测防范对应威胁;安天青竹应用防火墙(WAF)对任意文件上传漏洞和恶意shellcode的加载有一定广谱拦截能力,用户可升级到最新的规则库版本,即使在畅捷通软件没有升级到最新补丁的情况下,通过在服务器前端部署安天青竹防火墙也可以实现对相关漏洞利用的拦截。

攻击者利用任意文件上传漏洞,上传后门到畅捷通Web服务后端特定路径。当后门接收到“/Load.aspx”路径的HTTP请求时,使用AES算法解密请求内容中的远程代码并加载执行,实现在未经授权的情况下远程访问畅捷通T+的Web服务端口,实现加密勒索的攻击目的。根据加密文件后缀、赎金金额、勒索信等关联信息,推测攻击者使用的勒索软件属于Tellyouthepass勒索软件家族。该勒索软件采用“AES+RSA”加密算法,在被加密文件原文件后追加“.locked”的后缀,在桌面和所有含有被加密文件的路径下创建名为“READ_ME.html”的勒索信,向受害者索要0.2 BTC的赎金。

2.事件对应的ATT&CK映射图谱

安天CERT梳理得到本次攻击事件对应的ATT&CK映射图谱,如下图所示:

图 2‑1技术特点对应ATT&CK的映射

本次事件中攻击者使用的技术点如下表所示:

表 2‑1 ATT&CK技术行为描述表

ATT&CK阶段/类别 | 具体行为 | 注释 |

资源开发 | 获取基础设施 | 获取C2服务器 |

环境整备 | 搭建C2环境 | |

初始访问 | 利用外部远程服务 | 利用公开Web服务 |

执行 | 利用主机软件漏洞执行 | 利用漏洞执行 |

提权 | 利用漏洞提权 | 利用漏洞提权 |

防御规避 | 反混淆/解码文件或信息 | 解密载荷 |

隐藏行为 | 后台执行 | |

混淆文件或信息 | 加密载荷 | |

发现 | 发现文件和目录 | 发现待加密文件 |

影响 | 造成恶劣影响的数据加密 | 对数据进行加密 |

3.漏洞机理分析

畅捷通T+是一款基于互联网的企业管理软件,协助企业提升办公效率。通过对攻击链路进行复盘,确认攻击者利用了畅捷通T+存在的任意文件上传漏洞。该漏洞允许未经身份认证的远程攻击者通过构造特定请求,可上传恶意文件(如WebShell)至目标系统,从而执行任意代码。漏洞影响范围为畅捷通T+ <= v17.0。

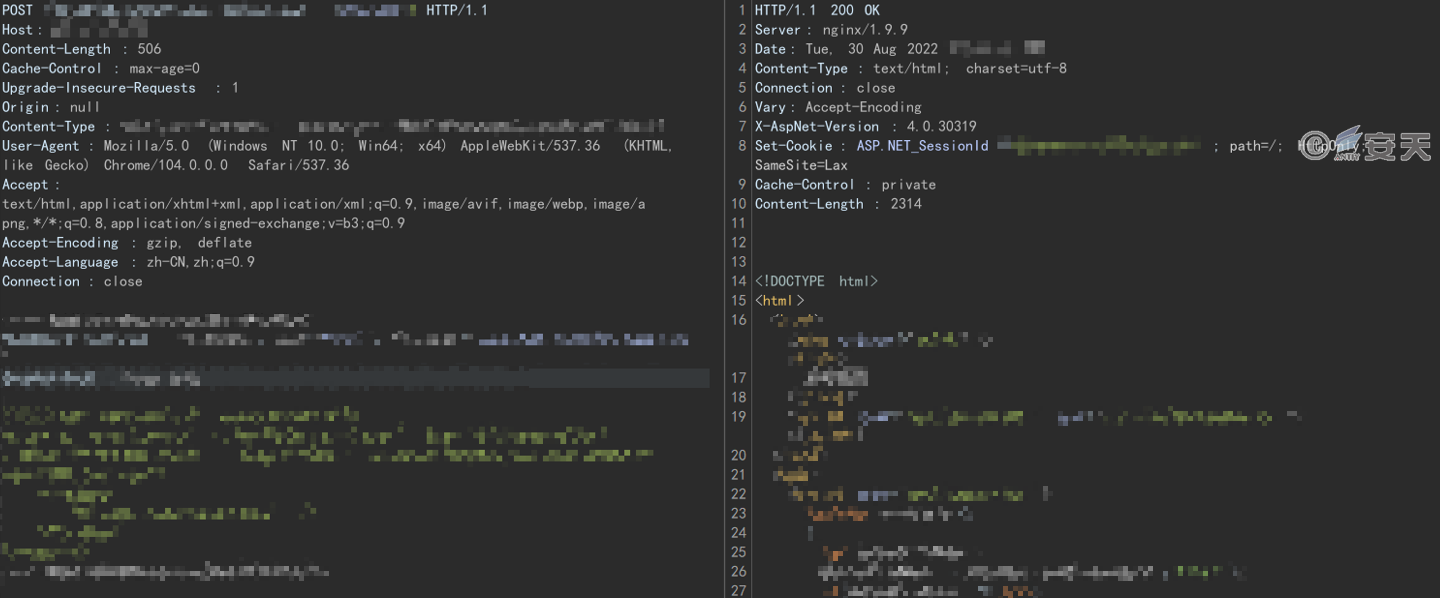

造成漏洞的原因是Upload.aspx文件对用户上传的内容验证不足,攻击者可借此直接绕过权限认证,从而实现任意文件上传。安天CERT已对漏洞进行复现,具体利用细节暂不公开。

图 3‑1 漏洞复现

表 4‑1二进制可执行文件

病毒名称 | Trojan[Backdoor]/Win32.loader |

原始文件名 | App_Web_load.aspx.cdcab7d2.dll |

MD5 | 45625D6092A287284CD71AF690C5C393 |

处理器架构 | Intel 386 or later, and compatibles |

文件大小 | 5.50 KB (5632字节) |

文件格式 | BinExecute/Microsoft.EXE[:X86] |

时间戳 | 2022-08-27 14:51:15 UTC |

数字签名 | 无 |

加壳类型 | 无 |

编译语言 | ASP.NET |

VT首次上传时间 | 2022-08-29 13:23:16 UTC |

VT检测结果 | 13/68 |

4.2 详细分析

监听HTTP请求路径“/Load.aspx”,将对应请求交由Load.aspx模块处理。

图 4‑1加载Load.aspx模块

对应的xml配置文件中,将自身文件配置为了Load.aspx虚拟路径,用于处理上述请求。

图 4‑2配置文件

处理函数会使用AES算法解密载荷并加载,创建其中类名为“U”的类的实例,执行请求中的代码。

图 4‑3解密载荷并加载执行

5.关联分析

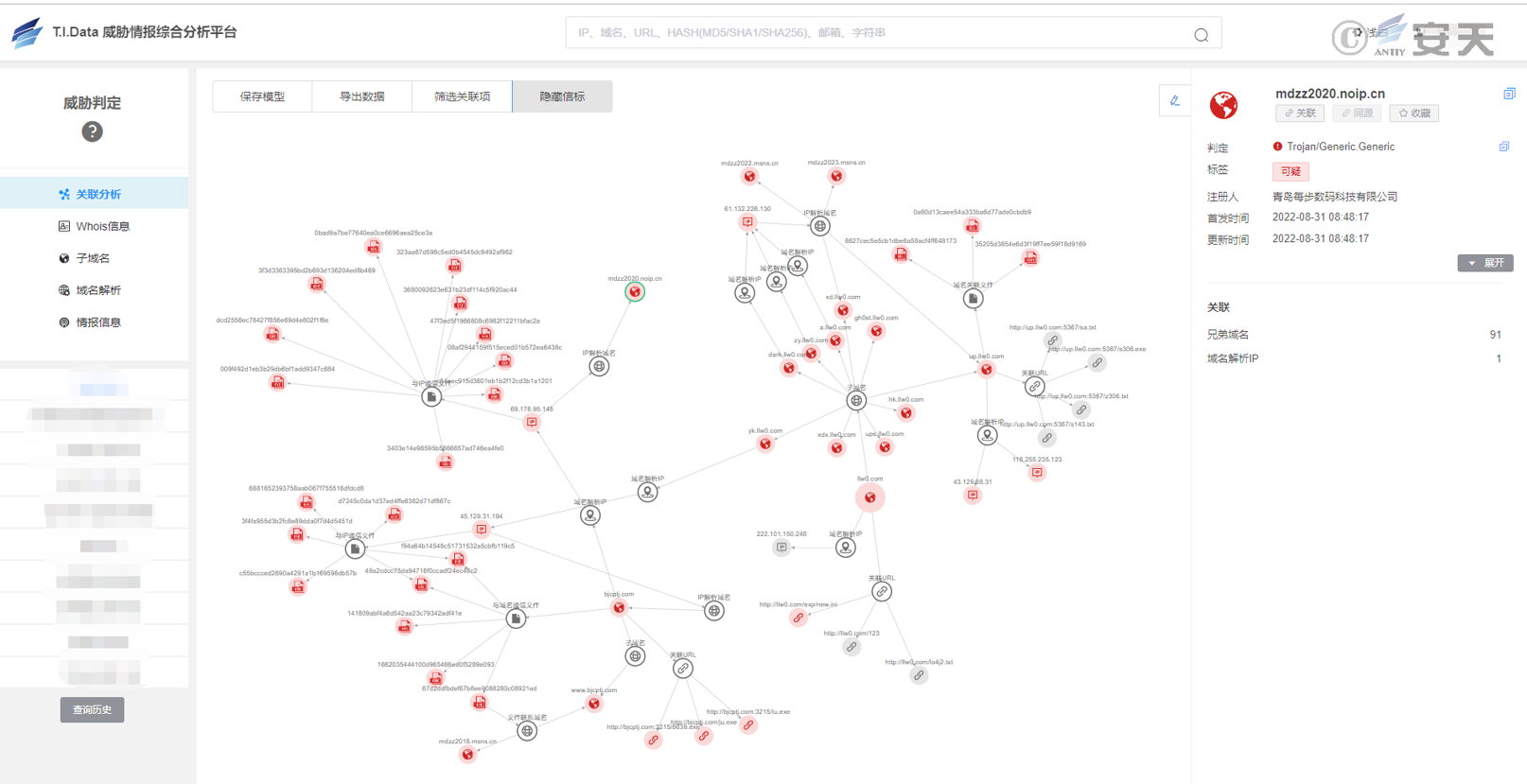

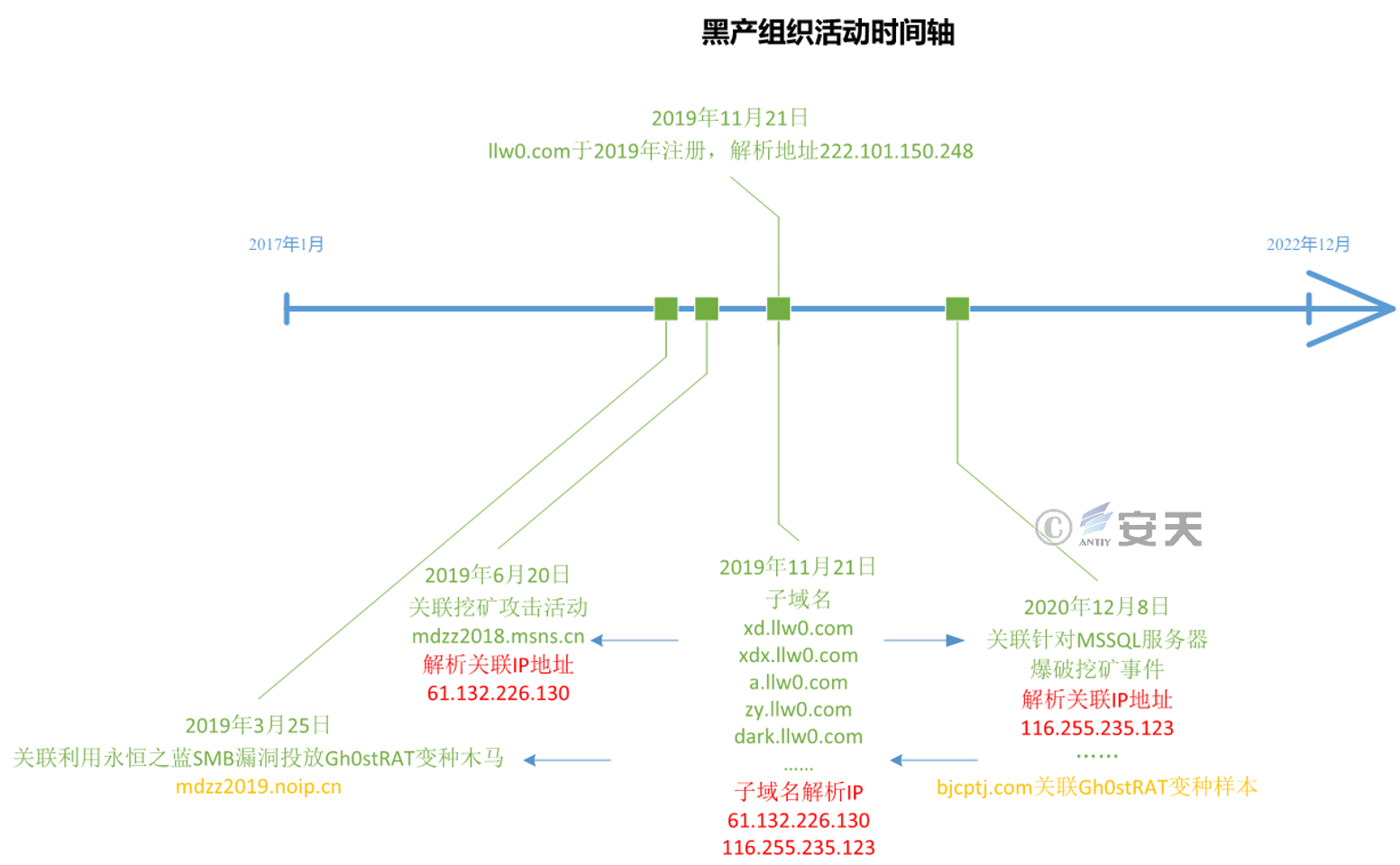

根据友商跟踪入侵日志披露的攻击域名llw0.com[3],安天基于TID威胁情报综合分析平台对该事件的IoC进行分析,发现了该组织的历史活动以及本次活动使用的更多IoC。结合“魔笛”组织的攻击手法、攻击技术、工具信息和攻击目的,推测该组织为来自国内的黑产组织。通过目前关联到的最早的C2分析,该组织可能最早于2017年就开始相关活动。在历史活动中,该组织以挖矿攻击为主,以谋取金钱为攻击目的,主要使用Gh0st远控对目标进行控制,并善于使用各类黑客工具。在本次攻击活动中,“魔笛”组织可能从某处获知了某国产财务软件的漏洞后,利用既往经验和资源继续发动攻击投放勒索程序以谋取钱财。

图 5‑1TID威胁情报综合分析平台

基于关联分析梳理该组织历史攻击活动时间轴如下:

图 5‑2 该组织历史攻击活动时间轴

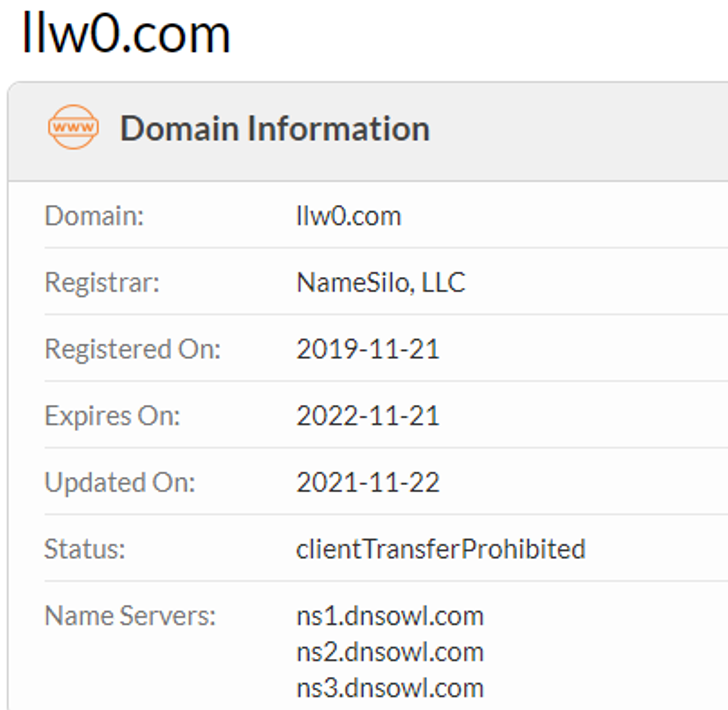

5.1 本次勒索事件域名llw0.com

用来进行样本传播的域名llw0.com于2019年注册,当前的解析地址为222.101.150.248,从域名解析情况分析此IP是一个虚拟主机。

图 5‑3 llw0.com域名注册信息

该域名下挂载大量恶意文件,主要包括Gh0st远控木马、挖矿木马、勒索软件和提权工具。根据文件名显示,该组织可能曾利用log4j的漏洞进行攻击。

图 5‑4llw0.com域名关联信息

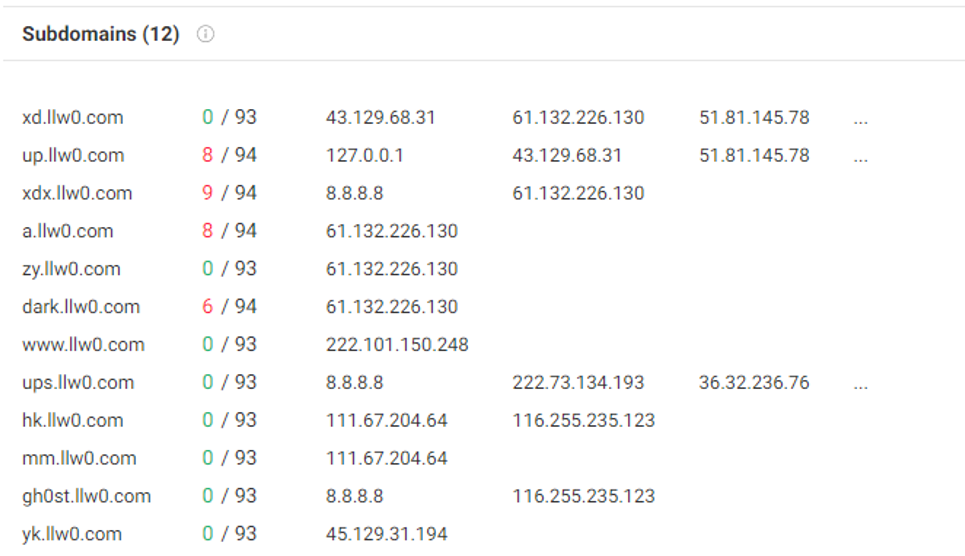

该域名拥有大量子域名,其中域名xd.llw0.com和up.llw0.com曾解析到两个IP43.129.68.31,51.81.145.78,两台服务器下直接挂有漏洞利用载荷(CVE-2017-0213)以供下载。

图 5‑5 llw0.com子域名信息

5.2 关联2019年的挖矿攻击活动

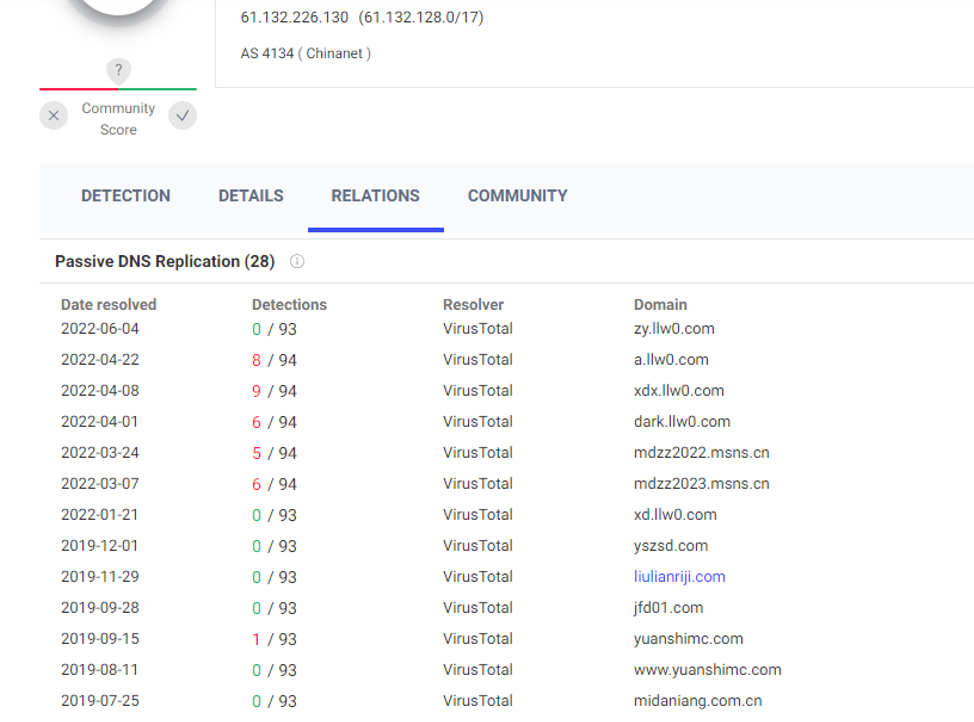

多个llw0.com的子域名历史曾解析到61.132.226.130,该服务器为攻击者所有。而mdzz2022.msns.cn、mdzz2023.msns.cn也曾解析到该IP,并且多个Gh0st远控木马与两个域名进行通信,因此mdzz的两个域名极大概率也属于该组织。

图 5‑6 61.132.226.130关联信息

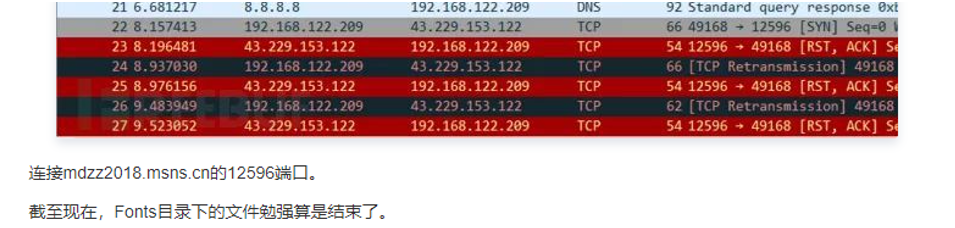

除此之外,在对这两个mdzz子域名分析时,发现其兄弟域名mdzz2018.msns.cn出现在相关报告中,报告中披露的攻击事件同样为挖矿事件,该域名相关的恶意代码也是大量挖矿木马和Gh0st远控,因此该以上mdzz相关域名很可能也是该组织的C2资产。

图 5‑7 公开报告提及mdzz2018.msns.cn域名与挖矿攻击相关

5.3 关联2019年利用永恒之蓝SMB漏洞投放Gh0stRAT变种木马

up.llw0.com子域名在2020年7月曾解析至61.183.237.30,而mdzz2020.noip.cn同年8月也解析到61.183.237.30。mdzz2020.noip.cn相关的文件同样多数为远控木马,结合上节mdzz域名命名特点,mdzz2020.noip.cn很可能同为攻击组织资产。

图 5‑8 61.183.237.30IP解析域名

同样对mdzz2020.noip.cn域名分析,我们发现其存在兄弟域名mdzz2019.noip.cn,该域名曾被国外安全机构在2019年的分析报告中披露,该域名是变种Gh0st远控的C2地址。

图 5‑9 mdzz2019.noip.cn被披露是变种Gh0st远控的C2

5.4 关联2020年MSSQL服务器爆破挖矿事件

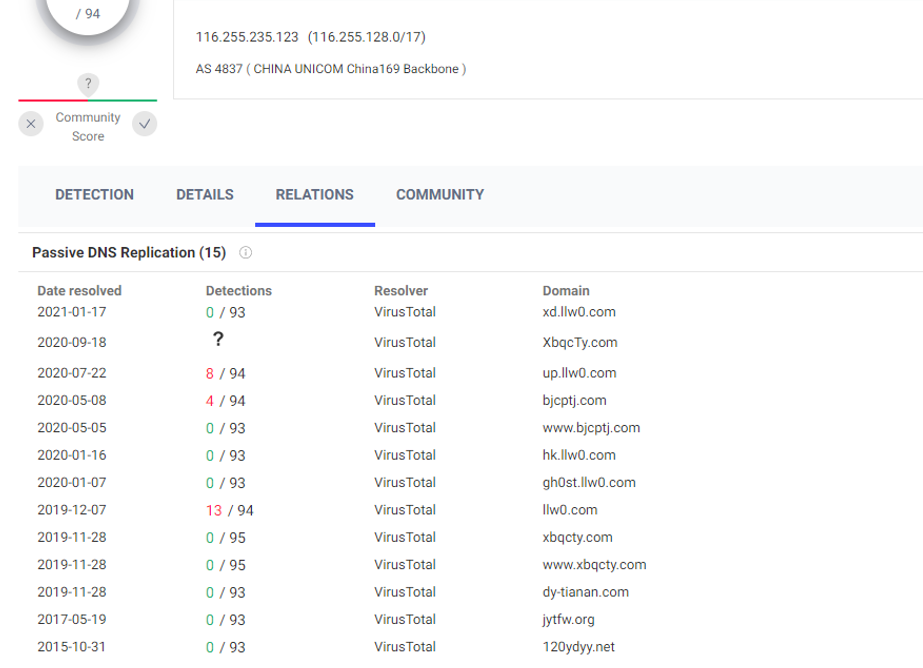

多个llw0.com子域名还曾解析到116.255.235.123,且存在大量相关恶意代码与该IP通信,该地址为攻击者所有。

图 5‑10 116.255.235.123 IP关联信息

图 5‑11 与116.255.235.123 IP通信的恶意代码

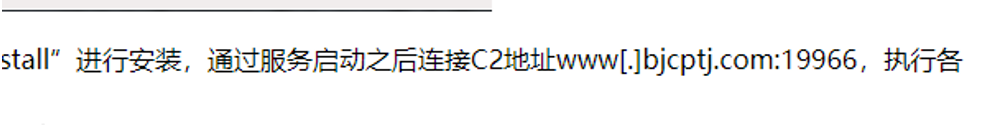

该IP在2020年解析域名bjcptj.com,域名为2021年注册。在域名上挂载,与该域名通信的相关恶意文件很多,多为后门和提权工具。

图 5‑12 bjcptj.com域名注册信息

该域名在2020年曾被国内安全团队披露,是针对MS SQL服务器进行爆破投放的挖矿木马的C2。

图 5‑13 公开报告披露该域名与挖矿事件相关

6.勒索软件概览

表 6‑1勒索软件概览

出现时间 | 2019年 |

加密算法 | AES+RSA |

加密系统 | Windows、Linux |

加密文件命名方式 | 原文件名+.locked |

联系方式 | 通过勒索信中的邮箱与攻击者进行联系([email protected]) |

加密文件类型 | 加密指定格式的文件(特定格式包括*.docx、*.doc、*.docm、*.pdf、*.xlsx等) |

勒索币种与金额 | 0.2 BTC(目前约合27,439元人民币) |

是否有针对性 | 是 |

能否解密 | 否 |

是否内网传播 | 否 |

勒索信界面 |

|

通过查询攻击者在勒索信中留下的比特币地址,目前可能已有受害企业向黑客支付赎金。

图 6‑1 已有受害企业支付0.2btc的赎金

7.相应措施与防护建议

7.1 受影响设备

应先将受影响主机断网,避免影响扩大;

如本地数据文件未备份,建议联系技术人员查找是否存在备份文件;

如使用自有云服务器,可通过管理后台先将受影响设备进行镜像备份,再联系技术人员查找是否存在备份文件;

检查SQL数据库文件是否被加密,如没有被加密,请尽快备份;

查看“Chanjet\TPlusStd\DBServer\data” 目录下zip格式的备份文件和mdf数据库文件是否被加密,如未被加密,可重新部署建账,恢复备份或数据库文件;

如zip备份及数据库文件均被加密,可查找是否存在其他备份文件;

部分被加密文件大小为1K,这种情况可能存在未加密成功,此时可检查是否存在原始文件。

7.2 未受影响设备

检查当前设备是否开启自动备份功能,如已开启,将备份文件通过移动介质、NAS、网盘等多种方式进行转储;

官方已更新补丁,请及时安装官方漏洞补丁,下载链接如下。

https://www.chanjetvip.com/product/goods

图 7‑1 畅捷通T+官方漏洞补丁

8.产品防护

8.1安天智甲终端防御系统

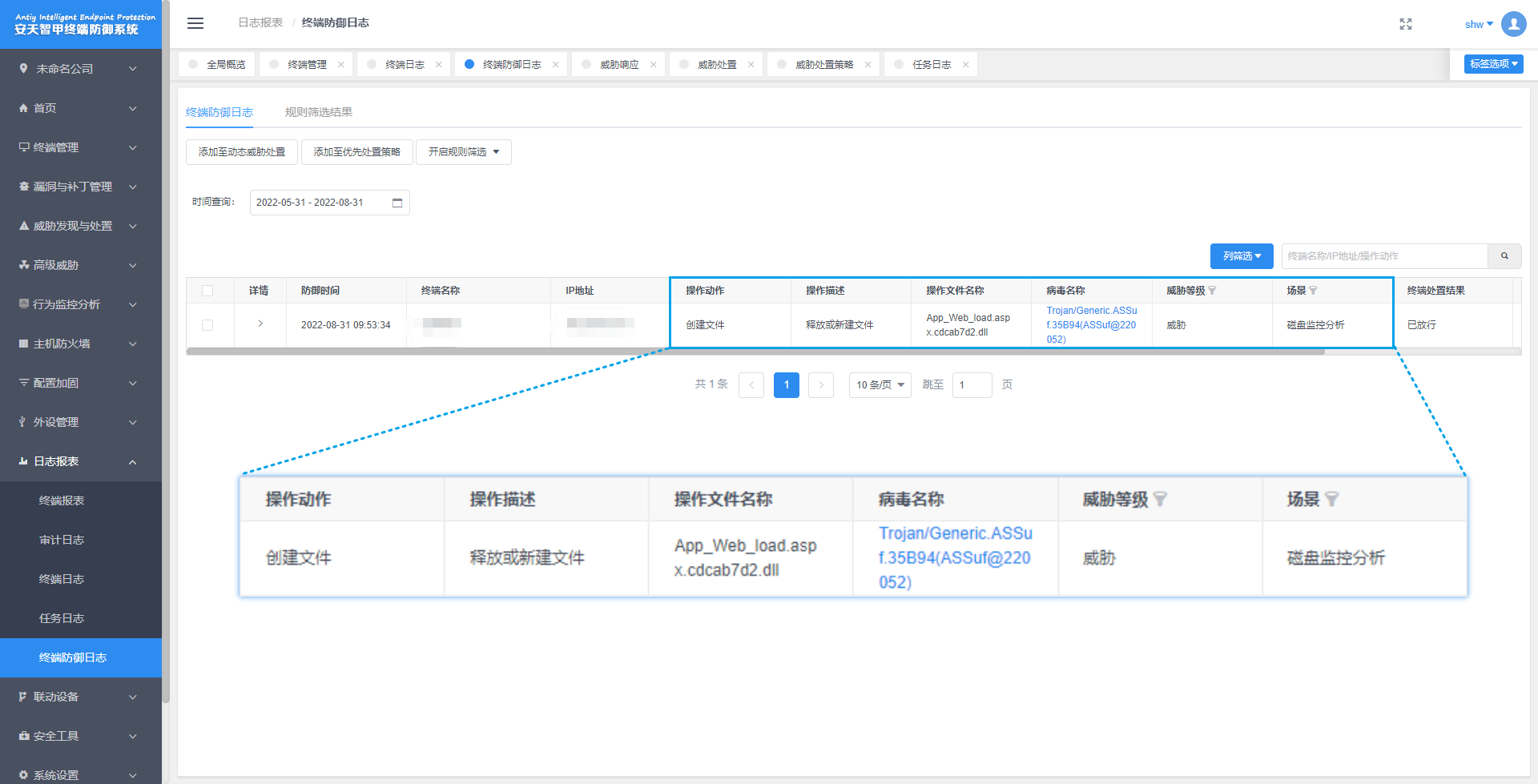

安天智甲终端防御系统为管理人员提供统一管理内网Windows、Linux和国产化终端,可对威胁安全事件的详细信息进行展示,包含资产信息、文件信息、行为事件信息、处置结果等。安全运维人员使用管理中心可实现对勒索软件相关安全事件的集中查看、分析和处置,无需终端操作,极大提高此类事件的响应速度,并持续提升安全运维工作效率。

图 8‑1 安天智甲终端防御系统-扫描日志

图 8‑2 安天智甲终端防御系统-终端日志

图 8‑3 安天智甲终端防御系统-文件释放防御日志

8.2 安天智甲云主机安全系统

安天智甲云主机安全系统可通过资产清点功能扫描出该软件应用信息(软件名称、版本信息、主机视图)和漏洞检测功能检测出此次0day漏洞相关信息(风险等级、漏洞名称、漏洞类型、风险特征等)。

安天智甲云主机安全系统web界面-资产中心-Windows主机-全部软件应用-资产视图,可查看到畅捷通T+(Chanjet+)软件相关信息。

图 8‑4 资产清点

安天智甲云主机安全系统web界面-风险发现-漏洞检测-风险视图,可查看此次0day漏洞相关信息。

图 8‑5漏洞检测

8.3 安天青竹WAF

安天下一代Web应用防护系统以积极防御为安全理念,克服传统 WAF被动防护所存在的先天不足,从用户自身安全出发,通过对用户网站的关键业务和数据进行动态变换和封装,对客户端运行环境进行安全增强和加固,不仅能有效防护此漏洞利用攻击,更结合实时的人机识别技术,有效应对当前互联网日趋严重的机器人和上层业务相关的安全威胁。

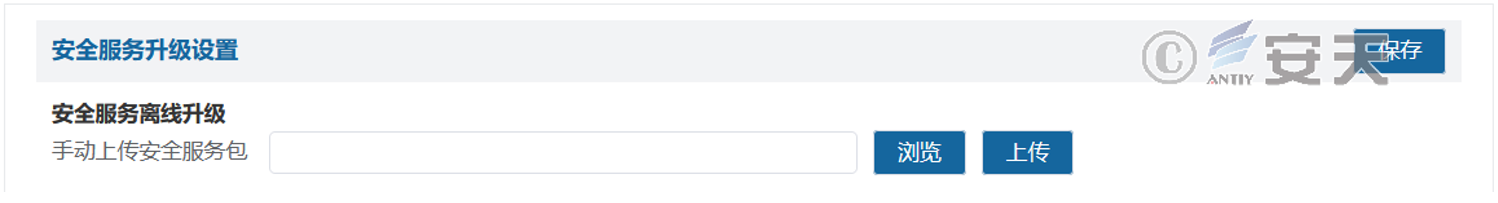

特征数据库支持在线实时升级和离线手动升级。通过在线实时升级功能,用户的特征数据库能得到及时的更新。

对于存在网络访问限制的用户,可以通过手动升级的方式对WAF特征数据库进行升级。对于高危漏洞,青竹WAF团队会及时向用户发送告警通知,用户可以自行下载升级包进行手动升级。

图 8‑6 手动上传升级包

如果无法升级特征库,可以使用WAF的文件上传功能来拦截攻击。

WAF的文件上传功能可以对上传的文件类型、大小、WebShell特征做检查,在该攻击阶段中,用户的上传环境基本只用于上传图片,所以可以通过设置上传文件类型白名单拦截攻击。

图 8‑7 设置上传文件类型白名单

URL:/tplus/SM/SetupAccount/Upload.aspx

类型检查方式:白名单

文件类型:图片文件

8.3.3 URL访问控制

如果由于未升级特征库或者未有效设置文件上传策略导致可能已经被植入恶意文件,可以通过拦截shellcode的上传路径来缓解威胁。

图 8‑8 拦截shellcode的上传路径

9.IoCs

45625D6092A287284CD71AF690C5C393 |

966A5A6B8054827E1462AA91AD2F2F7C |

bc1q22xcf2667tjq9ug0fgsmxmfm2kmz32lwtn4m7v |

xd.llw0.com |

up.llw0.com |

xdx.llw0.com |

a.llw0.com |

zy.llw0.com |

dark.llw0.com |

mm.llw0.com |

hk.llw0.com |

yk.llw0.com |

ups.llw0.com |

gh0st.llw0.com |

mdzz2018.msns.cn |

mdzz2019.msns.cn |

mdzz2020.msns.cn |

mdzz2021.msns.cn |

mdzz2022.msns.cn |

mdzz2023.msns.cn |

mdzz2019.noip.cn |

mdzz2020.noip.cn |

bjcptj.com |

43.129.68.31 |

51.81.145.78 |

116.255.235.123 |

[1] 关于畅捷通T+软件严重安全漏洞造成勒索攻击隐患的网络安全风险提示

https://mp.weixin.qq.com/s/Y4sd7vwOGhQe0S3XM5wgWw

[2] 安天智甲有效防护 Tellyouthepass 勒索软件

https://www.antiy.cn/research/notice&report/frontier_tech/2020243.html

https://mp.weixin.qq.com/s/Fw3IRSUbf1gS5EruR5Gjxw

[4] 记一次应急中发现的诡异事件

https://cloud.tencent.com/developer/article/1449219

[5] 警惕BasedMiner挖矿木马爆破SQL弱口令入侵挖矿

https://s.tencent.com/research/report/1052.html

[6] The odd case of a Gh0stRAT variant

https://cybersecurity.att.com/blogs/labs-research/the-odd-case-of-a-gh0strat-variant

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh