0x00 背景

在打某个单机音游时手残打不过一关

不能透露包名

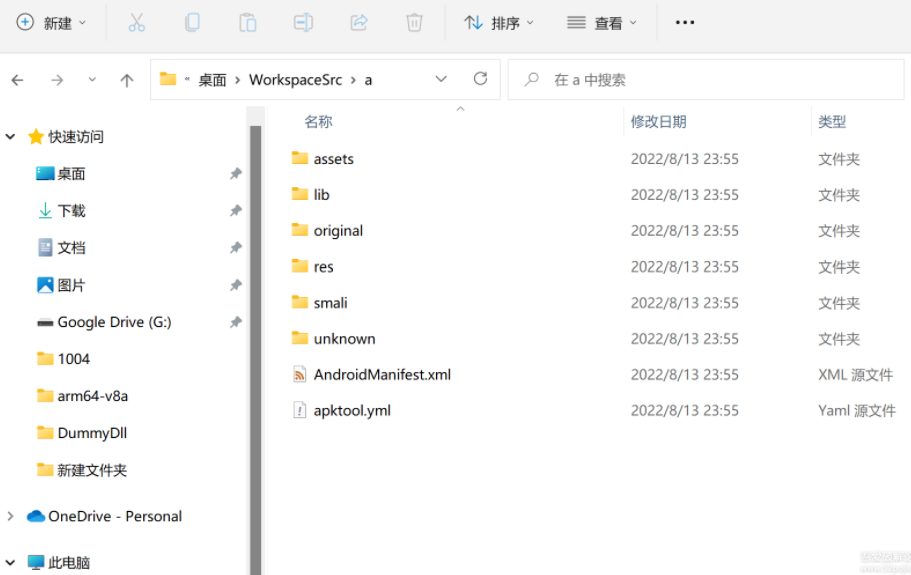

0x01 解包

Unity脚本后处理的两种方式 Mono / IL2CPP,将C#脚本转为中间语言il,所以关键的脚本都在其中。

使用 APKTOOL 解包之后,在 lib/arm64-v8a 下发现了 libil2cpp.so,说明这个用了 il2cpp。

用 IDA 打开之后无从下手,按照 il2cpp 的方式,需要先找到元数据 Metadata。

打开 assets\bin\Data\Managed\Metadata 目录,但是惊讶地发现只有一个 game.dat,而且不是 global-metadata.dat。为了方便,决定直接从内存里找。global-metadata_dump 就是从内存中 DUMP metadata 的工具,原理是识别 Metadata 特殊的文件头,效果十分好。

安装 Frida 和安卓虚拟机,连接好之后使用 global-metadata_dump,得到正确的 global-metadata.dat,再使用 il2cppDumper 成功恢复 Assembly-CSharp.dll 等。

0x02 逆向

使用 il2cppdumper 自带的功能将 dump 出的信息用py脚本导入 IDA 中。

初心是想研究一下存档文件,文件看上去是这样子的:

编码显然是 Base64,但是解码后乱七八糟,说明有什么特殊的编码/加密方法。

是用 UnityEngine::PlayerPrefs 生成的,于是来到这个函数,使用 jump to xref

看上去应该和 SaveManagement 有关系,

改好之后发现加密在这个 Encrypt 函数:

现在使用 DnSpy 导入 DLL:

反复研究之后,发现这是先都转化成 UTF-16,然后使用 C# 自带的 DESCryptoServiceProvider 加密,然后再转成 Base64 的。经过查阅资料,默认方式为 CBC,PAD 是 PAD_PKCS5。

问题就在于找到这个密码了。根据以上规则,C# 默认方式一定需要恰好4个英文字符。

刚好是四个大写字母。

0x03 验证

经过这一遭,我写了一个丑陋的 Python 代码。

复制代码 隐藏代码import pyDes, base64

DES_SECRET_KEY = "????".encode("utf_16_le")def Dec(base64_str): base64_str = base64_str.replace("%2B", "+")

base64_str = base64_str.replace("%2F", "/")

base64_str = base64_str.replace("%3D", "=")

des_obj = pyDes.des(DES_SECRET_KEY, pyDes.CBC, DES_SECRET_KEY, padmode=pyDes.PAD_PKCS5)

s = des_obj.decrypt(base64.b64decode(base64_str))

return s.decode("utf-16")def Enc(s): s = s.encode('utf_16_le')

des_obj = pyDes.des(DES_SECRET_KEY, pyDes.CBC, DES_SECRET_KEY, padmode=pyDes.PAD_PKCS5)

base64_str = base64.b64encode(des_obj.encrypt(s))

base64_str = base64_str.decode()

base64_str = base64_str.replace("+","%2B")

base64_str = base64_str.replace("/","%2F")

base64_str = base64_str.replace("=","%3D")

return base64_strraw = input()print(Dec(raw))

果然成功了。

不过改完之后立马就索然无味了。

0x04 Patch

我还有些想法,想放宽游戏中的判定时间:

ARM 的架构使得 IDA 不支持直接修改汇编指令。所以要自己计算 HEX,用这个 网站 改了数据。

具体来说,如果像我一样不熟悉,网站不能自动识别部分格式的命令,可以导入 HEX 转出来汇编再编辑。

重新打包签名安装之后:果然奏效了。

原文来自「吾爱破解论坛」|侵删

如有侵权请联系:admin#unsafe.sh