前言

本文对地级市HVV中SQL注入导致连锁反应的两个案例进行分享

案例一

某公司SQL注入到进入后台

挖掘过程

资产里找到了一个汽车检测公司的报告查询系统。

看到了参数key,直接sqlmap一把梭,SQL注入,呵呵😂

当天基本拿下这个站数据库的所有数据了,就直接提交了,尝试上传shell发现物理路径找不到,且MSSQL我也传不了马,后台也没有找到,就放弃找其他点了。

最后一天的时候,没有其他思路就想着再看看这个站,又想起来数据库名字好像jz_开头。

极致CMS!!!!!

拼接后成功访问!

然后在之前SQL注入的库里面找后台用户名密码,找了几个特征表里都没有,就想直接--dump,锁屏让sqlmap跑,大概吃完饭回来,自动停在了一个地方,而这个地方刚好是一个邮箱+密码。难道它知道我想要什么?

输入账户密码,登录成功!

后续对极致cms的测试不再继续

案例二

某大数据公司漏洞真多

挖掘过程

开局一个登录框,弱口令admin/123456,我差点没笑死,竟然登进去了,不过进不去也不会出现在文章里。

通过上传发现接口太严了,没办法,换思路。

ThinkPHP,搞起来

先是队友发现了日志泄露

日志泄露:https://blog.csdn.net/weixin_40412037/article/details/113885372

日志泄露不要紧,你这SQL语句摆这里,那就得SQL注入了啊

开始懒得没抓包,直接sqlmap用--forms,发现不可以。

抓包发现登录认证靠这个接口,当登录成功后为1,失败为0。

直接sqlmap跑包吧,寻思啥呢

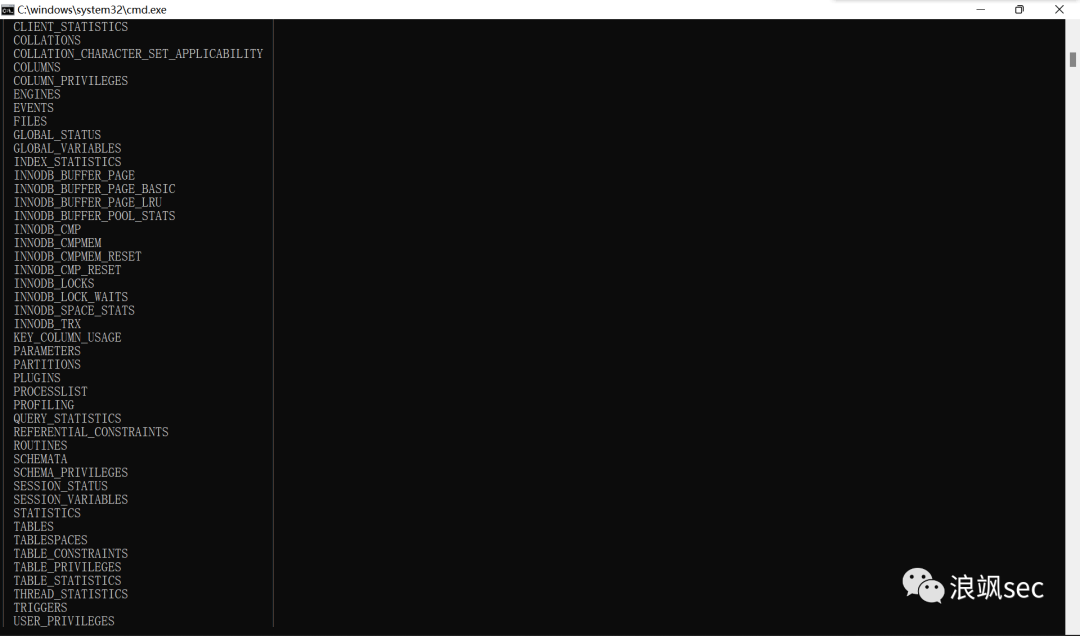

成功跑出来

-sql-shell可以且为DBA权限,但无法上传shell,因为当时分已经够了并且自己太懒,就没继续挖。

ThinkPHP应该还有好多可以拿分的点。

总结

本文分享了两个案例:一个是前台SQL注入拿到后台,一个是弱口令到框架的日志泄露再回到后台登陆发现SQL注入。思路较为常规,希望对初学者有帮助,重点还是要在信息收集方面下功夫,认真全面才会发现更多的漏洞。

9:内网提权思路(一)linux内核提权

如有侵权请联系:admin#unsafe.sh