第三章动态分析 需要xp sp3环境 其他的都是坑(我已经踩了两天)

1.沙箱

2.运行恶意dll

rundll32.exe dllname,函数名字3.进程监视器 process monitor

4.进程浏览器 process explorer

5.依赖遍历器 Dependency Walker

6.Regshot比较注册表快照

7.模拟网络 使用ApateDNS,nc监听

8.Wireshark数据监听

9.使用INetSim模拟网络服务

实验1

1.使用StudyPe打开 查看导入函数,发现只有一个 退出线程,可能打开就直接退出程序

再使用strings查看字符串,一个网站链接,三个注册表信息,还有一个exe

2.使用进程监听器,进程浏览器和鲨鱼进行监控

做了很多的操作创建文件,注册表自启动,加载dll文件等等。

3.通过鲨鱼监控网络

发现dns流量,域名请求了 微软???

换ApateDNS 也是微软的,不晓得啥情况了。

换xp系统试试,果然可以了,所以他的网络特征就是下面的链接。

实验2

1.默认dll文件不能运行,需要调用rundll32.exe进行安装,前提是需要知道导出函数

这里和之前分析EXE时候有些不一样的地方,之前我们都是通过分析导入表看EXE引用了哪些api函数,而分析dll的时候会额外的多出一个导出表,顾名思义就是dll导出了他的函数,供应加载他的exe去调用他,所以我们这里需要关注的点就是导出表中的函数。

其中这里有5个导出函数,其中第二个和第三个导出函数猜测应该是和服务相关,那么这个dll可能会创建一个服务,而第四个是installA有可能该dll通过此dll进行安装。

安装命令就是

rundll32.exe Lab03-02.dll,installA

安装前使用Regshot对比下,先点击快照1

然后安装

然后在点击快照2,然后会弹出会话,点击确定浏览器弹出报告

2.运行dll,安装后dll,会释放某个服务,直接使用net start 服务名 就可以运行。

查看倒出的报告,创建了一个服务,cmd启动服务

net start IPRIP

3&4.打开进程监视器,发现出现一个svchost.exe 在调用dll文件,也可以设置pid

5.感染痕迹就是创建IPRIP服务。

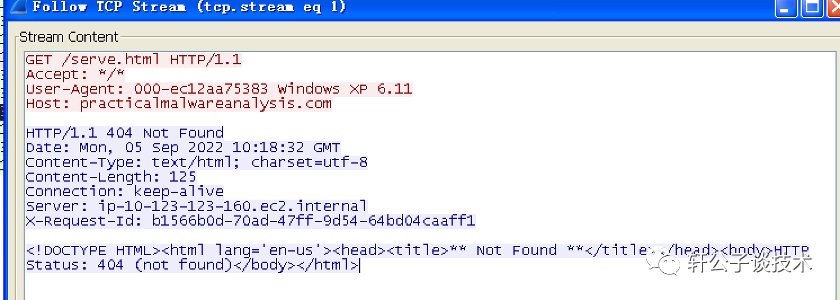

6.打开鲨鱼抓流量,请求了域名下的server.html文件

查看网络连接可以看到外链ip

实验3

1.进程监视器 捕捉到了lab3-3.exe 调用了两个exe,然后就退出了。

conime.exe 百度搜了是输入法编辑器相关程序。允许用户使用标准键盘就能输入复杂的字符与符号,需要注意它同时可能是一个bfghost1.0远程控制后门程序。此程序允许攻击者访问你的计算机,窃取密码和个人数据。

2.双击线程,看看属性,找到字符串页面,点击右下角的内存,可看到有个log日志文件

打开进程监视器,pid 搜索3224,发现有写文件 创建文件 关闭文件,还都是指向同一个文件,打开看看

现在就晓得了,它是键盘记录器。

3.感染迹象就是practicalmalwareanalysis.log这个文件。

4. 目的就是监听你的键盘,从而盗取敏感信息。

实验4

1.先打快照,新增两个值,我也看不懂

打开进程相关的工具,双击exe,然后立即退出,删除自身程序

2.程序自动退出,无法进程分析,只能通过静态分析获取有用数据,快速双击打开,立刻按住空格,然后右键打开lab03-4.exe属性

发现使用get方式请求了一个域名,然后删除程序,然后系统自身目录,也不知道干啥了

process monitor 设置过滤器

创建文件,读文件等操作

3.没思路,放到微步看看报告

如有侵权请联系:admin#unsafe.sh