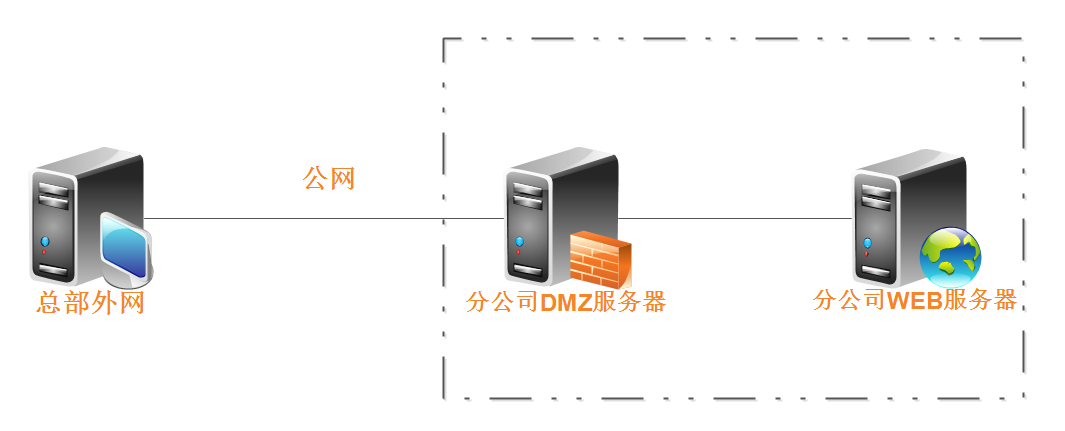

dmz服务器可以访问总部外网服务器22端口,不可以访问web服务器; web服务器不可访问公网,但是到dmz网络无限制。

[[email protected]]# ssh -f -N -g -R 6606:10.1.1.1:80 root@115.100.100.100

[[email protected]]# netstat -tunlp | grep 6606

tcp 0 0 127.0.0.1:6606 0.0.0.0:* LISTEN 8616/sshd: root

我们在总部服务器尝试端口提示拒绝,代表网络已经打通了,但是dmz服务器并没有监听80端口,所以报端口拒绝。

[[email protected]]# telnet 127.0.0.1 6606

Trying 127.0.0.1...

telnet: connect to address 127.0.0.1: Connection refused

[[email protected]]# ssh -f -N -g -R 80:10.1.1.1:80 root@10.1.1.2

[[email protected]]# telnet 127.0.0.1 6606

Trying 127.0.0.1...

Connected to 127.0.0.1.

Escape character is '^]'.

#dmz服务器以115.100.100.101:29493作源,访问本地22端口,建立了tcp连接。

[[email protected]]# ss | grep 115.

tcp ESTAB 0 0 172.16.1.1:22 115.100.100.101:29493

[[email protected]]# netstat -tpna | grep 115.

tcp 0 0 172.16.1.127:22 101.230.91.53:29493 ESTABLISHED 8555/sshd: root#本地端口也对应到了进程号8616[[email protected]]#netstat -tunlp | grep 6606

tcp 0 0 127.0.0.1:6606 0.0.0.0:* LISTEN 8616/sshd: root[[email protected]]# ps -ef | grep 8616

root 8616 8555 0 Dec03 ? 00:01:04 sshd: root.

双向通道已经建立

[[email protected]]# ss | grep 6606

tcp ESTAB 0 0 127.0.0.1:6606 127.0.0.1:51158

tcp ESTAB 0 0 127.0.0.1:51158 127.0.0.1:6606

版权申明:内容来源网络,版权归原创者所有。除非无法确认,都会标明作者及出处,如有侵权,烦请告知,我们会立即删除!

文案转载于:知乎李耀链接:https://zhuanlan.zhihu.com/p/444319023漫图来源于:捷哥文案格式排版:释然

好文推荐

欢迎关注 系统安全运维

文章来源: http://mp.weixin.qq.com/s?__biz=Mzk0NjE0NDc5OQ==&mid=2247509557&idx=1&sn=92d94310b2fc3808f93ecd722624c50e&chksm=c3087545f47ffc530728269f2a2e24428841f42aeda9fd935793b267b121e1b082135cfc85b9#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh