登录后台后发现版本是1.7.0版本是2021年8月份发布的

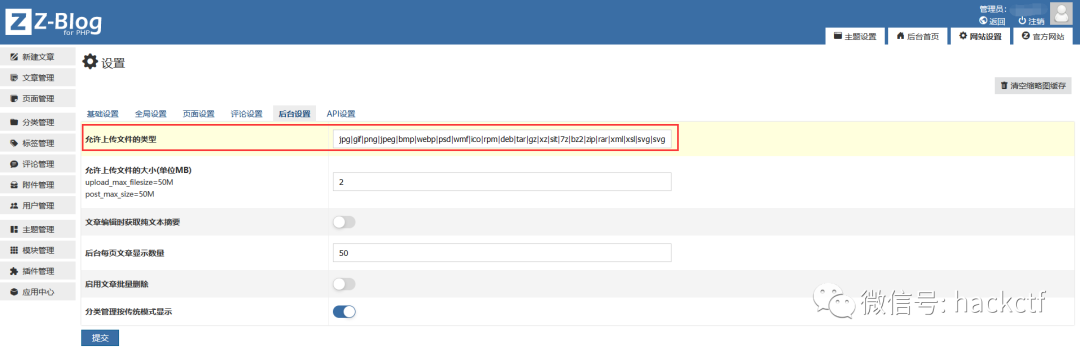

首先查看 后台登录后可以在网站设置里设置允许上传的文件类型,通过修改发现没啥用 :@(不高兴)

改完以后还是无法上传

仔细看存在主题管理和插件管理,渗透wp的思路肯定能getshell

下载z-blog 主题发现文件后缀名为.zba

<path></path>中的内容是文件的路径 <stream>></stream>中的内容是文件内容

getshell 只需要修改<stream></stream>中的内容即可

然后在后台直接上传主题文件即可成功拿到shell

/path/zb_users/theme/demoTheme //目录

完整路径

http://www.url.com/zb_users/theme/aymFreeFive/template/single.php

成功getshell

使用cat /proc/version查看linux 版本

发现是Red Hat 的Linux系统尝试使用CVE-2021-4034进行提权

反弹shell

一把梭提权

so easy~!~

好文推荐

文章来源: http://mp.weixin.qq.com/s?__biz=Mzk0NjE0NDc5OQ==&mid=2247509696&idx=2&sn=737a07bc117d72d771df0dd708f8a0b7&chksm=c30875b0f47ffca66d57d0176f64cf54a52f115b7d1c0df9a03f7dc144746bcee5f2eb30ad45#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh