Hackerone 最近公开披露了一个HTML注入漏洞,漏洞的发现者ID为mega7,漏洞的实现并不困难,攻击者能够将HTML代码注入到app.qualified.dev的Name字段,从而实现受害者执行恶意代码。废话不多说,来看看这位白帽子是怎么实现的。

漏洞复现:

只需简单的3步:

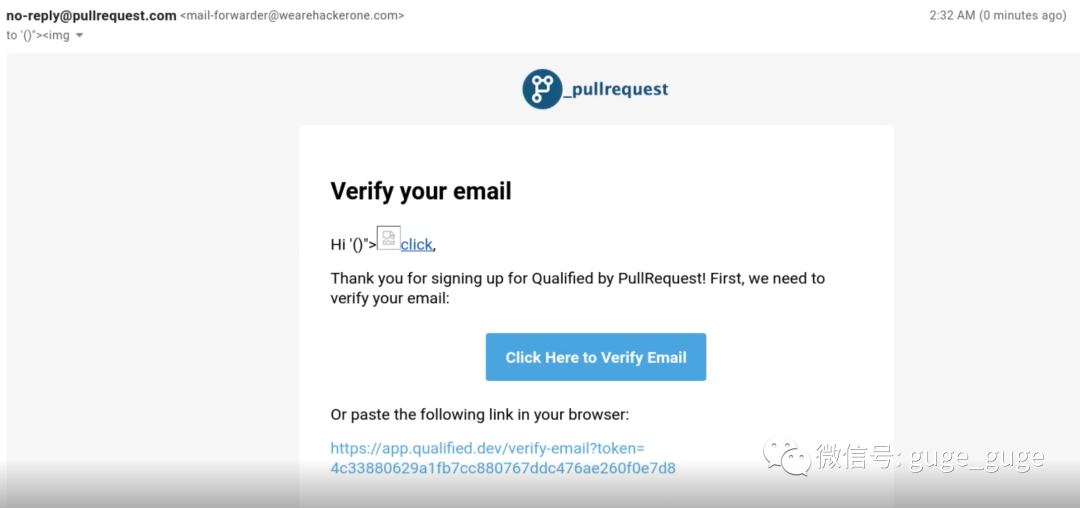

1、在 https://app.qualified.dev/signup 网站中注册账户

2、姓名框中可注入HTML代码

3、受害者打开测试邮件,HTML将被执行

不要觉得这个POC很简单,要想成功实现HTML注入,还是要费一番功夫的(骨哥猜测是通过分析JS代码,从而得出这段HTML注入代码的POC)。

漏洞的原文地址:

https://hackerone.com/reports/1581499

你学废了吗?

====正文结束====

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5Mzc4MzUzMQ==&mid=2650255617&idx=1&sn=12ef5aa6a05887ef0973df98301ccb93&chksm=be92da8589e553933ee7b40f688b14f5a3f2ab7e1437aedcfcfe8a82c8da0bb9d590a2247af5#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh