本文仅用于技术讨论与研究,文中的实现方法切勿应用在任何违法场景。如因涉嫌违法造成的一切不良影响,本文作者概不负责。

0x00 漏洞描述

Linux kernel 被披露出存在本地提权漏洞,可导致攻击者权获得 root 权限。此漏洞也被称为 DirtyCred。

0x01 漏洞影响

Linux kernel >= v2.6.12-rc2

0x02 CVE 编号

CVE-2022-2588

0x03 漏洞详情

DirtyCred 是一个通用的漏洞利用方法,非常简单和高效。研究人员证明了漏洞利用方法可以实现类似 dirty-pipe 的能力,可以覆写任意文件来实现权限提升

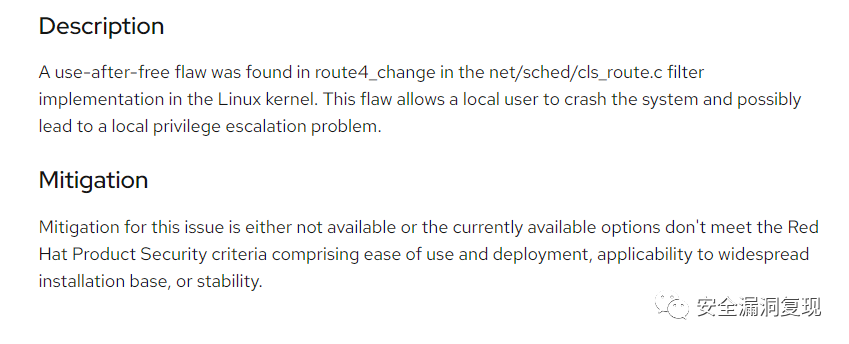

漏洞由于在 Linux kernel 的 net/sched/cls_route.c 实现的 route4_change 中存在 use-after-free 缺陷导致。攻击者可利用该漏洞提升至 root 权限。

参考 redhat 的描述

有关详细信息,可以参阅 Blackhat 演示文稿

PoC 参见 GitHub :

https://github.com/Markakd/CVE-2022-2588

https://github.com/markakd/dirtycred

0x04 解决措施

各大系统提供更新版本如下

https://access.redhat.com/security/cve/cve-2022-2588 https://ubuntu.com/security/CVE-2022-2588 https://security-tracker.debian.org/tracker/CVE-2022-2588

0x05 链接

参考链接

https://access.redhat.com/security/cve/cve-2022-2588

https://www.4hou.com/posts/JXX2

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-2588

GitHub

https://github.com/N0puple/vulPOC

公众号

公众号搜索:安全漏洞复现

持续关注:

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2Mzc2OTM0OQ==&mid=2247483926&idx=1&sn=f132d3d26782b8d7afd3a3048a4a6f2e&chksm=ce72c47cf9054d6a72d5b5a4cd42ae0854e568a1ffc5e372b256113baeb84aec710e4c478cb5#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh