引子

早年,Blue Coat公司的王牌SSL可视性解决方案产品闻名全球,是备受安全业界关注的黑科技。

到了2016年,赛门铁克以46.5亿美元收购了Blue Coat公司。

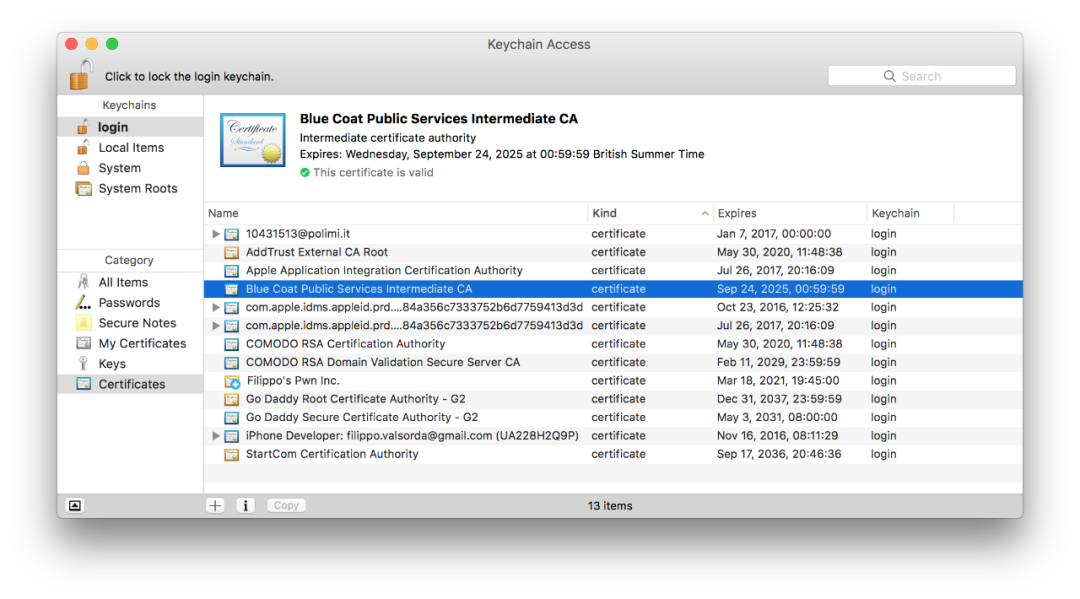

同年赛门铁克向Blue Coat公司签发了一个中级证书,暴露了黑科技的秘密...

因为中级证书允许Blue Coat签发任意的中间人证书,而这些证书将会被用户的浏览器信任,因为浏览器默认信任赛门铁克的CA根证书,这个事件引起业界一片哗然...

最终,大家弄懂了Blue Coat这个牛B加密流量检测的方案,原来一直就需要客户端CA根证书的偷偷支持。

方案

所以实际上要分析加密流量,关键仍然在证书、私钥。

斯诺登泄露的公开文档中,曾展示了NSA的“TURMOIL(混乱)”解密网络流量技术的架构图。TURMOIL(混乱)这个加密流量解密服务类似于Blue Coat,流量解密部分依赖于相关CA服务。

同样在斯诺登泄露的另外一份公开文档,相关的加密流量监听项目FLYING PIG项目里,NSA居然可以根据搜索证书信息劫持监听特定的电子邮件。

回到安全设备,在安全网关中埋入业务服务器的私钥,才能解出加密流量,这也是常见的方案。

因此,要无论是攻还是防,想完美解加密流量无外乎三个方法:

控制操作系统信任CA体系证书,签发中间人可用的证书解密流量

在流量安全设备中埋入自有业务的私钥,中间人埋入私钥加解密自有业务流量

自签证书,进行终端管控,安装信任自签证书,最后中间人解密流量

内网威胁检测

对于安全人员来说要对SSL/TLS这类加密流量进行安全检测或威胁狩猎,是无法做深度包检测的,只能使用一些加密流量的特性指标和统计指标。目前较常使用的一些威胁检测指标:

自签名证书:这类证书可以直接撞威胁情报

目的IP:同样直接撞威胁情报

证书属性:这类字段很少有标准情报,一般会存为安全元数据检索

JA3/JA3s :结合SSL 请求和握手中提取的各种信息计算的哈希,目前已纳入标准威胁情报字段

加密流量中的Beacon通联行为统计:

关联内网通联的每个源 IP 地址、目标IP、 SNI、时间频率和协议类型分析

运用机器学习和常规统计学方法,最终定义Beacon信标的通联行为特征

SNI:SNI的全称是Server Name Indication,TLS握手期间可以看到这个主机名或域名字段,因此也能作为威胁情报碰撞

上行流量:一般基于时间频率、流量大小统计上行流量的异常

同样可以结合源IP历史流量规律,结合目的IP情报安全数据关联分析

上行分析方法结合情报和机器学习是内网NDR的核心分析方法

点击左下角“阅读原文”,加入先进攻防社群

如有侵权请联系:admin#unsafe.sh