移动应用供应链漏洞可能危及敏感商业信息

![]() Tag:移动应用,供应链漏洞

Tag:移动应用,供应链漏洞

近日,赛门铁克研究人员发布报告指出移动应用供应链漏洞可能危及敏感商业信息,这些应用供应链漏洞通常是由应用程序开发人员有意或无意地添加的,这一行为不仅会危及应用程序用户隐私,导致敏感信息的泄露,又可能被攻击者用于其他攻击。在在包括 Android 和 iOS 系统的大量公开应用中,研究人员发现了超过四分之三的应用程序包含有效的 AWS 访问令牌,允许访问私有 AWS 云服务,且这些应用程序中有近一半包含有效的 AWS 令牌,这些令牌还允许通过 Amazon Simple Storage Service (Amazon S3) 完全访问大量(通常是数百万)私有文件。

除了上述供应链漏洞外,报告还指出了一些其他应用程序供应链漏洞:1)移动应用程序开发人员在不知不觉中使用易受攻击的外部软件库和软件开发工具包;2)公司外包开发移动应用程序;3)大型公司跨团队开发多个应用程序,在其应用程序中使用跨团队易受攻击的库等上游供应链漏洞可能会导致面临数据泄露、易受攻击等风险。

此外,赛门铁克还针对移动应用供应链漏洞提供以下保护措施:在应用程序开发生命周期中添加安全扫描解决方案;如果使用外包提供商,要求并审查App Report Cards,它可以识别移动应用程序的每个版本的任何不需要的应用程序行为或漏洞,扫描应用程序中的 SDK 和框架,识别漏洞或不良行为的来源,更好的帮助企业免受应用程序供应链漏洞风险。

来源:

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/mobile-supply-chain-aws

加密货币公司 Wintermute 遭到黑客攻击,损失价值约1.6亿美元加密货币

![]() Tag:加密货币,货币失窃

Tag:加密货币,货币失窃

事件概述:

据 1inch Network 披露,加密货币公司 Wintermute 货币失窃可能源于 Profanity 对钱包公钥进行哈希处理以生成区块链地址漏洞。此次攻击可能是攻击者在创建辅助合约后,在封闭的源代码库的保险库合约中发现了这个漏洞,并利用这个漏洞获得了热钱包的私有加密密钥密钥,然后窃取了加密货币。

https://mudit.blog/wintermute-muted-in-crypto-winter/

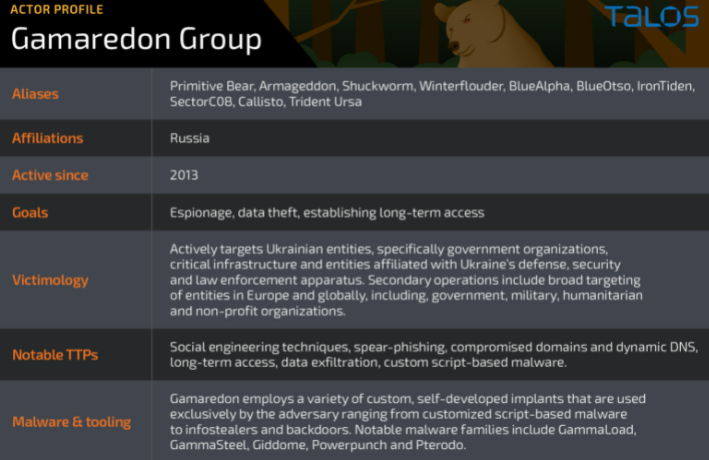

Gamaredon 黑客组织针对乌克兰政府机构展开攻击

![]() Tag:Gamaredon,APT,乌克兰政府,间谍

Tag:Gamaredon,APT,乌克兰政府,间谍

近日,思科研究人员监测发现俄罗斯背景威胁组织 Gamaredon 瞄准乌克兰政府机构展开间谍活动。该活动旨在利用 LNK 文件、PowerShell 和 VBScript (VBS)脚本进行初始接入,在感染后部署定制化信息窃取恶意软件及其他的有效载荷展开恶意操作。此次间谍活动中使用的是一种定制化的信息窃取恶意软件,可以从受害计算机中回传特定类型的文件并按照攻击者的指令部署其它有效载荷,并且该窃密程序是 Gamaredon 黑客组织从未在其他活动中使用过的新信息窃取器,疑似是该组织 “Giddome” 后门家族的一个组件。

技术手法:

威胁组织通过网络钓鱼电子邮件传递包含带有恶意 VBScript 宏的远程模板的 Microsoft Office 文档,诱导目标启用宏下载并打开包含 LNK 文件的 RAR 文档。随后在受感染的端点上执行 mshta.exe 以下载并解析远程 XML 文件以执行恶意 PowerShell 脚本,利用信息窃取程序从受害者系统收集系统信息、屏幕截图,并将收集到的数据信息回传至 C2 服务器。

https://blog.talosintelligence.com/2022/09/gamaredon-apt-targets-ukrainian-agencies.html

ICS 威胁:Dataprobe 的 iBoot-PDU 配电单元被曝存在多个安全漏洞

![]() Tag:ICS,漏洞

Tag:ICS,漏洞

事件概述:

https://www.cisa.gov/uscert/ics/advisories/icsa-22-263-03

来势汹汹!StrivePhish钓鱼组织大爆发,至少千人已中招

![]() Tag:StrivePhish,网络钓鱼

Tag:StrivePhish,网络钓鱼

该组织主要针对国内公司企业、高校和事业单位,属于典型的“广撒网,多捞鱼”模式,涉及范围极广,群发内嵌钓鱼链接的邮件进行邮箱账号密码窃取;

该组织使用特定的钓鱼链接进行针对性攻击,钓鱼域名为组合域名,即使用接收邮件人员所在公司的官网加上该组织域名资产而来,目的是增加钓鱼链接可信度,提高钓鱼成功率;

该组织已将查询目标账户,申请域名,绑定钓鱼服务和发送邮件等一系列攻击链路形成模板化和自动化流程,根据微步情报局监控发现该组织的钓鱼目标最高增长量在600条以上;

关联发现,该组织最早于2022年5月13号开始活跃,且通过其后台数据推断,至少已获取1500多条对应的账户密码,危害十分巨大。

更多内容需查看"来势汹汹!StrivePhish钓鱼组织大爆发,至少千人已中招"。

https://mp.weixin.qq.com/s/z0FUSJB9dMgcyb8h5Wuzgg

俄罗斯威胁组织 Sandworm 伪装成乌克兰电信公司传播恶意软件

![]() Tag:Sandworm,俄罗斯

Tag:Sandworm,俄罗斯

近日,研究人员监测发现俄罗斯威胁组织 Sandworm 伪装成乌克兰电信供应商传播恶意软件的攻击活动。从2022年8月开始, Sandworm 组织使用伪装成乌克兰电信服务提供商的动态 DNS 域的命令和控制(C2)基础设施大幅增加,钓鱼活动旨在瞄准关键的乌克兰系统,部署 Colibri Loader 和 Warzone RAT 等商业恶意软件。WarZone RAT恶意软件具有许多恶意功能,如 UAC 绕过、隐藏的远程桌面、窃取cookie 和密码、实时键盘记录、文件操作、反向代理和进程管理等功能。

技术手法:

威胁组织首先通过伪装成乌克兰的电信供应商向目标投递电子邮件,诱使受害者访问恶意域名网站。这些网站使用的语言是乌克兰语,呈现的主题的是军事行动、行政通知等。网页的 HTML 包含一个 base64 编码的 ISO 文件,当使用 HTML 走私技术访问网站时会自动下载该文件。

https://www.recordedfuture.com/russia-nexus-uac-0113-emulating-telecommunication-providers-in-ukraine

Oracle 修复云基础设施中的严重漏洞 “AttachMe”

![]() Tag:Oracle,严重漏洞

Tag:Oracle,严重漏洞

近日,安全研究员在 Oracle 云基础设施中发现了一个关键漏洞 “AttachMe”,该漏洞允许任何 Oracle 客户未经授权访问另一个客户的云存储数据。Oracle 厂商在得知漏洞信息后,第一时间快速修复了漏洞,且 Oracle 用户不需要做任何关于修复的事情。

来源:

https://www.hackread.com/oracle-attachme-vulnerability-cloud-infrastructure/

2022年9月17日

纽约紧急医疗服务供应商遭受勒索软件攻击导致数据泄露

总部位于纽约的紧急医疗服务供应商 Empress EMS 披露了一起泄露客户信息的数据泄露事件。据报道,该公司于2022年7月14日遭受勒索软件攻击,攻击者于2022年5月26日获得了 Empress EMS 系统的访问权限,然后在7月13日左右从供应商内部窃取了一小部分文件,其中一些文件包含患者姓名、服务日期、保险信息、社会安全号码。 尽管该公司没有披露攻击背后的软件组织,但是据外媒称 Hive 勒索软件团伙已于7月26日为 Empress EMS 数据泄露创建了一个非公开文件。 来源: https://www.bleepingcomputer.com/news/security/new-york-ambulance-service-discloses-data-breach-after-ransomware-attack/

纽约紧急医疗服务供应商遭受勒索软件攻击导致数据泄露

总部位于纽约的紧急医疗服务供应商 Empress EMS 披露了一起泄露客户信息的数据泄露事件。据报道,该公司于2022年7月14日遭受勒索软件攻击,攻击者于2022年5月26日获得了 Empress EMS 系统的访问权限,然后在7月13日左右从供应商内部窃取了一小部分文件,其中一些文件包含患者姓名、服务日期、保险信息、社会安全号码。 尽管该公司没有披露攻击背后的软件组织,但是据外媒称 Hive 勒索软件团伙已于7月26日为 Empress EMS 数据泄露创建了一个非公开文件。 来源: https://www.bleepingcomputer.com/news/security/new-york-ambulance-service-discloses-data-breach-after-ransomware-attack/

纽约紧急医疗服务供应商遭受勒索软件攻击导致数据泄露

https://www.bleepingcomputer.com/news/security/new-york-ambulance-service-discloses-data-breach-after-ransomware-attack/

2022年9月20日

谨防伪装成 Naver 个人信息页面的钓鱼攻击!

ESTsecurity 发文指出黑客利用伪装成 Naver 投递钓鱼邮件展开钓鱼,邮件中包含更改密码的按钮,诱使用户点击按钮将其重新定向到攻击者制作的网络钓鱼页面。虽然黑客将邮箱伪装成 Naver ,但拼写还是略微有区别,只需多提高警惕即可预防伪装成 Naver 个人信息页面的钓鱼攻击。

来源:

https://blog.alyac.co.kr/4922

谨防伪装成 Naver 个人信息页面的钓鱼攻击!

ESTsecurity 发文指出黑客利用伪装成 Naver 投递钓鱼邮件展开钓鱼,邮件中包含更改密码的按钮,诱使用户点击按钮将其重新定向到攻击者制作的网络钓鱼页面。虽然黑客将邮箱伪装成 Naver ,但拼写还是略微有区别,只需多提高警惕即可预防伪装成 Naver 个人信息页面的钓鱼攻击。

来源:

https://blog.alyac.co.kr/4922

谨防伪装成 Naver 个人信息页面的钓鱼攻击!

ESTsecurity 发文指出黑客利用伪装成 Naver 投递钓鱼邮件展开钓鱼,邮件中包含更改密码的按钮,诱使用户点击按钮将其重新定向到攻击者制作的网络钓鱼页面。虽然黑客将邮箱伪装成 Naver ,但拼写还是略微有区别,只需多提高警惕即可预防伪装成 Naver 个人信息页面的钓鱼攻击。

来源:

https://blog.alyac.co.kr/4922

点击下方片,关注我们

第一时间为您推送最新威胁情报