作者:威胁情报团队

译者:知道创宇404实验室翻译组

原文链接:https://blog.cyble.com/2022/09/07/bumblebee-returns-with-new-infection-technique/

使用后开发框架交付有效负载

在我们的例行威胁搜寻活动中,Cyble Research & Intelligence Labs (CRIL) 发现了一条Twitter帖子,其中一位研究人员提到了一个有趣的 Bumblebee 加载程序恶意软件感染链,该恶意软件通过垃圾邮件活动传播。

Bumblebee 是 BazarLoader 恶意软件的替代品,它充当下载器并提供已知的攻击框架和开源工具,如 Cobalt Strike、Shellcode、Sliver、Meterpreter 等。它还下载其他类型的恶意软件,如勒索软件、木马等。

技术细节

最初的感染源于一封带有密码保护附件的垃圾邮件,该附件包含一个 .VHD(虚拟硬盘)扩展文件。

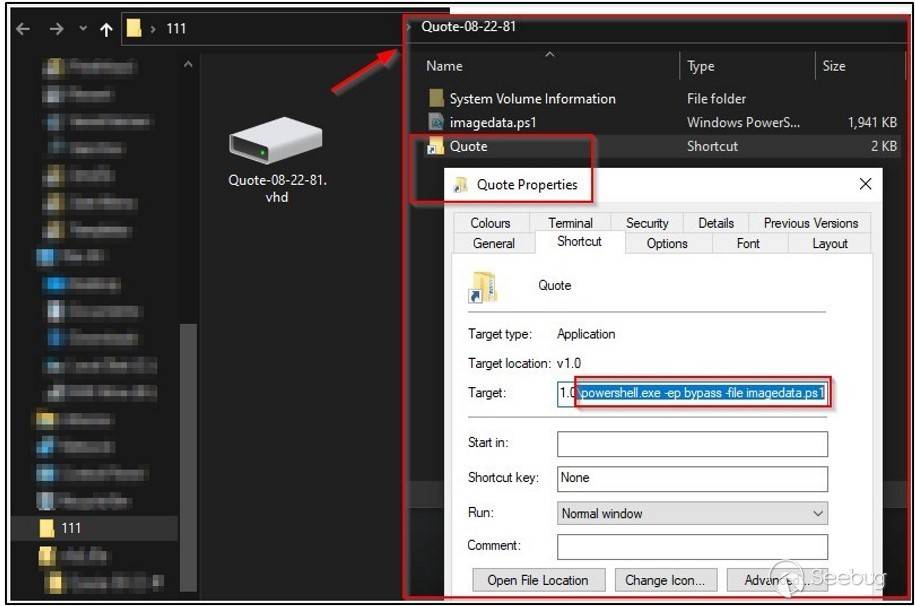

VHD 文件包含两个文件。第一个名为“Quote.lnk”,第二个是隐藏文件“imagedata.ps1”。LNK 快捷方式文件具有执行文件“imagedata.ps1”的参数,该文件进一步将 Bumblebee 有效负载加载到 PowerShell 的内存中。图 1 显示了 VHD 文件及其内容,以及 LNK 文件属性。

LNK 使用以下目标命令行来执行 PowerShell 脚本“ imagedata.ps1”

- C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -ep bypass -file imagedata.ps1

第一阶段 PowerShell 加载程序

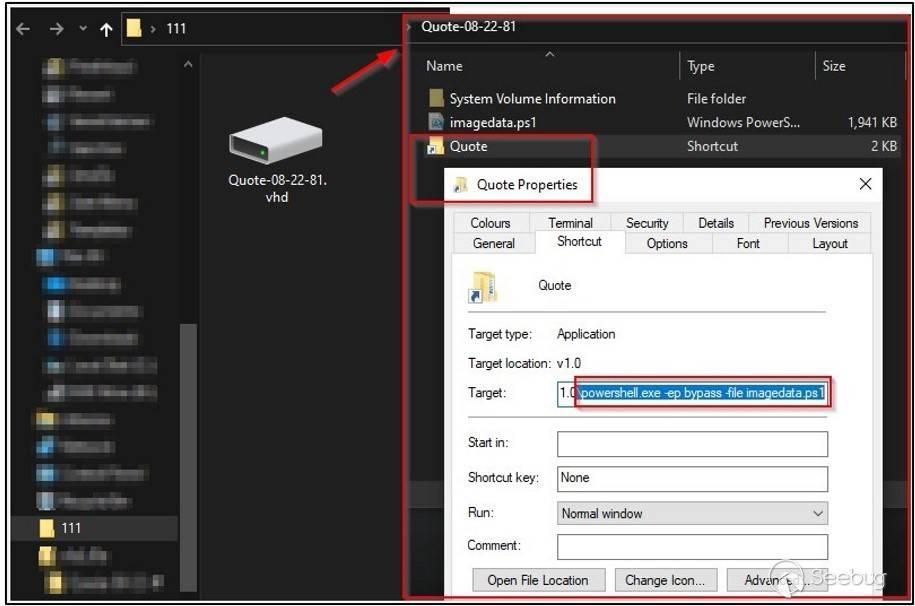

在执行“imagedata.ps1”文件时,它会隐藏 PowerShell 窗口并在后台悄悄运行 PowerShell 代码。默认情况下,该恶意软件使用–windowstyle hidden PowerShell 命令来隐藏 PowerShell 窗口。但是,在这种情况下,恶意软件使用备用命令ShowWindow来逃避防病毒扫描程序的检测。下图显示了用于隐藏 PowerShell 窗口的代码片段。

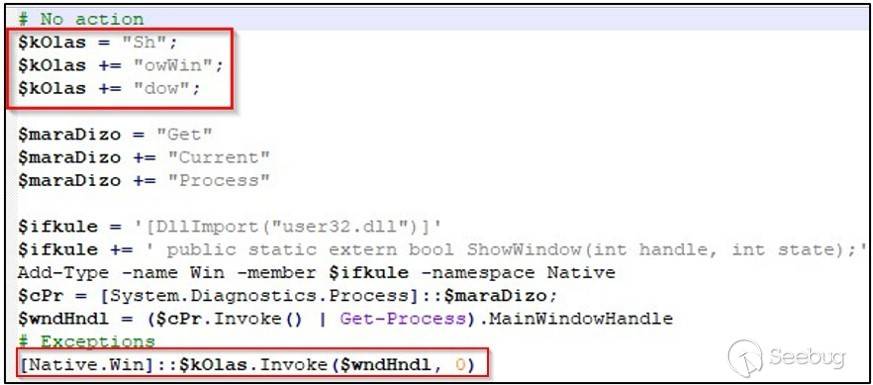

PowerShell 脚本包含的字符串被拆分为多行,稍后连接起来以供执行。这是恶意软件用来逃避防病毒产品检测的技术之一。下图显示了混淆的 Base64 编码流,这些流使用“insert”和“remove”关键字进行了规范化,并存储在一个列表中,如下所示。

接下来,恶意软件遍历规范化的 Base64 元素列表,连接它们,使用[System.Convert]::FromBase64String方法对其进行解码,最后使用[System.IO.Compression.CompressionMode]::Decompress方法执行 gzip 解压缩操作. gzip解压后的数据包含第二阶段的PowerShell脚本,由“Invoke-Expression”进一步执行,如下图所示。

第二阶段 PowerShell 加载程序

此 PowerShell 脚本包含一个大型代码块,可将嵌入式 DLL 有效负载加载到“powershell.exe”的内存中。第二阶段 PowerShell 代码也采用了与第一阶段相同的混淆技术,如下所示。

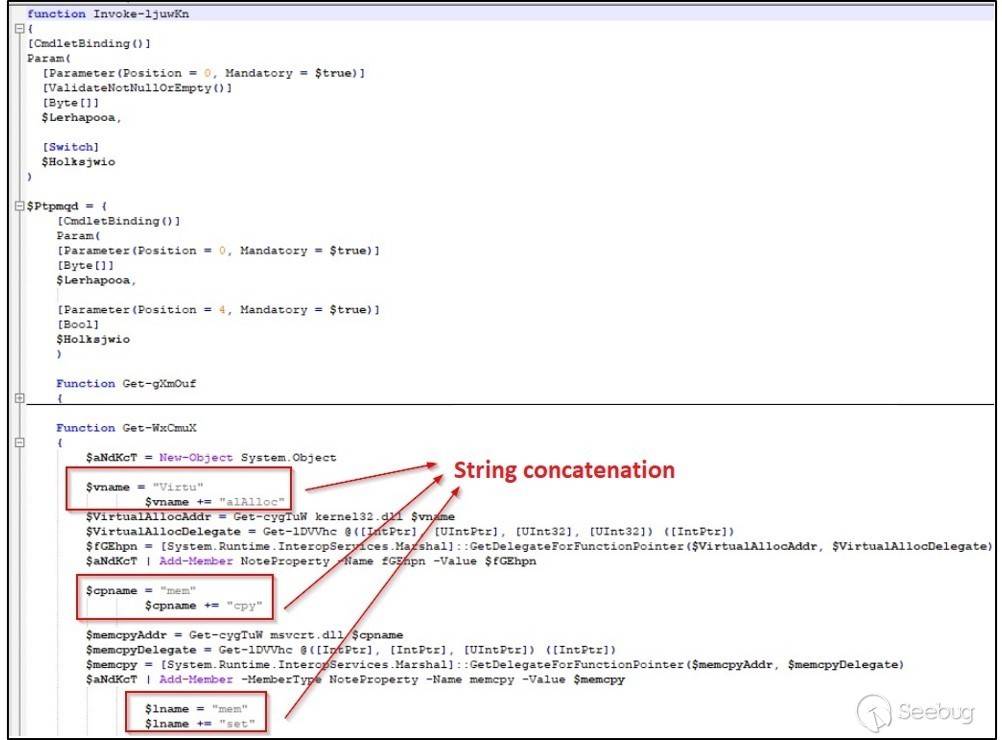

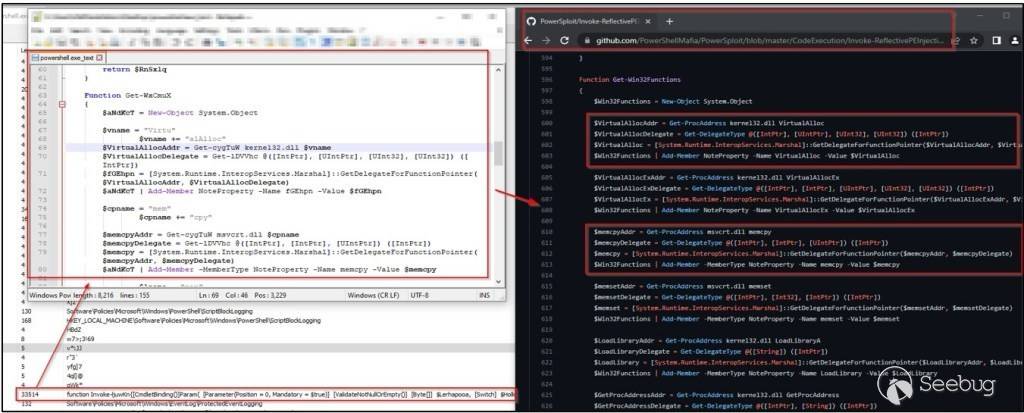

该恶意软件利用PowerSploit模块执行。PowerSploit 是一个开源后利用框架,其中恶意软件使用 Invoke-ReflectivePEInjection 方法将DLL反射式加载到 PowerShell 进程中。此方法验证嵌入文件并执行多项检查,以确保文件在执行系统上正确加载。

下图显示了“PowerShell.exe”内存中的第二阶段 PowerShell 脚本与 GitHub中的Invoke-ReflectivePEInjection代码之间的代码相似性。

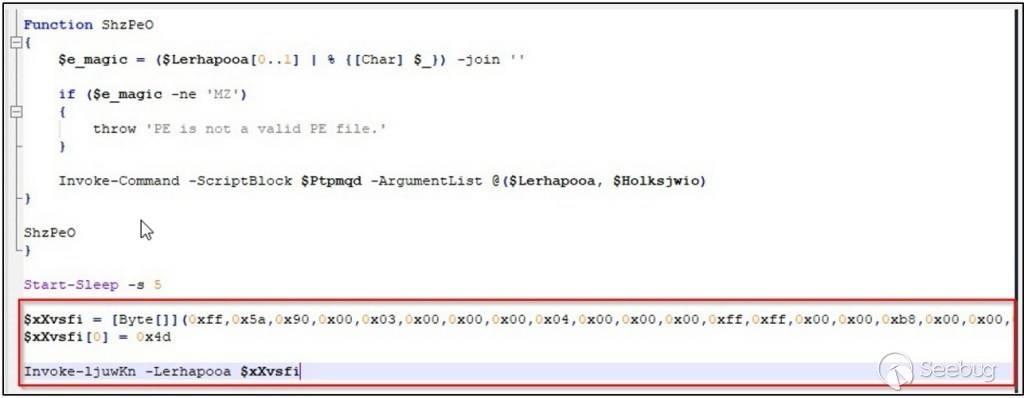

第二阶段 PowerShell 脚本包含一个字节数组,其中第一个字节被替换为 0x4d 以获取实际的 PE DLL 文件,如下所示。此 DLL 文件是执行其他恶意活动的最终 Bumblebee 有效负载。

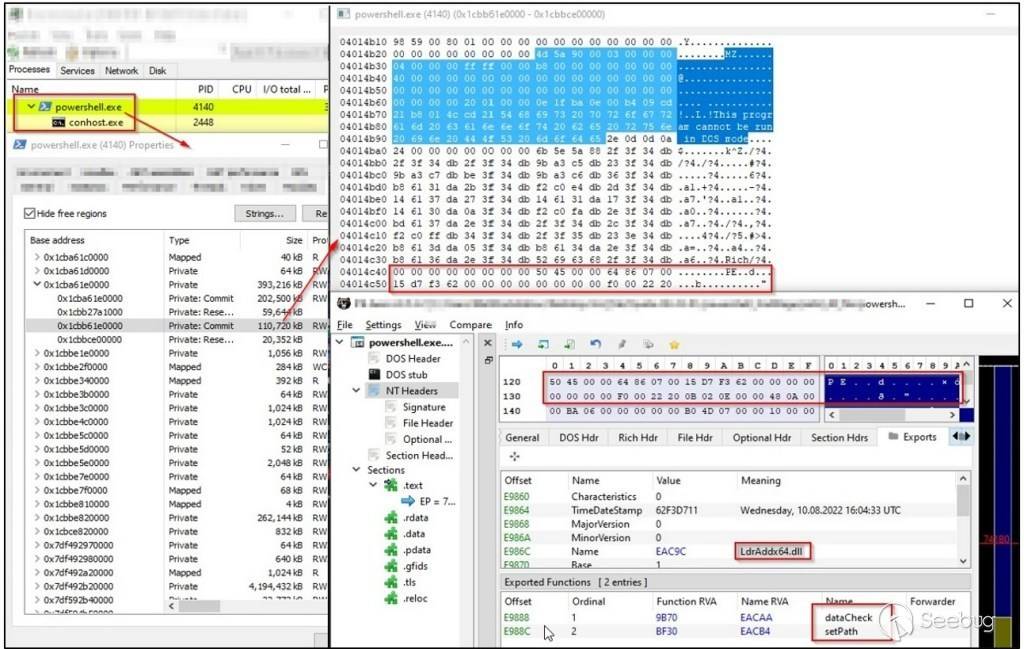

下图展示了使用Invoke-ReflectivePEInjection函数注入到 Powershell 进程内存中的 DLL 有效负载 (LdrAddx64.dll) 。DLL 是反射加载的,可避免被用于识别活动/运行进程的 DLL 的工具检测到。

Bumblebee 有效载荷

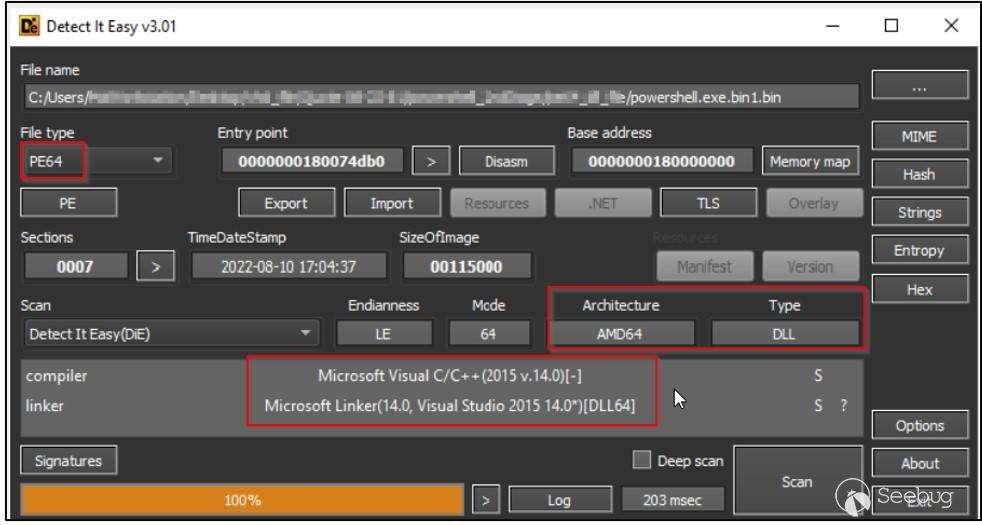

图 9 显示了最终 Bumblebee 恶意软件有效载荷的文件信息。根据我们的静态分析,我们发现负载是一个 64 位的 DLL 二进制文件,使用 Microsoft Visual C/C++ 编译器编译。

2022 年 6 月,我们发布了关于 Bumblebee 加载程序的技术博客。研究表明,我们分析的当前变体的有效载荷行为与我们之前分析的类似。

结论

Bumblebee 是一种最近开发的恶意软件加载程序,除了取代现有的 BazarLoader 之外,它已迅速成为各种网络攻击的关键组件。为了领先于网络安全实体,黑客 (TA) 不断采用新技术并持续监控,以随时了解企业采用的防御机制。同样,复杂的 Bumblebee 装载机背后的 TA 不断更新其功能,以加强其规避机动和反分析技巧。

CRIL 一直在密切监视 Bumblebee 恶意软件组和其他类似的 TA 组,以便更好地了解他们的动机,并让我们的读者了解最新的网络犯罪新闻和网络安全挑战。

建议

- 请勿在未验证其真实性的情况下打开不受信任的链接和电子邮件附件。

- 教育员工如何保护自己免受网络钓鱼/不受信任的 URL 等威胁。

- 避免从未知网站下载文件。

- 尽可能使用强密码并实施多因素身份验证。

- 在计算机、移动设备和其他连接的设备上打开自动软件更新功能。

- 在连接的设备(包括 PC、笔记本电脑和移动设备)上使用知名的防病毒和互联网安全软件包。

- 阻止可能传播恶意软件的 URL,例如 Torrent/Warez。

- 监控网络级别的信标,以阻止恶意软件或 TA 泄露数据。

- 在员工系统上启用数据丢失防护 (DLP) 解决方案。

MITRE ATT&CK®技术

| 策略 | 技术编号 | 技术名称 |

|---|---|---|

| 初始访问 | T1566 | 网络钓鱼 |

| 执行 | T1204 T1059 | 用户执行 PowerShell |

| 权限提升 | T1574 T1055 | DLL 侧加载 进程注入 |

| 防御规避 | T1027 T1497 T1574 | 混淆文件或信息 虚拟化/沙盒规避 DLL 侧载 |

| 发现 | T1012 T1082 T1518 | 查询注册表 系统信息发现 安全软件发现 |

IoC

| 指标 | 指标类型 | 描述 |

|---|---|---|

| 59fc33d849f9ad2ab4e4b7fe4b443a33 e4ed0f94e8ad9aeeb019e6d253e2eefa83b51b5a 2102214c6a288819112b69005737bcfdf256730ac859e8c53c9697e3f87839f2 | MD5 SHA1 SHA256 | VHD 文件 |

| b3b877f927898a457e35e4c6a6710d01 8ed3dfa1ece8dbad0ccc8be8c1684f5a3de08ccb 1285f03b8dbe35c82feef0cb57b3e9b24e75efabba0589752c2256a8da00ad85 | MD5 SHA1 SHA256 | LNK 文件 |

| 254d757d0f176afa59ecea28822b3a71 3e59fff860826055423dde5bbd8830cceae17cf3 0ff8988d76fc6bd764a70a7a4f07a15b2b2c604138d9aadc784c9aeb6b77e275 | MD5 SHA1 SHA256 | PS1 文件 – 第 1 阶段 |

| 225b9fb42b5879c143c56ef7402cbcbc 03369886e9fc4b7eacc390045aa9c4b7fffad69a db91155087bd2051b7ac0576c0994e9fffb5225c26ea134cb2f38e819f387 | MD5 SHA1 SHA256 | PS1 文件 – 第 2 阶段 |

| da6feac8dff2a44784be3d078f2d4ac3 c0f43d1d3e87b0e8b86b4b9e91cb55b4a1893b48 9bd9da44cc2d259b8c383993e2e05bbe1bcdac917db563b94e824b4b1628e87c | MD5 SHA1 SHA256 | Bumblebee DLL 有效负载 |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1980/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1980/