-

-

针对Uber被黑客攻击事件的简单分析

-

2022-9-20 08:07 2527

-

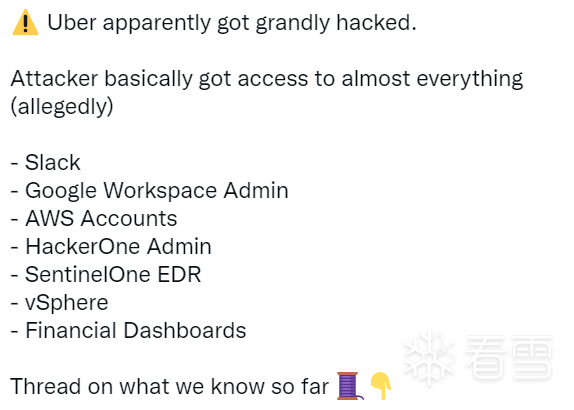

近日,某黑客攻击了Uber,该黑客入侵了Uber之后发布了Uber的AWS控制台、HackerOne管理面板、Slacke服务器等截图信息,这些信息显示Uber可能受到了非常严重的黑客攻击行动,如下所示:

Uber也发表了相关的声明,正在应对网络安全事件,并与执法部门保持联系,会在需要的时候发布更多的相关更新信息,如下所示:

据相关资料显示,此次攻击的黑客自称他们拥有对亚马逊网络服务和谷歌云平台等公司工具的管理员访问权限,该名黑客声称自己只有18岁,入侵Uber是为了好玩,并正在考虑泄露该公司的源代码,该黑客入侵Uber之后,向Uber所有员工发布了相关消息,然而Uber的员工却还不知道自己被攻击了,以为是在开玩笑,哈哈。

前不久,思科已经确认被Yualuowang勒索病毒攻击,并泄露了部分数据,好在思科在黑客组织进行深入攻击的过程中及时发现了,不然可能会有更多核心的数据被泄露,笔者此前发布了《针对思科被黑客攻击事件的简单分析》的相关文章,里面已经提到,黑客组织一直在寻找着下一个攻击目标,从来没有停止过,任何一家大型企业都有可能成为黑客攻击的下一个目标。

针对国外安全研究人员@BillDemirkapi在网上公布的一些信息,笔者也就此次黑客攻击事件进行一个简单的分析,其实这已经不是Uber第一次被黑客攻击了,2016年Uber就曾被黑客攻击,导致5700万用户和司机的个人数据受到影响,如果黑客组织在网上公布的这些信息都是属实的话,那Uber这次无疑是又受到了一次非常严重的黑客攻击,不知Uber后面该如何面对此次攻击活动,坐等Uber更新信息了。

从网上公布的相关信息,黑客针对Uber的一名员工进行了社工,成功获取到该员工的登录凭证之后,通过VPN帐号登录进企业内部,并对企业内网进行了横向扫描渗透,获取员工登录凭证的攻击过程被国外安全研究人员进行了还原,如下所示:

1.黑客使用Evilginx之类的工具设置了一个虚假域服务器来对Uber的真实登录服务器进行中间人截持攻击,拿到员工的登录凭证信息。

2.拿到员工登录凭证之后,就可以利用该员工的VPN访问权限进入企业内网。

3.进入企业内网之后,黑客正好找到了一台企业内部的网络共享服务器,其中包含一个具有特权凭据的PowerShell脚本,利用该脚本中包含的特权凭证信息可以访问Uber的DA、DUO、Onelogin、AWS和GSuite等应用系统。

通过黑客公布的相关截图信息,如果这些信息都属实的话,那黑客应该是拿到了Uber很多访问权限,其中包含AWS系统、IAM门户网站、GCloud、VCenter、Slack、vSphere,甚至还包含企业内部EDR等系统的访问权限,从黑客发布EDR截图,说明黑客可能已经拿到了Uber的IR团队成员的登录凭据,如果该黑客利用EDR为IR提供“后门”,通过“后门”进入企业其他的员工机器,这将可能进一步扩大攻击者的访问范围。

同时在这次攻击过程中,黑客还拿到了Uber的HackerOne漏洞赏金项目的所有漏洞报告,并对所有漏洞赏金票据进行了评论,如下所示:

如果黑客真的拿到了HackerOne漏洞项目的所有漏洞报告,这可能会给Uber带来更严重的安全风险,很可能这些漏洞会被转卖给其他黑客组织进行二次攻击,目前暂不清楚这些漏洞报告信息。

去年HackerOne就收到了过一个Uber漏洞,通过语音信箱可以接管Uber帐户,如下所示:

具体的漏洞信息,大家可以去搜索相关的资料,公网上可能看不到了,可以在一些渠道拿到该漏洞的详细信息,如下所示:

从黑客公布的Slack截图信息中,可能中招的就是Uber的经理工程师,该名员工的信息也被曝光,如下所示:

针对此次攻击行动就分析到这里了,可以看出此次攻击过程并不复杂,毕竟黑客还年轻,同时通过这次攻击也可以看出Uber的安全管控可能做的并不好,那样一个包含各种特权凭证的脚本就放在共享服务器上,如果所有截图信息属实,这确实是一次非常严重的攻击事件,该名黑客目前也暂时只是公布了相关的截图信息,并没有公布具体的数据信息,后面需要对该此攻击事件进行持续关注,通过分析该次攻击活动,黑客的入口点仍然是找到该企业的员工进行定向钓鱼社工等,拿到企业员工的登录凭证,这次攻击与此前思科被Yanluowang勒索病毒黑客组织攻击的进入企业内网的手法比较类似,这种单点突破的攻击方式,在针对一个大型企业,甚至是跨国企业攻击的时候非常有效,因为任何一个企业都不能保证所有的员工都拥有高度的安全防范意识,再加上社工的诱骗性极高,企业中的任何一个员工都有可能成为攻击的目标,同时任何一个员工都有可能成为企业被黑客攻击的入口点,正所谓千里之堤,毁于蚁穴,可能就是这个道理吧,安全对抗就是人与人的对抗,针对人的攻击是一种非常有效且致命的攻击手段,同时人就是最大的安全漏洞。

针对企业内部的员工进行定向攻击,包括邮件钓鱼、水坑攻击、社会工程等各种方式,是黑客组织常用的一种APT攻击方式,从企业的员工入手,然后一步一步渗透到企业的核心数据服务器,Lazarus APT组织就曾多次利用这种方式针对企业的员工进行钓鱼社工,然后入侵企业服务器盗取相关的数据。

黑客从来没有停止过针对全球各大企业的攻击活动,有些APT攻击活动有些可能会持续几个月之久,这种具有针对性的攻击行动,在未来网络安全事件中会显得尤其突出,大部分的攻击活动的入口可能仅仅就是一封钓鱼邮件或者一个企业邮箱地址、一些泄露的登录凭证信息等,然后黑客再通过各种社工手段,拿到企业内网的入口访问权限,再进行横向渗透,直到企业的核心服务器被攻破,如果企业在这个过程中,能够及时发现黑客的攻击活动,就可以在第一时间内进行应急响应,减少企业的损失。

笔者分析溯源过多个黑客组织真实的攻击活动,包含一些APT黑客组织定向攻击活动,其中大多数的攻击手段仍然以钓鱼社工,利用相关漏洞等攻击手法为主,钓鱼社工这种攻击手法真是让人防不胜防,总会有人中招,安全意识的培养也不是一天两天,人就是最大的安全漏洞,任何人都不可能随时保持非常高的警惕性,有可能一不小心就中招了。

笔者一直从事与恶意软件威胁情报等相关安全分析与研究工作,包含挖矿、勒索、远控后门、僵尸网络、加载器、APT攻击样本、CS木马、Rootkit后门木马等,涉及到多种不同的平台(Windows/Linux/Mac/Android/iOS),笔者做安全研究的兴趣就是喜欢研究一些最新的恶意软件家族样本,跟踪国内外报道的各种安全事件中涉及到的攻击样本等,通过详细分析各种安全攻击事件中涉及的样本、漏洞和攻击技巧等,可以了解全球黑客组织最新的攻击技术以及攻击活动趋势等,同时还可以推判出他们大概准备做什么,发起哪些攻击活动,以及客户可能会受到什么危害等,通过研究全球的黑客组织以及攻击活动,做到知已知彼,各位读者朋友如果有遇到什么新的恶意软件家族样本或最新的家族变种都可以私信发给笔者,感谢给笔者提供样本的朋友们!

做安全,不忘初心,与时俱进,方得始终!

安全分析与研究,专注于全球恶意软件的分析与研究,追踪全球黑客组织攻击活动,欢迎大家关注。

如有侵权请联系:admin#unsafe.sh