最近,南亚的一家电信机构收到一封带有可疑 RTF 附件的简短电子邮件,这引起了 FortiGuard Labs 的注意。这封电子邮件伪装成来自巴基斯坦政府部门的信息,目的是传播PivNoxy 恶意软件。

· 受影响的平台:Windows

· 受影响方:Windows 用户

· 影响:控制受害者的设备并收集敏感信息

· 严重性级别:中等

攻击概述

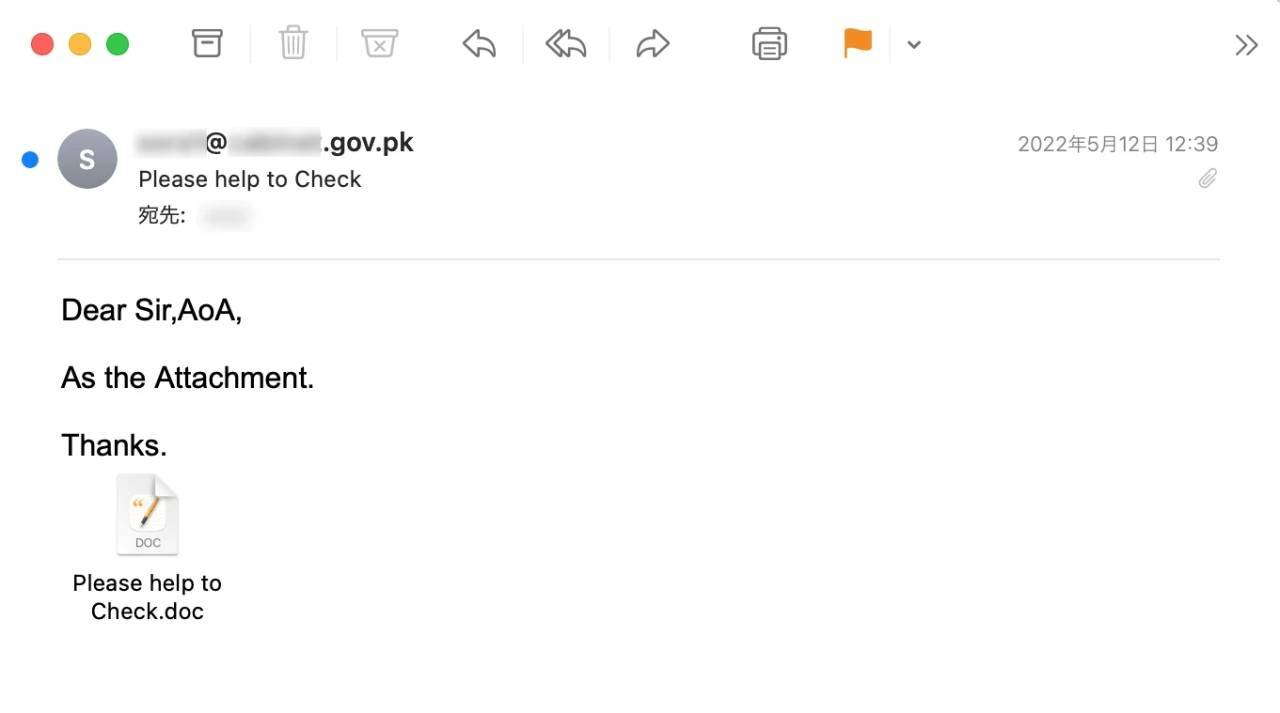

攻击始于一封简单的电子邮件,其中只附上了一份文件作为附件:

攻击中使用的鱼叉式钓鱼电子邮件

附件文件为RTF格式。它是使用一种名为 Royal Road 的工具生成的,这是一种网络钓鱼“武器”,被多个亚洲 APT 攻击组织使用。 Royal Road 也称为 8.t RTF 漏洞利用构建器,允许 APT 组织创建带有嵌入式对象的 RTF 文件,这些对象可以利用 Microsoft Word 中的漏洞来感染目标。Royal Road 支持的一些已知漏洞包括:

· CVE-2017-11882(Microsoft Office 内存损坏漏洞);

· CVE-2018-0802(Microsoft Office 内存损坏漏洞);

· CVE-2018-0798(Microsoft Office 内存损坏漏洞);

打开电子邮件附件“Please help to CHECK.doc”,会打开一个诱饵 Word 文件。同时,它在后台利用 CVE-2018-0798。 CVE-2018-0798 是 Microsoft 公式编辑器 (EQNEDT32) 中的一个远程代码执行 (RCE) 漏洞。 Microsoft 于 2018 年 1 月 9 日为其发布了修复程序。攻击者仍在针对此漏洞的事实表明,并非所有组织都部署了关键补丁或升级到最新软件。事实是,旧的漏洞仍然普遍且成功地被利用。

攻击中使用的诱饵 Word 文件。请注意,文件中显示的乱码可能是我们的测试设备不支持该语言的结果

执行后,这个恶意文件会释放三个文件:

C:\\ProgramData\Cannon\Cannondriver.exe;

C:\\ProgramData\Cannon\LBTServ.dll;

C:\\ProgramData\Cannon\Microsoft.BT;

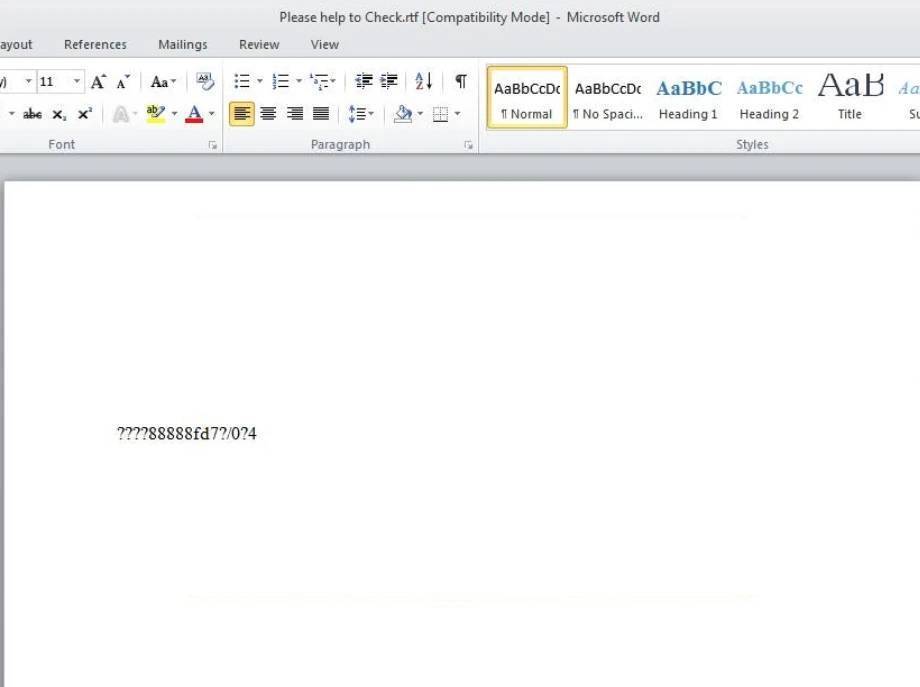

尽管文件名是假的,但Cannondriver.exe是一个合法的罗技文件LBTWizGi.exe,全称是“罗技蓝牙向导主机进程”。Cannondriver.exe 甚至由颁发给罗技的证书进行数字签名的。

Cannondriver.exe 的合法版本

另一方面,LBTServ.dll 文件没有经过数字签名。这就是有趣的地方。 “Cannondriver.exe”容易受到 LBTServ.dll 所利用的 DLL 搜索顺序劫持攻击。请注意,此攻击中使用的“LBTServ.dll”样本的编译时间为 Sun July 18 02:04:24 2021 GMT。这意味着这个小组在他们需要使用这个变体之前就创造了它。这表明,他们要么在近一年前就准备好攻击目标,要么已经开始囤积恶意软件,随时准备发动攻击。最近的 Chinoxy 样本一直没有被发现,就是这个道理。

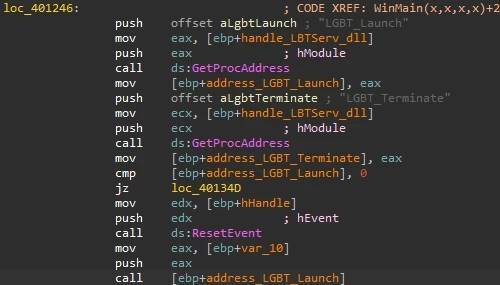

Cannondriver.exe 中的 DLL 搜索顺序劫持

上图是在Cannondriver.exe中找到的部分代码。基本上,它调用名为LGBT_Launch的导出,该导出位于 LBTServ.dll 中。

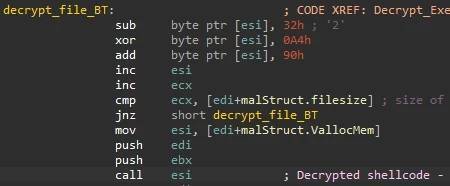

LBTServ.dll 内部

在 Cannondriver.exe 加载伪造的 LBTServ.dll 并调用 LGBT_Launch 函数后,恶意函数就加载了另一个被释放的文件 Microsoft.BT ,并继续对其进行解密。攻击链类似于 Chinoxy 后门使用的攻击链,后者也使用 Cannondriver.exe 加载恶意 LBTServ.dll 以传递其有效负载。

然而,目前发送给南亚电信机构的这种变体提供的最终有效负载与其之前的版本略有不同。它不是包含最终有效负载的 LBTServ.dll,而是从单独的文件加载 shellcode 并将自身注入到 svchost.exe 中。然后它联系instructor[.]giize[.]com,这是一个动态DNS,将连接重定向到攻击者托管有效负载的IP。不幸的是,在调查时没有远程文件可用。幸运的是,nao_sec 的一条推文将 PoisonIvy 恶意软件识别为有效负载。

nao_sec 于 2022 年 5 月 12 日发布的推文

PoisonIvy 是一种远程访问木马 (RAT),早在十多年前就被发现。 RAT 也称为 Pivy,活跃在地下论坛中,允许攻击者控制受感染的设备并通过其 GUI 执行侦察活动。

FortiGuard Labs 之前发布了两篇博客,详细介绍了 PoisonIvy 的工作原理:

Poison Ivy 新变种的深度分析;

新 Poison Ivy/PlugX 变体的深度分析;

这些博客中介绍的 PoisonIvy RAT 变体执行横向移动。因此,PoisonIvy 的一次感染可能会导致信息从受影响组织中的各种设备中提取。

谁是幕后黑手

众所周知 PoisonIvy 已被用于针对性攻击,但要识别针对南亚电信组织的行动背后的攻击者并非易事。这是由于报告的使用 RAT 的攻击组织的数量及其广泛的可用性造成的。

我们对攻击者的好奇导致了另一个lbtserver.dll (SHA2: 719f25e1fea12c8dc573e7161458ce7a5b6683dee3a49bb21a3ec838d0b35dd3),该文件于2022年1月从法国提交给VirusTotal。该文件被SHA2文件cdf417e67b0aaf798ac7c0f9ccb8b5b21f09b408ee6748beea5e03e76902e7fe释放。

研究人员的分析表明,该文件的行为与发送给目标机构的电子邮件中的文件类似。它创建一个文件夹 (c:\windows\tasks) ,并将配置和 PE 文件放入其中。释放的可执行文件 unio.exe 与伪装成 Cannondriver.exe 的合法签名 Logitech 文件相同。 在我们正在调查的攻击中,union .exe加载了另一个被释放的文件lbtserver .dll。在本文所述的样本中,LBTServ.dll 包含完整的后门有效负载,而不是加载一个shellcode来下载它。这个 LBTServ.dll 文件还利用了 DLL搜索顺序劫持,有 8 个虚假导出,还有一个名为 LGBT_Launch 的恶意导出。这使研究人员相信,这两种攻击最有可能来自攻击组织,但根据向VirusTotal提交文件的日期,这两种攻击可能发生在2022年1月。

更有趣的是,719f25e1fea12c8dc573e7161458ce7a5b6683dee3a49bb21a3ec838d0b35dd3的编译时间是“2016-07-09 12:49:34 UTC”,而其滴管(SHA2: cdf417e67b0aaf798ac7c0f9ccb8b5b21f09b408ee6748beea5e03e76902e7fe)的编译时间大约是29秒后,时间是2016-07-09 13:18:11 UTC。这些数据表明,该攻击组织至少自2016年年中以来一直很活跃。

PivNoxy 和 Chinoxy的渐变史

现在,让我们将看看这个攻击组织使用的技术的渐变史。具体来说,我们将重点介绍他们使用的一个文件,即罗技蓝牙向导主机进程。这个合法签名的文件包含一个 DLL 搜索顺序劫持漏洞。 APT 组织通过创建自己的恶意“LBTServ.dll”文件来利用此漏洞,以便在执行真正的罗技进程时加载。随着时间的推移,这个恶意DLL已经演变成使用不同的技术。攻击链通常以包含附件的电子邮件开始。附件本身包含一个可执行文件,执行时会释放恶意 DLL、合法的罗技可执行文件以及恶意软件使用的任何相关文件。

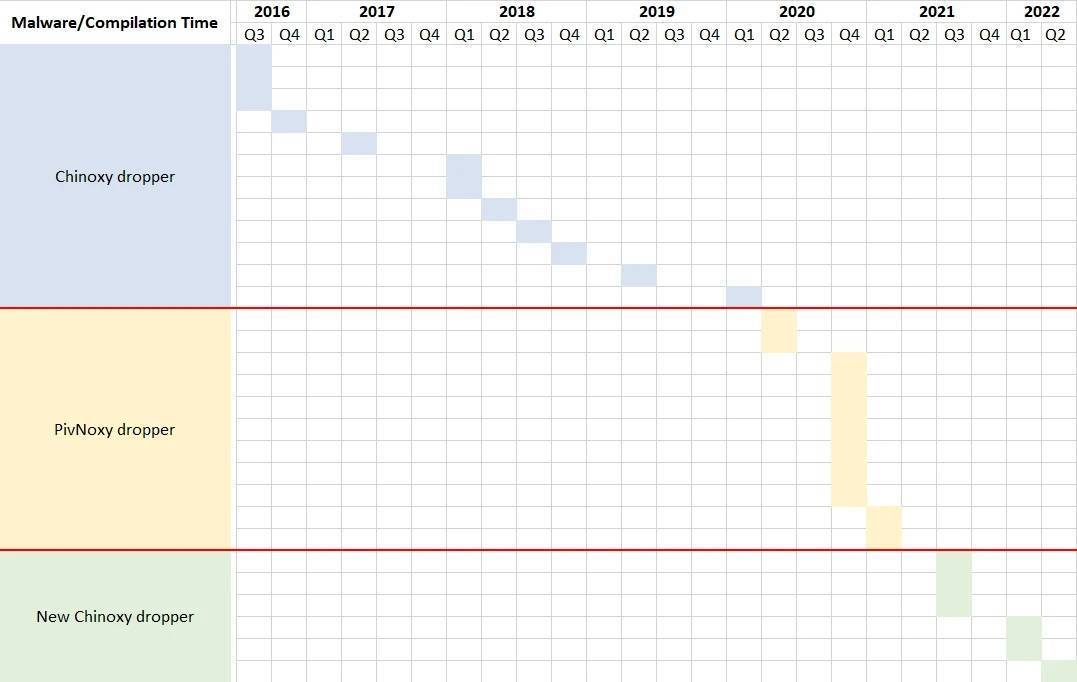

下面是攻击组织使用上述技术来传递 Chinoxy、PivNoxy 和最近的 Chinoxy 变体的 dropper 恶意软件的时间线。

基于文件编译时间的 dropper 恶意软件示例

从时间轴上可以看到,在2021年第三季度,攻击者将他们的武器库从 PivNoxy 切换到了 Chinoxy 的新变体,该变体从文件中解密和加载 shellcode ,并下载下一个有效负载。Chinoxy到PivNoxy的转换发生在2020年第二季度的某个时候。

FortiGuard Labs 发现,从 2016 年年中到 2018 年底,“lbtserver .dll”一直被称为Chinoxy的变体。在这种情境中,恶意 DLL 会加载一个名为“k1.ini”的外部配置文件。

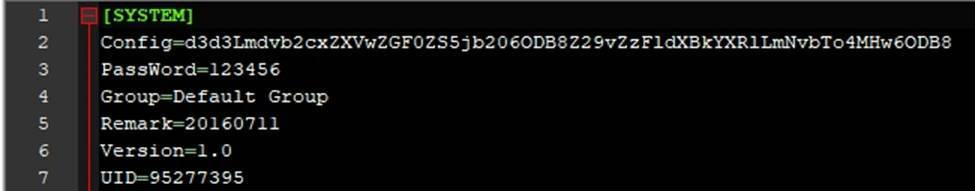

Chinoxy使用的配置文件

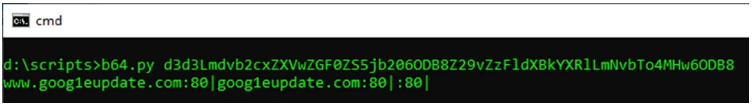

这个配置文件通常包含一个 base64 字符串,它原来是 Chinoxy 使用的 C2 服务器。

从Chinoxy配置文件解码的Base64值

“备注”字段包含攻击的大致日期。根据其源数据,这个 Chinoxy DLL 样本 (SHA2: 719f25e1fea12c8dc573e7161458ce7a5b6683dee3a49bb21a3ec838d0b35dd3) 编译于格林威治标准时间 2016 年 7 月 9 日星期六 12:49:34。主要的 dropper (SHA2: cdf417e67b0aaf798ac7c0f9ccb8b5b21f09b408ee6748beea5e03e76902e7fe) 本身是在 2016-07-09 13:18:11 GMT 编译的。存活时间似乎只有几天。 Chinoxy作为一个后门从被感染的电脑中收集数据。有趣的是,同一个 C2 服务器已经使用了两年多。分析表明,该服务器的绝大多数流量来自印度。

直到该组织决定返回前的2020 年底和 2021 年初,情况一直相对平静。该组织回归后,首先开始瞄准东南亚的游戏玩家。 NoxPlayer 是一个 Android 模拟器,与许多程序一样,它会联系服务器以检查更新。然而,APT 组织并没有通过电子邮件附件传递他们的恶意软件,而是改变了攻击策略,并以某种方式破坏了 NoxPlayer 的更新链。向东南亚游戏玩家发送了一个虚假的更新包。

与 Chinoxy 示例类似,此 PivNoxy 变体(SHA2:5c2a6b11d876c5bad520ff9e79be44dfbb05ee6a6ff300e8427deab35085bef6)使用一个伪造的更新包来解压多个文件,包括滥用针对罗技的相同 DLL 搜索顺序劫持技术的文件。然而,在本示例中,“LBTServ.dll”被用来传递比之前的迭代更强大的恶意软件,PivNoxy 通过恶意 DLL 传递 PoisonIvy RAT。虽然其他供应商报告受感染的计算机是来自东南亚的游戏玩家,但研究人员的分析表明,更多受感染的游戏玩家来自墨西哥。

此时,该攻击组织再次决定隐身。一直到 2022 年 5 月,该组织伪装成来自巴基斯坦政府部门,向南亚的一个电信组织的发送鱼叉式网络钓鱼电子邮件。而这一次,它试图传播一个新的 Chinoxy 恶意软件变种。

上面提到的 dropper 恶意软件 (SHA2: cdf417e67b0aaf798ac7c0f9ccb8b5b21f09b408ee6748bea5e03e76902e7fe) 已向 goog1eupdate[.]com 发起了攻击。根据FortiGuard过去六个月收集的追踪数据,近70%的攻击来自墨西哥,近22%来自印度。Chinoxy变体在2016年至2018年期间也使用了该域名。

研究人员还发现了三个类似的样本连接到 frontbeauty[.]dynamic-dns[.]net、beautygirl[.]dynamic-dns[.]net 和 784kjsuj[.]dynamic-dns[.]net。在过去的六个月里,对这三个域的所有访问都来自印度。由于它们是动态 DNS,因此并非所有连接都可以视为与攻击组织有关。然而,2020 年 11 月发布的 Bitdefender 报告将域“goog1eupdate[.]com”描述为 APT 组织的 IOC 的一部分,该组织使用 FunnyDream 后门作为其工具集的一部分,主要针对东南亚。访问另一个 C2 地址“mfaupdate[.]com”主要来自墨西哥和印度,而“ru[.]mst[.]dns-cloud[.]net”主要来自以色列和乌克兰。根据安全研究员 Sebastien Larinier 的说法,ru[.]mst[.]dns-cloud[.]net 被吉尔吉斯斯坦的攻击组织使用。此外,NTT Security 发布的一篇研究报告介绍了另一台 C2 服务器“eofficeupdating[.]com”,攻击者将其用作 Smanager 恶意软件的 C2 服务器,该恶意软件用于主要攻击越南。

总结

针对南亚一家电信机构的攻击始于一封简单的电子邮件,该电子邮件最初似乎是标准的恶意垃圾邮件。但是,附加的 Word 文件是含有 Royal Road 恶意负载,可对公式编辑器漏洞 (CVE-2018-0798) 利用。虽然在调查时没有有效负载,但 OSINT 研究向了 FortiGuard Labs 之前强调的 Poison Ivy RAT。

根据我们的分析,亚洲组织以及可能在墨西哥的一些组织是攻击组织的目标,我们认为该攻击组织也参与了 2021 年的 NightScout 行动。这个使用Chinoxy和PivNoxy的组织至少从2016年年中开始活跃。

本文翻译自:https://www.fortinet.com/blog/threat-research/pivnoxy-and-chinoxy-puppeteer-analysis如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh