Windows日志简介

Windows日志类型

%SystemRoot%\System32\Winevt\Logs\System.evtx%SystemRoot%\System32\Winevt\Logs\Application.evtx%SystemRoot%\System32\Winevt\Logs\Security.evtx| 事件类型 | 注释 |

| 信息(Information) | 指应用程序、驱动程序、或服务的成功操作事件 |

| 警告(Warning) | 警告事件不是直接的、主要的,但是会导致将来问题的发生 |

| 错误(Error) | 指用户应该知晓的重要问题 |

成功审核(Success Audit) | 主要指安全性日志,记录用户的登录/注销、对象访问、特权使用、账户管理、策略更改、详细跟踪、目录服务访问、账户登录事件 |

失败审核(Failure Audit) | 失败的审核安全登录尝试 |

事件日志文件类型:

类别 | 类型 | 描述 | 文件名 |

Windows日志 | 系统 | 包含系统进程,设备磁盘活动等。事件记录了设备驱动无法正常启动或停止,硬件失败,重复IP地址,系统进程的启动,停止及暂停等行为。 | System.evtx |

Windows日志 | 安全 | 包含安全性相关的事件,如用户权限变更,登录及注销,文件及文件夹访问,打印等信息。 | Security.evtx |

Windows日志 | 应用程序 | 包含操作系统安装的应用程序软件相关的事件。事件包括了错误、警告及任何应用程序需要报告的信息,应用程序开发人员可以决定记录哪些信息。 | Application.evtx |

应用程序及服务日志 | Microsoft | Microsoft文件夹下包含了200多个微软内置的事件日志分类,只有部分类型默认启用记录功能,如远程桌面客户端连接、无线网络、有线网路、设备安装等相关日志。 | 详见日志存储目录对应文件 |

应用程序及服务日志 | Microsoft Office Alters | 微软Office应用程序(包括Word/Excel/PowerPoint等)的各种警告信息,其中包含用户对文档操作过程中出现的各种行为,记录有文件名、路径等信息。 | OAerts.evtx |

应用程序及服务日志 | Windows PowerShell | Windows自带的Powershell的日志信息 | Windows Powersh.evtx |

应用程序及服务日志 | Internet Explore | IE浏览器应用程序的日志信息,默认未启用 | InternetExplotrer.evtx |

日志文件存放位置:

%SystemRoot%\System32\winevt\Logs常见事件ID说明

事件ID | 说明 |

1102 | 清理审计日志 |

4624 | 账号登录成功 |

4625 | 账号登录失败 |

4672 | 授予特殊权限 |

4720 | 创建用户 |

4726 | 删除用户 |

4728 | 将成员添加到启用安全的全局组中 |

4729 | 将成员从安全的全局组中移除 |

4732 | 将成员添加到启用安全的本地组中 |

4733 | 将成员从启用安全的本地组中移除 |

4756 | 将成员添加到启用安全的通用组中 |

4757 | 将成员从启用安全的通用组中移除 |

4719 | 系统审计策略修改 |

登录类型说明

登录类型 | 描述 |

2 | 交互式登录(用户从控制台登录) 如 :本地电脑登录、PSEXEC、KVM登录 |

3 | 网络(通过net、use访问共享网络) 如:IPC、WMIC、WinRM |

4 | 批处理 |

5 | 服务启动,由服务控制管理器启动 |

7 | 解锁(带密码保护的屏幕保护程序的无人值班工作站) |

8 | 网络明文(IIS服务器登录验证) |

9 | 新凭据登录 (呼叫方为出站连接克隆了其当前令牌和指定的新凭据。新登录会话具有相同的本地标识,但对其他网络连接使用不同的凭据。) |

10 | 终端服务,远程桌面,远程辅助 |

11 | 使用存储在计算机本地的网络凭据登录到此计算机的用户。未联系域控制器以验证凭据。如:3389登陆、SharpRDP |

场景分析

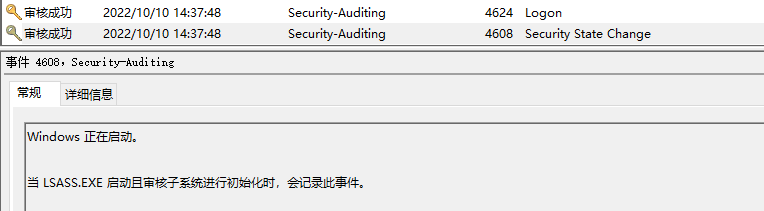

系统启动

4608表示Windows正在启动(这里的lsass进程 储存明文密码,将明文密码加密成NTLM Hash,对SAM数据库比较认证)。之后会产生一条事件ID为4624,登录类型为0的记录。

然后登录类型为2,后面就类型就变成5( 服务账户登录)了,因为系统在启动后 会有一些服务启动

IPC连接

链接成功事件ID4624,logonType为3。 记录了来源IP,以及使用administrator用户名链接

IPC失败,使用的admin账户被记录,如果出现大量4625,并且类型为3说明有暴力破解的痕迹。我们可以通过日志筛选来分析

4625 登录失败 子状态码的属性

子状态码: | 描述 |

0xc0000064 | 用户使用拼写错误或错误用户帐户进行登录”。 |

0xc000006a | 用户使用拼写错误或错误密码进行登陆 |

0xc0000234 | 用户当前锁定 |

0xc0000072 | 账户目前禁用 |

0xc000006f | 用户在授权时间之外登录或时间限制 |

0xc0000070 | 用户从未授权的工作站登录 |

0xc0000192 | 尝试登录,但 Netlogon 服务未启动 |

0xc0000193 | 用户使用过期账号登录 |

0xc0000071 | 用户使用过期的密码登录 |

0xc00000dc | 指示 Sam 服务器处于错误状态,无法执行所需操作 |

0xc0000133 | DC和其他计算机之间的时钟完全不同步 |

0xc0000224 | 用户需要在下次登录时更改密码 |

0xc00002ee | 失败原因:登录时出错 |

0xc0000225 | 这是windows中的错误,而非风险 |

0xc000015b | 没有被授权该用户请求登录类型(登录名正确的)在这台机器(没有登录权限) |

0xc000006d | 原因可能是用户名或身份验证信息错误 |

0x80090325 | 登录期间出错 |

0xc000005e | 当前没有可用于服务登录请求的登录服务器,此问题通常不是安全问题,但也可能是基础设施或可用性问题 |

0xc000006e | 指示引用的用户名和身份验证信息有效,但某些用户帐户限制阻止了成功的身份验证(例如时间限制) |

0xc000018c | 登录请求失败,因为主域和受信任域之间的信任关系失败 |

0xc0000413 | 登录失败:登录的计算机受身份验证防火墙保护。不允许指定的帐户对计算机进行身份验证 |

0x0 | 状态正常 |

添加账户

删除账户

4798 已枚举用户的本地组成员身份。

4733 已从启用了安全性的本地组中删除某个成员;

4729 已从启用了安全性的全局组中删除某个成员;

4726 已删除用户帐户;

创建计划任务

注:本地安全策略中,需开启审核对象访问才能记录

这里可以从日志中看到创建的计划任务名,执行的程序(c:\perflogs\1.bat),启动的时间。

删除计划任务

分析工具

日志分析是要结合攻击手法,攻击时间线等综合分析。实际环境中日志量非常大,无法具体查看每一条记录。因此需要配合前期发现的相关痕迹,借助分析工具进行分析,常见分析工具有Log Parser、 Event Log Explorer 等。

1. Event Log Explorer

下载地址:

https://event-log-explorer.en.softonic.com2. Log Parser

下载地址:

https://mlichtenberg.wordpress.com/2011/02/03/log-parser-rocks-more-than-50-examples/使用方法:

LogParser –i:输入文件的格式 –o:想要输出的格式 “SQL语句”登录成功的所有事件

LogParser.exe -i:EVT –o:DATAGRID “SELECT * FROM C:\Windows\System32\winevt\Logs\Security.evtx where EventID=4624”

需要分析工具的小伙伴可以回复"log1012"获取

免责声明

合一安全提供的资源仅供学习,利⽤本公众号合一安全所提供的信息⽽造成的任何直接或者间接的后果及损失,均由使⽤者本⼈负责,公众号合一安全及作者不为此承担任何责任,一旦造成后果请⾃⾏承担责任!合一安全部分内容及图片源自网络转载,版权归作者及授权人所有,若您发现有侵害您的权利,请联系我们进行删除处理。谢谢 !

如有侵权请联系:admin#unsafe.sh