文章首发于:

火线Zone社区(https://zone.huoxian.cn/)

0x00 前言

0x01 Terraform 概述

0x02 开始编写

.└── cos_bucket_demo├── README.md├── main.tf├── output.tf├── terraform.tfvars├── variables.tf└── version.tf

README.md 描述文件 main.tf Terraform 主体代码文件 output.tf 内容输出代码文件 terraform.tfvars 参数文件 variables.tf 变量声明文件 version.tf 版本信息文件

version.tf

terraform {required_providers {tencentcloud = {source = "tencentcloudstack/tencentcloud"version = "1.72.5"}}}

variables.tf

variable "tencentcloud_secret_id" {type = stringdescription = "Set Tencent Cloud secret id."sensitive = truenullable = false}variable "tencentcloud_secret_key" {type = stringdescription = "Set Tencent Cloud secret key."sensitive = truenullable = false}

terraform.tfvars

tencentcloud_secret_id = "xxx"tencentcloud_secret_key = "xxx"

output.tf

output "tencent_cloud_cos_bucket_name" {value = "https://${tencentcloud_cos_bucket.cos_bucket_demo.cos_bucket_url}"description = "This is the bucket name of Tencent Cloud COS."}

main.tf

provider "tencentcloud" {secret_id = var.tencentcloud_secret_idsecret_key = var.tencentcloud_secret_keyregion = "ap-beijing"}resource "tencentcloud_cos_bucket" "cos_bucket_demo" {bucket = "teamssix-${random_string.random_suffix.result}-${data.tencentcloud_user_info.foo.app_id}"}resource "random_string" "random_suffix" {length = 7special = falseupper = false}data "tencentcloud_user_info" "foo" {}

0x03 执行代码

terraform init

terraform plan

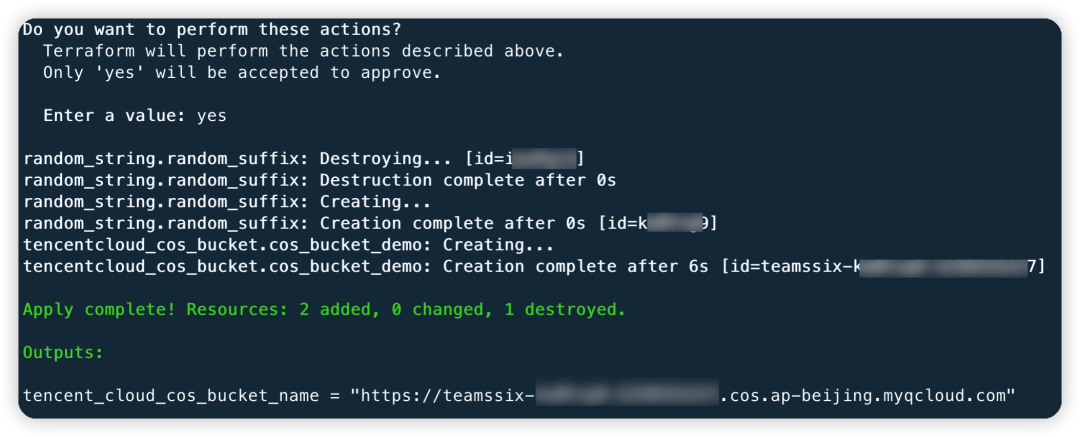

terraform apply

terraform destroy

0x04 在云上攻防中的作用

output "tencent_cloud_cos_bucket_list" {value = data.tencentcloud_cos_buckets.cos_buckets.bucket_list}output "tencent_cloud_cvm_instances_list" {value = data.tencentcloud_instances.cvm_instances.instance_list}output "tencent_cloud_cam_users_list" {value = data.tencentcloud_cam_users.cam_users.user_list}

provider "tencentcloud" {secret_id = var.tencentcloud_secret_idsecret_key = var.tencentcloud_secret_keyregion = "ap-beijing"}data "tencentcloud_cos_buckets" "cos_buckets" {}data "tencentcloud_instances" "cvm_instances" {}data "tencentcloud_cam_users" "cam_users" {}

通过 Terraform 进行信息收集的这个想法来自 tanger 师傅。

0x05 最后

好文推荐

文章来源: http://mp.weixin.qq.com/s?__biz=Mzk0NjE0NDc5OQ==&mid=2247511065&idx=2&sn=586d70a60dde3df3f9038ded99389f0a&chksm=c3087f69f47ff67ff6c0c8bcee8a964aa25f8c9eb905097741165cfc15ef0f800aa9c7ab8af3#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh