巨量数据泄露、暗网交易猖獗、国家进入紧急状态……这些网络安全事件背后都离不开勒索犯罪集团。2022年,勒索组织的活跃度不亚于往年,LockBit、Conti和Lapsus$三大勒索组织空前活跃,政府网站、医疗业、制造业、金融业等行业饱受勒索软件困扰。

据SpyCloud发布的《2022年勒索软件防御报告》显示,尽管企业增加了打击勒索软件的投资,但是在过去12个月中,90%的受访企业都受到了勒索攻击的影响,50%的企业至少遭受过两次勒索攻击,20.3%的企业遭受勒索攻击的次数为6到10次,7.4%的企业遭受勒索攻击的次数超过10次。

与之相对应的是,勒索攻击给企业带来了更重的经济负担。IBM发布的《2022年数据泄露成本报告》数据显示,2022年,勒索软件和破坏性攻击造成的数据泄露成本比平均成本更高,而涉及勒索软件的违规事件占比增长了41%。

回顾今年的勒索软件形势和重大事件,我们发现,勒索即服务(RaaS)愈加成熟,旧的恶意软件变体回归,新的变体不断发展,漏洞愈发武器化,勒索生态逐渐工业化。

在漏洞数量和复杂性逐年增长的背景下,这些漏洞愈来愈成为勒索组织手中一把趁手的利器。组织遭受勒索攻击的原因不一,缺乏良好的网络习惯、安全预算有限、人力有限、人才缺失、威胁情报不足和各组织之间缺乏透明度……所谓知己知彼,了解勒索软件的趋势、发展、攻击手段演变十分有必要。

一、2022年勒索软件三大趋势

1、越来越多跨平台勒索软件,适应性提高

为了造成尽可能多的损害并提高恢复难度,勒索组织会加密更多的系统,这意味着其勒索软件需要在不同的架构和操作系统中运行。

应对方法是用“跨平台编程语言”(如 Rust 或 Golang)编写勒索软件,使用跨平台语言还方便将勒索软件移植到其他平台。此外,对分析人员来说,破解跨平台二进制文件比破解普通C语言编写的恶意软件更困难。

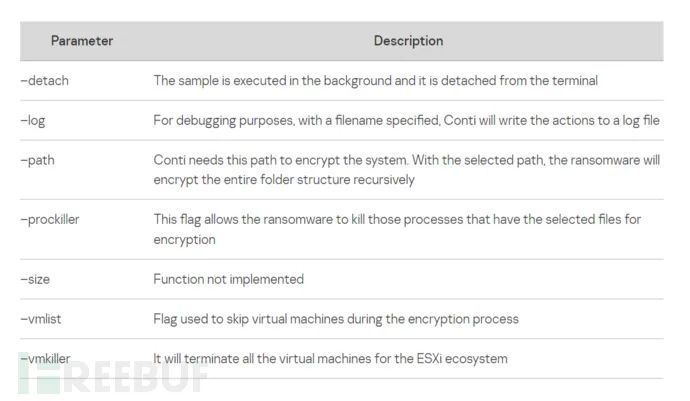

例如,Conti勒索集团的目标是全球范围内的组织,它使用双重勒索技术以及联盟般的结构。某些联盟机构能够访问Conti勒索软件的Linux变体,它支持各种不同的命令行参数,联盟机构可以利用这些参数来定制执行。

【Conti勒索软件Linux变体的不同命令行参数】

2、勒索软件生态系统不断发展,更加“工业化”

网络犯罪集团的工具包在不断升级,以使数据泄露的过程更快、更轻松。集团不断重塑和更新勒索软件品牌,使其具备高可用性。Lockbit集团是最著名的勒索软件即服务(RaaS)商。

【Lockbit 勒索集团RaaS品牌更新历程】

在RaaS生态中,定制化的工具使用频率明显提升。Conti勒索集团最开始使用公开的数据渗出工具Filezilla,不久后便改为自己定制的工具StealBIT。因为定制的工具能在更短时间内渗出数据,对勒索软件来说,速度至关重要,渗出数据时间越长,勒索组织被发现的机率就越大。

此外,定制工具也更具有灵活性。大多数工具只能将数据上传至一台主机。如果该主机发生故障,必须手动指定另一个主机。StealBIT有一个硬编码的主机列表,当犯罪集团的基础设施被执法机构打击时,数据可以外流到这些主机。

3、勒索组织在地缘政治中开始主张立场

2022年2月,俄乌冲突爆发。在这类地缘政治冲突中,人们会将实施网络攻击的组织和国家背景联系起来。这场冲突中衍生了一种新型参与方式:网络犯罪论坛和勒索软件组织对局势作出反应并采取行动。

反应最明显的是Conti勒索集团。2月25日,Conti在其网站上发布了一则消息,声明称,如果俄罗斯成为网络攻击的目标,它将全面报复任何“敌人”的关键基础设施。这种网络犯罪集团公开支持某个国家的例子非常罕见。

【Conti在网站发布的支持俄罗斯声明】

还有其他一些网络犯罪集团,如“匿名者”(Anonymous)、“乌克兰IT军”(IT Army of Ukraine)和“白俄罗斯网络游击队”(belarusiancyber Partisans)公开支持乌克兰。

【立场不同的网络犯罪集团】

勒索组织的政治立场除了通过勒索信息表达,也通过恶意软件的特性表达。特性之一就是擦拭功能。如果恶意软件入侵了一个文件列表,其目的不是加密,而是从系统中删除文件。另一个突出特性是恶意软件的高质量,应用的加密方法和多线程的使用方式大大提高了网络攻击行动的效率。

二、漏洞武器化,助推勒索软件发展

勒索软件攻击的流行与利用漏洞(尤其是旧漏洞)直接相关。Cyber Security Works(CSW)和Ivanti在其最新的《2022年第一季度勒索软件指数报告》中,深入研究了与勒索软件有关的漏洞。该季度,勒索组织利用的旧漏洞数量环比激增17.9%;新漏洞数量则相比上季度增加了22个,环比增幅达7.6%。

【《2022年第一季度勒索软件指数报告》】

值得注意的是,这22个漏洞中有一半是在2019年披露的,这表明威胁行为者正在积极寻找网络薄弱之处和漏洞管理流程中的漏洞。

CSW全球渗透测试总监梅丽莎·伍滕(Melissa Wooten)表示,APT组织对漏洞的利用没有放缓迹象,新旧漏洞的武器化正在快速发生。

另一个坏消息是,并非所有勒索组织利用的漏洞,都能被漏洞扫描工具检测到。梅丽莎介绍,“在报告中,我们专门跟踪了未被扫描工具检测出的漏洞数量。从积极的方面看,2022年第一季度未被检测到的勒索相关漏洞数量为11个,而2021年第四季度该数字为22个。”

她还表示,CISA的已知漏洞(KEV)中有141个正被勒索软件组织使用,其中18个漏洞是一季度发现的。

报告还公布了164个易受勒索软件影响的产品,其中包括17个F5 Big IP产品中,143个微软Windows产品,5个VMware Cloud Foundation和vCenter Server产品。操作系统中的漏洞最容易被勒索软件利用,其数量在2022年第一季度为125个。

CSW还研究了漏洞公布时间、补丁发布时间和被勒索组织利用时间这三者之间的关系。平均而言,漏洞披露时间和补丁发布时间一致,披露8天内就会被勒索组织利用,披露一周后会被添加至NVD(国家漏洞数据库)。

2022年第一季度,Conti 是利用漏洞最多的勒索组织,该组织利用了22个新增漏洞中的19个。BlackCat、LockBit和AvosLocker利用了其余的漏洞。BlackCat(又名AlphaV)和Avoslocker是该季度新出现的勒索软件家族,还有NightSky和Karma。

三、频繁被利用的漏洞

黑客一直在寻找可利用的漏洞,这些漏洞大多来源于主流应用程序,因而影响面也很广。2022年,基于Office的漏洞被APT组织和网络黑灰产积极利用。同时,在2022年利用率最高的漏洞榜单中,还包括上一年的爆炸性漏洞。

1、Follina Office漏洞

WatchGuard发布的报告显示,2022年二季度最大的威胁是Follina Office漏洞(CVE-2022-30190),该漏洞于4月首次报告,5月下旬修补。

该漏洞在宏被禁用的情况下,仍能通过MSDT(Microsoft Support Diagnostics Tool)功能执行代码,当恶意文件保存为RTF格式时,甚至无需打开文件,通过资源管理器中的预览选项卡即可在目标机器上执行任意代码。然后,攻击者可以在用户权限允许的上下文中安装程序、查看、更改、删除数据或创建新账户。

Follina 漏洞被披露后引发全球广泛关注,随后世界各地的安全研究人员发现该漏洞被专业APT组织和网络黑灰产业积极利用。其他三个基于Office的漏洞(CVE-2018-0802,RTF-ObfsObjDat.Gen和CVE-2017-11882)也在德国和希腊被广泛发现。

2、微软 Exchange代理登录漏洞

代理登录(CVE-2021-26855)是影响微软 Exchange 2013、2016 和 2019 的漏洞。它允许对手绕过身份验证获得管理员权限。由于缺乏内部基础设施更新,它仍然是2022年最常被利用的漏洞之一。

3、微软Netlogon特权提升漏洞

Netlogon特权提升漏洞(CVE-2020-1472,也称为ZeroLogon)发现于2020年8月。当攻击者使用 Netlogon 远程协议 (MS-NRPC) 建立与域控制器连接的易受攻击的 Netlogon 安全通道时存在特权提升漏洞。成功利用此漏洞的攻击者可以在网络中的设备上,运行经特殊设计的应用程序,获取域控制器的管理员权限。

4、Log4Shell漏洞

Log4Shell(CVE-2021-44228)是2021年末的爆炸性漏洞。此漏洞会影响Apache Java 日志记录库 Log4j,该漏洞会导致远程代码执行,在服务器端下载和执行恶意有效负载。

【Log4Shell JNDI攻击】

5、VMware vSphere 客户端漏洞

该漏洞(CVE-2021-21972)为远程执行代码漏洞,评分 9.8,于 2021 年 2 月在 VMware vSphere 客户端 (HTML5) 中发现。vSphere 是企业基础架构和内部网络中使用的常用虚拟化器。内部威胁可以通过此漏洞在 443 端口上提升权限并执行远程命令。之后,机器可以用作访问整个基础设施的跳板。

6、Windows LSA 欺骗漏洞

Windows LSA 欺骗漏洞(CVE-2021-36942)发现于2021年8月,评分9.8。未经身份验证的攻击者可以调用 LSARPC 接口上的方法并强制域控制器使用 NTLM 对另一台服务器进行身份验证。恶意用户可以使用此漏洞完全控制Windows域。

四、如何预防漏洞武器化

勒索攻击正在成为全球企业的“毒瘤”,它改变了网络威胁格局,网络环境和网络产品中的漏洞成为勒索组织手中的一把利器。借助漏洞的影响范围,勒索组织和恶意软件大举进攻,攻击面和攻击效率大大提升。在勒索软件频繁将攻击触角伸向政府部门后,Check Point Research甚至创造出“国家勒索”一词来命名这类攻击。

减缓漏洞武器化趋势是减少勒索攻击的途径之一,不论是企业还是组织都应该重视漏洞检测、修补和管理。首先做好网络卫生管理,培养用户和员工良好的用网习惯;其次部署漏洞检测安全工具,定时使用漏洞扫描系统,及时发现环境中的漏洞,发现漏洞后要及时下载补丁进行更新;最后,在整个过程中,企业应该做好漏洞生命周期管理,达到动态和可持续的管理,这样才能最大限度预防漏洞武器化趋势。

参考链接:

1.https://www.infosecurity-magazine.com/news/malware-volume-down-encrypted/

2.https://securelist.com/new-ransomware-trends-in-2022/106457/

3.https://www.spiceworks.com/it-security/vulnerability-management/news/ransomware-related-vulnerability-exploits/

4.https://resources.infosecinstitute.com/topic/most-dangerous-vulnerabilities-exploited/

5.https://www.spiceworks.com/it-security/vulnerability-management/articles/owasp-top-ten-vulnerabilities/

精彩推荐

如有侵权请联系:admin#unsafe.sh