网络分割最简单的示例是使用防火墙分离应用程序和基础结构组件。这个概念现在是构建数据中心和应用程序架构中提出的。但如果没有合适的网络分割模型,几乎不可能找到企业案例。

网络分割的最佳实案例需要以下功能:

1、入侵检测和预防系统(ids和ips),基于已知的cve、行为模式和行业智能来检测和阻止恶意流量

2、防病毒和恶意软件检测,以检测和阻止流量中的病毒和恶意软件行为

3、沙箱,在“安全”的虚拟环境中执行和处理流量,以观察结果

4、用于检测和阻止基于应用程序威胁的web防火墙

5、分布式拒绝服务(DDoS)保护以阻止暴力和拒绝服务攻击

6、ssl解密和监视

在本地场景中,下一代防火墙提供了这些功能的大部分。理想情况下,防火墙只允许有效端口上的通信,这些防火墙可以检查所有端口上的流量,包括打开的有效端口(例如80443)。

如何在aws中实现网络分割

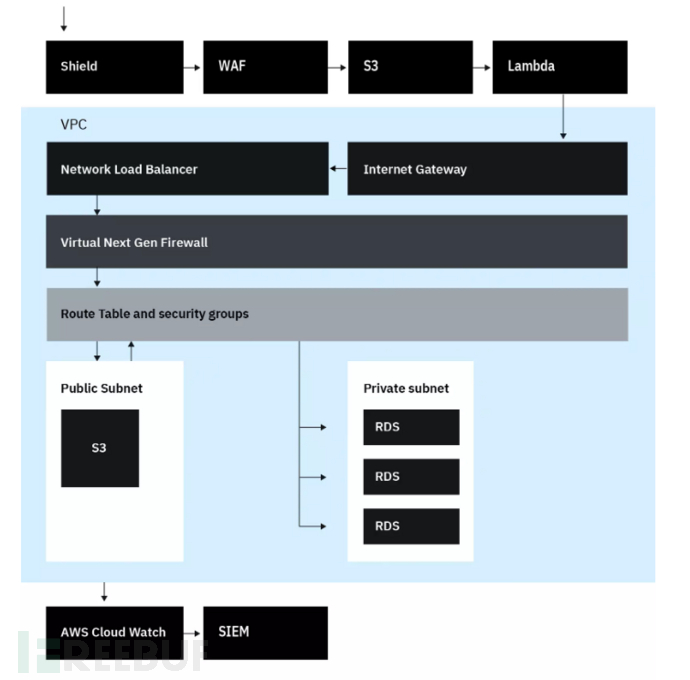

假设在aws上运行的示例应用程序有四个组件:s3内容、lambda、在ec2实例上运行的自定义数据处理组件和几个rds实例。它们反映了三个网络分割区域:web、应用程序和数据。

入站流量被发送到s3中的静态或动态页面。这些页面启动lambda来操作和转换提供的数据。lambda调用在ec2实例上运行的自定义逻辑。lambda和ec2系统与多个rds数据库交互,以丰富和存储各种格式的数据。在现实环境中,这些组件将使用许多aws配置和策略。

在程序开发人员放松安全控制情况下,下图显示了此非安全流和网络区域覆盖:

分割需求需要多个aws配置,包括:

1、AWS防护;

2、AWS WAF;

3、VPC——专用子网;

4、VPC——公共子网;

5、VPC——互联网网关;

6、VPC—路由表;

7、VPC——安全组;

8、VPC——网络负载均衡器;

9、下一代防火墙;

10、AWS云监视;

网络分割工作原理

入站流量请求首先由aws进行处理,禁止DDoS攻击和某些其他干扰向量。然后aws waf分析该请求,以限制sql插入、扫描各种cve和ip白名单。然后,入站流量被发送到s3。

接下来,lambda操作并转换提供的数据。所有这些处理都是在aws中的公共访问服务中完成的。下一步交由在vpc处理。

来自lambda的流量通过internet网关发送,然后路由到网络负载平衡器。负载平衡器重定向到几个虚拟防火墙之一。为设计多个防火墙是为了冗余和容量。这些防火墙应用ids/ips、恶意软件、沙箱,ssl解密,以便通进行数据包级别的检查。

接下来,请求被发送到vpc路由表。路由表应用安全组策略,这些策略限制通信源、目标、端口和路由,以确保只有特定的服务可以通信。此路由表还区分了公共子网(即,ec2应用服务器,外部可访问)和私有子网(即数据库)。vpc完成的所有处理都被捕获在vpc流日志中,并存储到SIEM系统,SIEM系统很可能托管在本地或其他地方。

考虑和要求

这种流量路由显然比传统系统复杂得多,复杂性增加了错误和配置出错的机会。

路由也会影响性能,如果此模型保护电子商务网站等时间敏感事务,则需要对其进行评估和优化。但考虑到aws的速度和性能,大多数用户的浏览器和网络连接可能太慢而无法注意到差异。对于对时间不太敏感的事务,此模型可以正常工作。

*参考来源:securityintelligence,由Kriston编译,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh