免责声明

本公众号所发布的文章及工具只限交流学习,本公众号不承担任何责任!如有侵权,请告知我们立即删除。

一、前言

攻防演练的时候,想必红队的小伙伴们都会碰到一个问题,就是资产太多,如何在前期打点上占尽优势。毕竟有时攻防演练周期比较短,利用难度较高的攻击手段会占用很长的时间,且不一定攻击成功,这就需要我们要在前期打点的时候更快更全面的发现资产的脆弱点。

想要更快更全面的发现资产的脆弱点,这就需要一个甚至多个好用的信息收集工具,这里就给推荐大家几个好用的红队快速打点工具。

二、快速打点工具

注:阿波罗系统为了防止安装出现的若干问题,已经搭建好了虚拟机版本,请大家关注“AK4安全团队”公众号回复20221014获取。如果有网卡未识别的问题,输入命令:sudo dhclient ens33

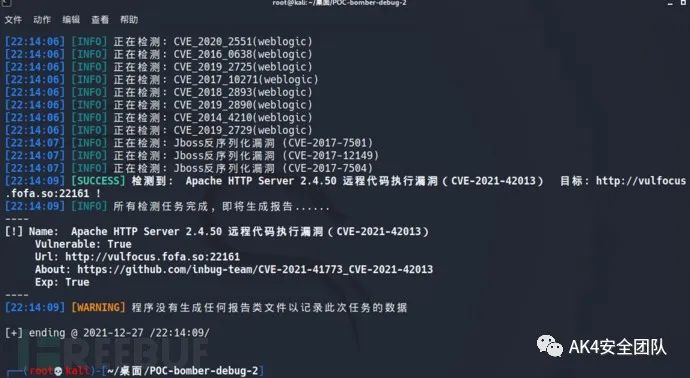

2.1 POC-bomber

项目地址:https://github.com/tr0uble-mAker/POC-bomber

POC bomber 是一款漏洞检测/利用工具,旨在利用大量高危害漏洞的POC/EXP快速获取目标服务器权限

该项目收集互联网各种危害性大的 RCE · 任意文件上传 · 反序列化 · sql注入 等高危害且能够获取到服务器核心权限的漏洞POC/EXP,并集成在 POC bomber 武器库中,利用大量高危害POC对单个或多个目标进行模糊测试,以此在大量资产中快速获取发现脆弱性目标,获取目标服务器权限。适用场景包括但不仅限于以下:

红蓝对抗或hvv中帮助红队在大量资产中快速找到突破口进入内网

内网安全测试,横向移动

利用新型0day对企业资产进行批量评估

2.2 阿波罗

项目地址:https://github.com/b0bac/ApolloScanner

功能:

资产收集(需要主域名,资产对象可直接在爆破和漏扫过程中调用)

子域名收集(需要virustotal-api-token)

cname收集

ip地址(a记录)收集

开放端口扫描(基于masscan)

端口对应服务、组件指纹版本探测(基于nmap)

http标题探测

http框架组件探测

github敏感信息收集

基于域名和关键字的敏感信息收集(需要github-token)

暴力破解(基于exp的暴力破解)

支持结果显示

支持钉钉通知

支持exp对象调用

支持资产对象

支持批量资产

支持多线程(可配置)

代码动态编辑

代码动态调试

支持资产对象

exp注册模块

破解任务模块

破解结果模块

敏感路径探测任务

敏感路径探测结果

漏洞扫描模块

支持结果显示

支持钉钉通知

支持exp对象调用

支持资产对象

支持批量资产

支持多线程(可配置)

代码动态编辑

代码动态调试

支持资产对象

exp注册模块

漏扫任务模块

结果显示模块

配置模块

HTTP服务(支持HTTP请求记录)

DNS服务(支持DNS请求记录)

支持常用系统配置(各类token、线程数)

支持用户、用户组、权限配置模块

支持启动服务模块

2.3 灯塔系统

项目地址:https://github.com/TophantTechnology/ARL

功能:

-域名资产发现和整理

IP/IP 段资产整理

端口扫描和服务识别

WEB 站点指纹识别

资产分组管理和搜索

任务策略配置

计划任务和周期任务

Github 关键字监控

域名/IP 资产监控

站点变化监控

文件泄漏等风险检测

2.4 EHole(棱洞)3.0 红队重点攻击系统指纹探测工具

项目地址:https://github.com/EdgeSecurityTeam/EHole

EHole是一款对资产中重点系统指纹识别的工具,在红队作战中,信息收集是必不可少的环节,如何才能从大量的资产中提取有用的系统(如OA、VPN、Weblogic...)。EHole旨在帮助红队人员在信息收集期间能够快速从C段、大量杂乱的资产中精准定位到易被攻击的系统,从而实施进一步攻击。

20210623 EHole(棱洞)3.0版本,更新内容如下:

1.多个CMS指纹识别(如一个URL同时匹配多个CMS指纹则会同时显示);

2.颜色高亮(新增颜色高亮,识别到的系统会以红色进行显示,更易于区分);

3.新增FOFA批量端口提取(如拿到一万甚至十万IP的情况,则可以使用-fall批量从FOFA中提取端口信息);

4.优化多个识别规则,更易于识别重点系统;

5.新增多条指纹,目前能识别大部分常见的系统;

6.优化文件读取,更快速准确的识别内容;

7.FOFA语法搜索优化,使用-fofa参数快速从fofa提取资产进行识别。

2.5 水泽-信息收集自动化工具

项目地址:https://github.com/0x727/ShuiZe_0x727

功能及命令:

python3 ShuiZe.py -d domain.com收集单一的根域名资产

python3 ShuiZe.py --domainFile domain.txt批量跑根域名列表

python3 ShuiZe.py -c 192.168.1.0,192.168.2.0,192.168.3.0收集C段资产

python3 ShuiZe.py -f url.txt对url里的网站漏洞检测

python3 ShuiZe.py --fofaTitle XXX大学从fofa里收集标题为XXX大学的资产,然后漏洞检测

python3 ShuiZe.py -d domain.com --justInfoGather 1仅信息收集,不检测漏洞

python3 ShuiZe.py -d domain.com --ksubdomain 0不调用ksubdomain爆破子域名

效果展示:(扫描结果会保存为excel文件)

历史推荐

如有侵权请联系:admin#unsafe.sh